Bei SOC Prime haben wir uns der Mission verschrieben, den maximalen Wert aus jedem Sicherheitstool zu ziehen und den effektiven Schutz vor aufkommenden Bedrohungen zu ermöglichen.

Im August 2020 hat das SIGMA-Projekt das Sysmon-Backend von SOC Prime übernommen. Das Backend generiert Sysmon-Regeln, die einer Sysmon-Konfiguration hinzugefügt werden können, was für jeden revolutionär ist, der „include“ basiertes Filtern für Sysmon verwendet.

Sysmon-Ereignisse

Das Microsoft-Windows-Sysmon/Operational EventLog enthält alle von Sysmon generierten Ereignisse. Die Auswahl der Ereignisse (generiert von Sicherheitsprodukten, die auf EventLog basieren) hilft dabei, das gesamte Ereignisüberwachung in Einklang zu bringen und macht es einfach, jedes davon separat zu analysieren.

Die effektive Nutzung von Sysmon als Erkennungstool beruht auf einem effektiven und strukturierten XML-Konfigurationsschema. Sie können Ihre Sysmon-Instanz über Ihre XML-Konfigurationsdatei konfigurieren. Beachten Sie, dass logische Operationen, die Sie auf die Felder anwenden, je nach den verschiedenen Schema-Versionen variieren können.

Sie können die von der aktuellen Sysmon-Version unterstützten Ereignistypen hier.

überprüfen

Mit Sysmon-Regeln können Sie die Filterung auf folgende Weise einrichten:

- EventType-Filter

- EventType-Filter, organisiert durch RuleGroups

- EventType-Filter, organisiert in Regelsets innerhalb von RuleGroups

Sie können bis zu zwei Instanzen jedes EventType implementieren – 1 „include“ und 1 „exclude“ für die gesamte Konfiguration, die Standardbeziehung zwischen Filtern ist UND. Wenn die Filter übereinstimmen, werden sie eingeschlossen und mit der UND-Logik im EventLog platziert.

Sysmon-Regelgruppen

Das RuleGroup-Element bietet die Möglichkeit, detailliertere Aktionsevents aufzunehmen. Durch die Erstellung mehrerer Regel-Elemente mit mehreren Filtern ist es möglich, Regeln mit komplexer Logik zu konstruieren.

Eine RuleGroup hat einen Namen und groupRelation-Optionen:

- Da es im Ereignisschema kein dediziertes Feld für einen RuleGroup-Namen gibt, wird der Name unter dem Feld RuleName angezeigt

- Um die Logik der RuleGroup festzulegen, können Sie „and“ oder „or“ groupRelation anwenden

Außerdem sollten Sie bedenken, dass es unmöglich ist, eine nachgewiesen handlungsfähige RuleGroup nur mit mehreren Elementen desselben Filtertyps (z. B. Include-Include) zu erstellen. Für den „Include“-Filtertyp sollte ein „Exclude“-Filter mit der AND-GroupRelation an die RuleGroup angehängt werden.

Um Ihre bestehende Konfiguration mit einer Sysmon-Regel von SOC Prime Threat Detection Marketplace zu aktualisieren:

- Führen Sie mit Administratorrechten aus: sysmon.exe -c sysmonconfig.xml

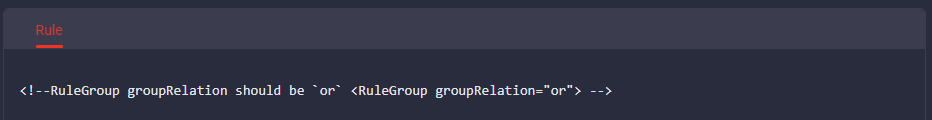

- Überprüfen Sie den Wert des RuleGroup-groupRelation innerhalb der Anweisung, die in der Sysmon-Regel enthalten ist:

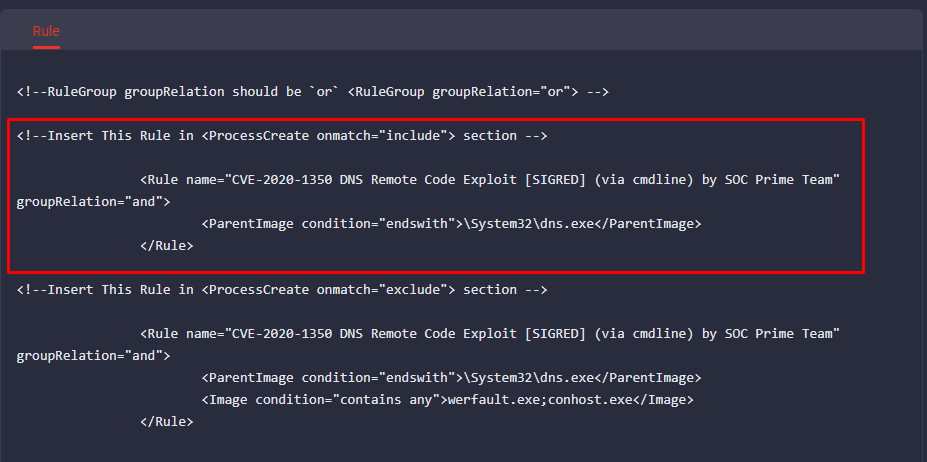

3. Folgen Sie den weiteren Anweisungen und fügen Sie den Wert des „include“-Filters in den entsprechenden RuleGroup-Abschnitt ein:

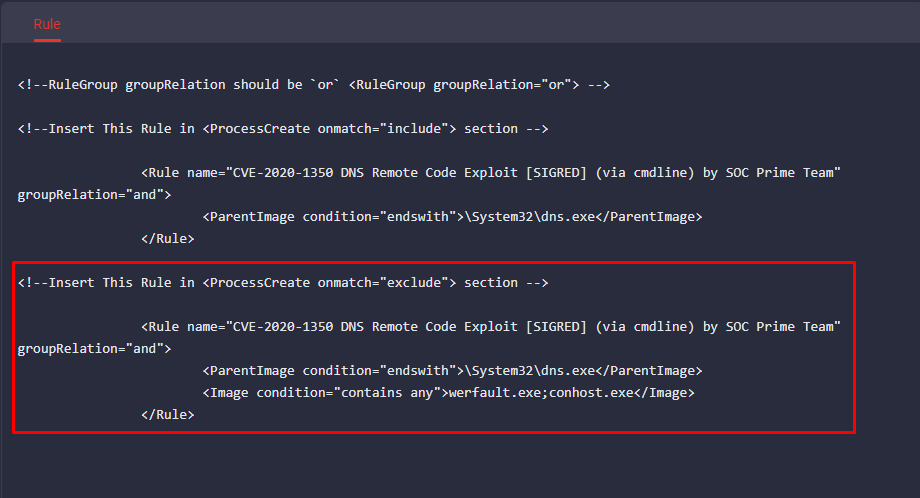

4. Fügen Sie den Wert des „exclude“-Filters in den entsprechenden RuleGroup-Abschnitt ein:

Die von einer bestimmten Regel ausgelösten Ereignisse haben den RuleName-Wert hinzugefügt, sodass Sie die Details des ausgelösten Ereignisses leicht erkunden können.

Erkennungsinhalte für Sysmon

Um alle für Sysmon anwendbaren Inhalte zu erhalten, gehen Sie zum Threat Detection Marketplace Content Search-Panel und wählen Sie Sysmon in der Plattform-Leiste aus.

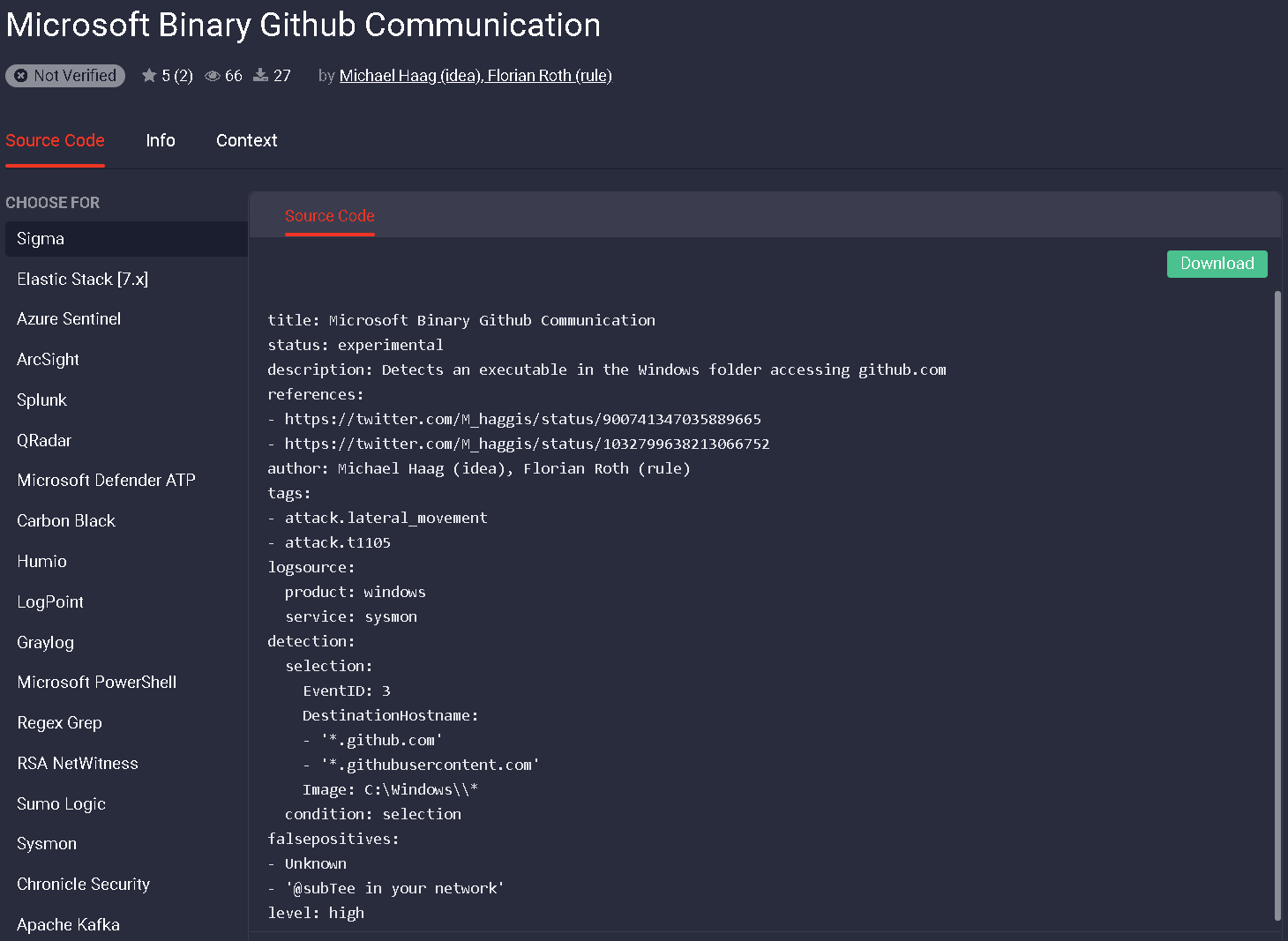

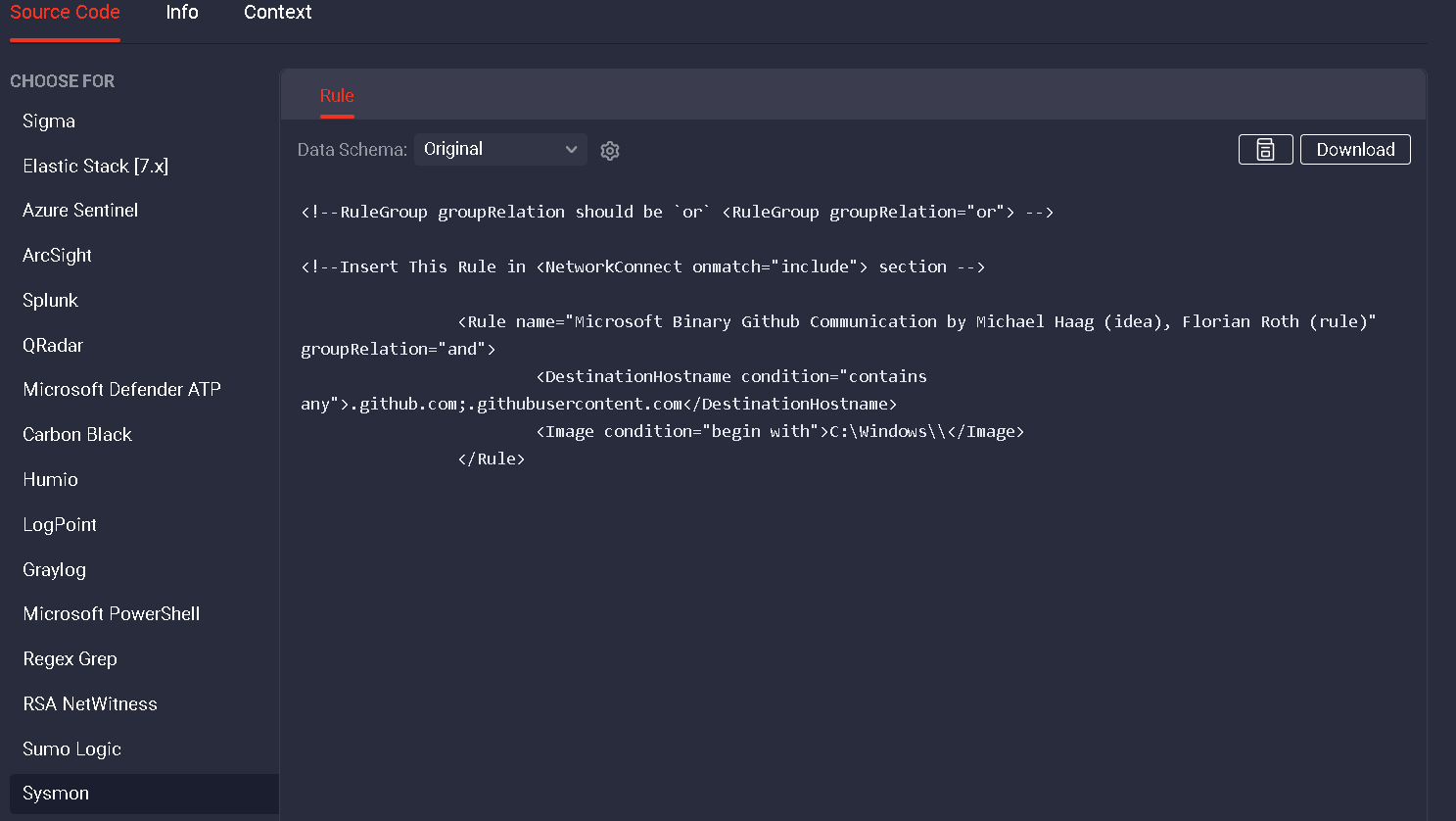

Nehmen wir zum Beispiel die SIGMA-Regel „Microsoft Binary Github Communication“ von Michael Hag und Florian Roth. Diese Regel sucht nach jeder Netzwerkverbindung zu github.com von Binärdateien in C:Windows (und allen Unterverzeichnissen).

Um sicherzustellen, dass diese Aktivität von unserem „include“-basierten Sysmon-Filter erfasst wird, können wir die vom Threat Detection Marketplace generierte Übersetzung verwenden, indem wir „sysmon“ auswählen. Wie unten zu sehen ist, generiert das Backend einen „include“-basierten Sysmon-Filter für die Sigma-Regel.

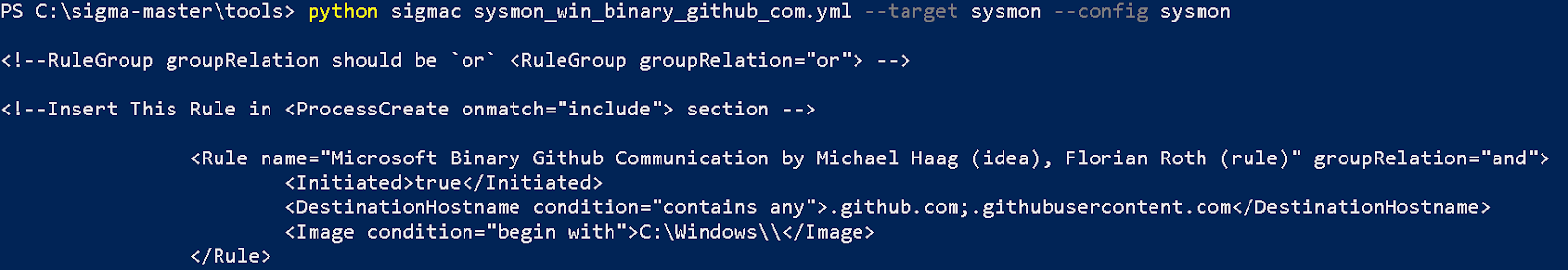

Alternativ könnte man auch das SIGMAC-Python-Programm aus dem SIGMA-Repository nutzen, um die Sysmon-Konfiguration zu generieren. Setzen Sie einfach SIGMAC –config und –target auf „sysmon“:

![]()

Hinweis: sysmon gibt derzeit den „exclude“-Filtern den Vorrang. Es ist also beispielsweise nicht möglich, alles in C:windowssystem32 auszuschließen und gezielt interessante Binärdateien (wie rundll32.exe) einzuschließen. Daher ist es möglich, dass Ihre Sysmon-Konfiguration einen Ausschluss enthält, der dazu führt, dass einige zugehörige „include“-Regeln fehlschlagen (es werden keine Ereignisse generiert, selbst wenn das Include zutrifft).

Abonnieren Sie den Threat Detection Marketplace um Zugriff auf über 90.000 Erkennungs- und Reaktionsregeln, Parser, Suchabfragen und andere Inhalte zu erhalten, die CVE und MITRE ATT&CK®-Frameworks zugeordnet sind. Möchten Sie eigene Erkennungsinhalte erstellen? Nehmen Sie an unserem Threat Bounty Program teil und tragen Sie zu den globalen Threat-Hunting-Initiativen bei.