Im 1. Quartal 2024 entdeckten Verteidiger zerstörerische Cyberangriffe auf die Informations- und Kommunikationstechnologie-Systeme (IKT) von etwa 20 Organisationen im Bereich der kritischen Infrastruktur in 10 Regionen der Ukraine. CERT-UA beobachtet diese Aktivität, die als separate Bedrohungscluster verfolgt wird, UAC-0133, die mit hoher Sicherheit mit einer böswilligen, russisch-unterstützten, staatlich gesponserten Cyber-Spionagegruppe UAC-0002 in Verbindung steht, auch bekannt als Sandworm oder APT44.

Erkennung von UAC-0212-Angriffen, die mit Sandworm APT-Subcluster verbunden sind

Die zunehmende Welle offensiver Kampagnen, die auf die Ukraine und ihre Verbündeten abzielen, formt weiterhin die sich entwickelnde Bedrohungslandschaft, wobei russische staatlich unterstützte Hacker häufig die Ukraine als Testgelände nutzen, um ihre Taktiken zu verfeinern, bevor sie sie global einsetzen.

Die SOC Prime Plattform für kollektive Cyberabwehr stattet Sicherheitsexperten mit einer Reihe kuratierter Erkennungsalgorithmen aus, um proaktiv UAC-0212 alias Sandworm oder APT44 Angriffe gegen die kritische Infrastruktur der Ukraine abzuwehren und potenzielle Bedrohungen für Organisationen in anderen Ländern gemäß dem neuesten CERT-UA#13702 Alarm dar. Klicken Sie auf den Erkunde Erkennungen Button, um zu den Listen relevanter Sigma-Regeln vorzudringen, angereichert mit umsetzbarer CTI und umfassenden Metadaten, einschließlich Angriffszeitlinien, Fehlalarmraten und Konfigurationsvorschlägen für Prüfungen. Alle Erkennungen sind auch voll kompatibel mit SIEM-, EDR- und Data Lake-Technologien der Spitzenklasse, um eine plattformübergreifende Bedrohungserkennung zu erleichtern.

Für weitere Erkennungsinhalte gegen verwandte böswillige Aktivitäten, die mit dem berüchtigten, russisch verbundenen Cyber-Spionagekollektiv verbunden sind, das unter verschiedenen Namen und Identifikatoren bekannt ist, wenden Sie die folgenden Tags (“UAC-0002,” “UAC-0133,” “Sandworm,” “APT44,” oder “Seashell Blizzard”) an, um Ihre Suche über die SOC Prime Plattform zu optimieren.

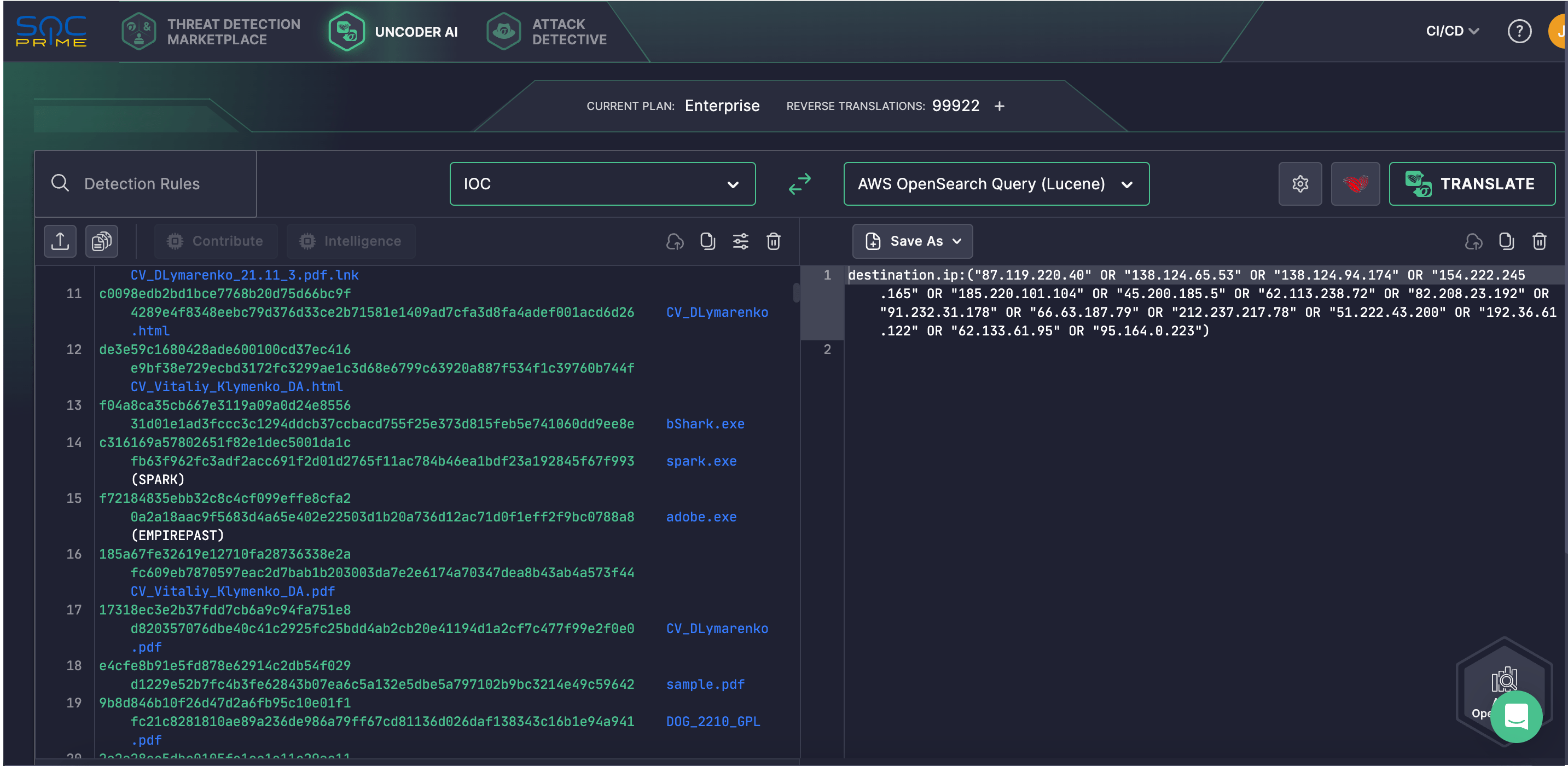

Organisationen können auch das Risiko von Einbrüchen minimieren, indem sie nach verwandten UAC-0212-Bedrohungen mit leistungsoptimierten Abfragen suchen, die aus den relevanten IOCs des neuesten CERT-UA-Alarms via Uncoder AI.

UAC-0212-Angriffsanalyse: Aktivität verbunden mit Sandworm APT

Am 23. Februar 2025, am Vorabend des dritten Jahrestages der vollständigen russischen Invasion in der Ukraine, gaben CERT-UA-Forscher einen neuen Alarm CERT-UA#13702 heraus, der Cyber-Verteidiger vor den eskalierenden Risiken von Einbrüchen warnt, die mit der UAC-0212-Gruppe verbunden sind. Laut der Untersuchung planten Gegner Anfang 2024 destruktive Cyberangriffe auf die Informations- und Kommunikationstechnologiesysteme von rund 20 ukrainischen Organisationen in den Bereichen Energie, Wasser- und Wärmeversorgung in mehreren Regionen. Um diese Aktivität zu verfolgen, identifizierten Forscher ein dediziertes Bedrohungscluster, UAC-0133, das höchstwahrscheinlich mit der berüchtigten, vom russischen GRU unterstützten Hacking-Kollektive verbunden ist, bekannt als (Sandworm, APT44, UAC-0002 oder Seashell Blizzard). Mitte Frühling 2024 gab CERT-UA den entsprechenden Alarm heraus, der Beweise einer geplanten Cyber-Sabotage aufdeckte, die darauf abzielte, die IKT-Systeme von Organisationen der kritischen Infrastruktur über die Ukraine hinweg zu stören.

Seit der zweiten Hälfte des Jahres 2024 experimentieren Gegner mit einem anderen Satz von TTPs, einschließlich PDF-Dokumenten, die Links enthalten, die an Opfer gesendet werden. Das Klicken auf den Link, kombiniert mit der Ausnutzung von CVE-2024-38213, löste den Download einer LNK-Datei (mit der Erweiterung “pdf.lnk”) auf das kompromittierte System aus. Durch die Ausführung der Datei wurde ein PowerShell-Befehl ausgeführt, der nicht nur ein Lockvogel-Dokument herunterlud und anzeigte, sondern auch EXE/DLL-Dateien abrief, Persistenz sicherstellte (über den Ausführen-Registrierungsschlüssel) und ausführte.

Zu den offensiven Werkzeugen, die die UAC-0212-Gruppe einsetzt, gehören SECONDBEST / EMPIREPAST, SPARK Malware und CROOKBAG, ein GoLang-basierter Loader. Zusätzlich setzten Angreifer in mehreren Fällen RSYNC ein, um eine verlängerte Dokumentenexfiltration zu ermöglichen.

Basierend auf der Analyse mehrerer miteinander verbundener Kampagnen, die zwischen Mitte Sommer 2024 und Februar 2025 durchgeführt wurden, weitete der Sandworm APT-Subcluster seine Aktivitäten über die Ukraine hinaus aus. Gegner führten zielgerichtete Angriffe gegen Lieferantenunternehmen in Serbien und Tschechien aus, mit einem insgesamt breiteren geografischen Umfang. Bemerkenswert ist, dass allein im August 2024 UAC-0212 mindestens ein Dutzend ukrainischer Logistikunternehmen kompromittierte. Zwischen Januar 2025 und dem 20. Februar 2025 führten Gegner bösartige Operationen gegen ukrainische Unternehmen durch, die sich auf das Design und die Herstellung von Geräten zur Trocknung, zum Transport und zur Lagerung von Getreide spezialisierten, sowie offensive Kampagnen gegen über 25 ukrainische Unternehmen, die an der Entwicklung von Prozesssteuerungssystemen und Elektroinstallationsdiensten beteiligt sind.

In der Anfangsphase des Angriffs geben sich Gegner als potenzielle Kunden aus, treten in E-Mail-Korrespondenz mit dem Opfer, und versuchen, sie dazu zu bewegen, eine bösartige PDF-Datei zu öffnen, die als “technische Dokumentation” getarnt ist. Diese Aktivität, die als UAC-0212 verfolgt wird, das als ein Subcluster von UAC-0002 betrachtet wird, zeigt eine deutliche Absicht, in die Netzwerke von Dienstleistungsanbietern einzudringen. Das ultimative Ziel besteht darin, die gewonnenen Daten zu nutzen, um die IKT-Systeme von Organisationen der kritischen Infrastruktur und wichtigen Dienstleistungsunternehmen zu kompromittieren.

Verteidiger warnen Organisationen vor den komplexen Risiken hinter den Einbrüchen der Gruppe, da die Angreifer bereits innerhalb weniger Stunden nach der ersten Kompromittierung lateral im Netzwerk agieren und Persistenz auf anfälligen Servern, aktiven Netzwerkausrüstungen oder automatisierten Nutzerarbeitsplätzen etablieren.

MITRE ATT&CK® Kontext

Die Verwendung von MITRE ATT&CK bietet eine detaillierte Sicht auf den Kontext offensiver Operationen, die UAC-0212 zugeschrieben werden. Erkunden Sie die Tabelle unten, um die vollständige Liste der dedizierten Sigma-Regeln zu sehen, die den entsprechenden ATT&CK-Taktiken, -Techniken und -Sub-Techniken entsprechen.

Tactics | Techniques | Sigma Rule |

Execution | Command and Scripting Interpreter: PowerShell (T1059.001) | |

Command and Scripting Interpreter: Windows Command Shell | ||

User Execution: Malicious Link (T1204.001) | ||

User Execution: Malicious File (T1204.002) | ||

Persistence | Boot or Logon Initialization Scripts (T1037) | |

Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | ||

Defense Evasion | Hide Artifacts: Hidden Window (T1564.003) | |

Obfuscated Files or Information: Command Obfuscation (T1027.010) | ||

Modify Registry (T1112) | ||

Hide Artifacts: Hidden Window (T1564.003) | ||

Indirect Command Execution (T1202) | ||

System Binary Proxy Execution (T1218) | ||

System Binary Proxy Execution: Rundll32 (T1218.011) | ||

Command and Control | Ingress Tool Transfer (T1105) | |

Exfiltration | Exfiltration Over Web Servicer (T1567) |