UAC-0006 Hacking-Kollektiv ist im Aufschwung und zielt aktiv auf ukrainische Organisationen mit SmokeLoader-Malware in einer lang anhaltenden Kampagne, die auf finanzielle Gewinne abzielt. Der neueste CERT-UA Cybersicherheitsalarm zeigt, dass die Hackergruppe einen dritten massiven Cyberangriff in Folge gestartet hat, der die Banksysteme im ganzen Land ernsthaft bedroht.

Analyse der UAC-0006 Phishing-Kampagne zur SmokeLoader-Verbreitung

Im Zuge der UAC-0006 Offensive Mitte Juli 2023, zielen die Gegner hartnäckig auf den ukrainischen Finanzsektor ab, mit einem dritten aufeinanderfolgenden Angriff in den letzten zehn Tagen, wobei ein Phishing-Vektor eingesetzt wird, um die SmokeLoader-Malware zu verbreiten.

Eine detaillierte Analyse von CERT-UA zeigt, dass der neueste Angriff die Verwendung einer speziellen ZIP-Polyglot-Datei beinhaltet, deren Inhalt sich je nach verwendetem Extraktionsprogramm ändert. Wenn WinRAR verwendet wird, würde die ZIP-Polyglot-Datei entweder eine .pdf or .docx Erweiterung haben, die zu einer Abfolge von JavaScript-Downloader, SFX-Archiv, BAT-Skript und Täuschungsdateien führt, die Opfer mit finanzthemenbezogenen Ködern anlocken, insbesondere im Zusammenhang mit Zahlungsanweisungen der Privat Bank, einer der größten Banken der Ukraine.

Mit mehr als 1000 Geräten, die derzeit im Botnet versklavt sind, erklärt CERT-UA mit hoher Zuversicht, dass die Angreifer kompromittierte Authentifizierungsdaten aus früheren Angriffen nutzen, um groß angelegte Phishing-E-Mail-Kampagnen durchzuführen.

Da sich die bösartigen Aktivitäten von UAC-0006 verschärfen, prognostiziert CERT-UA einen bemerkenswerten Anstieg von Cyberbetrug, der auf Remote-Banking-Systeme abzielt. Um diesen Bedrohungen zu begegnen, empfehlen Verteidiger dringend die Umsetzung von Mitigationsmaßnahmen wie der Einschränkung der Nutzung von Dienstprogrammen wie wscript.exe, cscript.exe, powershell.exe und mshta.exe sowie der Implementierung der Filterung ausgehender Informationsflüsse.

Erkennung der SmokeLoader-Kampagne durch UAC-0006 Detailliert in CERT-UA#7065, CERT-UA#7076 Warnungen

Um Cyberverteidiger bei der Abwehr bösartiger Aktivitäten, die auf SmokeLoader-Infektionen abzielen, zu unterstützen, bietet die SOC Prime Platform für kollektive Cyberverteidigung eine Reihe kuratierter Sigma-Regeln zur Erkennung von UAC-0006-Angriffen.

Drücken Sie die Erkundungsdetektionen Taste unten, um ein umfangreiches Paket spezifischer Sigma-Regeln zu erhalten, die Sicherheitsfachleuten ermöglichen, relevante TTPs zeitnah zu identifizieren, die von der UAC-0006-Gruppe genutzt werden. Um die Suche nach SOC-Inhalten zu optimieren, wenden Sie die entsprechenden Tags „UAC-0006“, „CERT-UA#7065“, „CERT-UA#7066“ oder „SmokeLoader“ an, um bevorzugte Erkennungsalgorithmen auszuwählen, die mit Cyberbedrohungskontext angereichert sind und automatisch in Dutzende von SIEM-, EDR- und XDR-Formate konvertiert werden können.

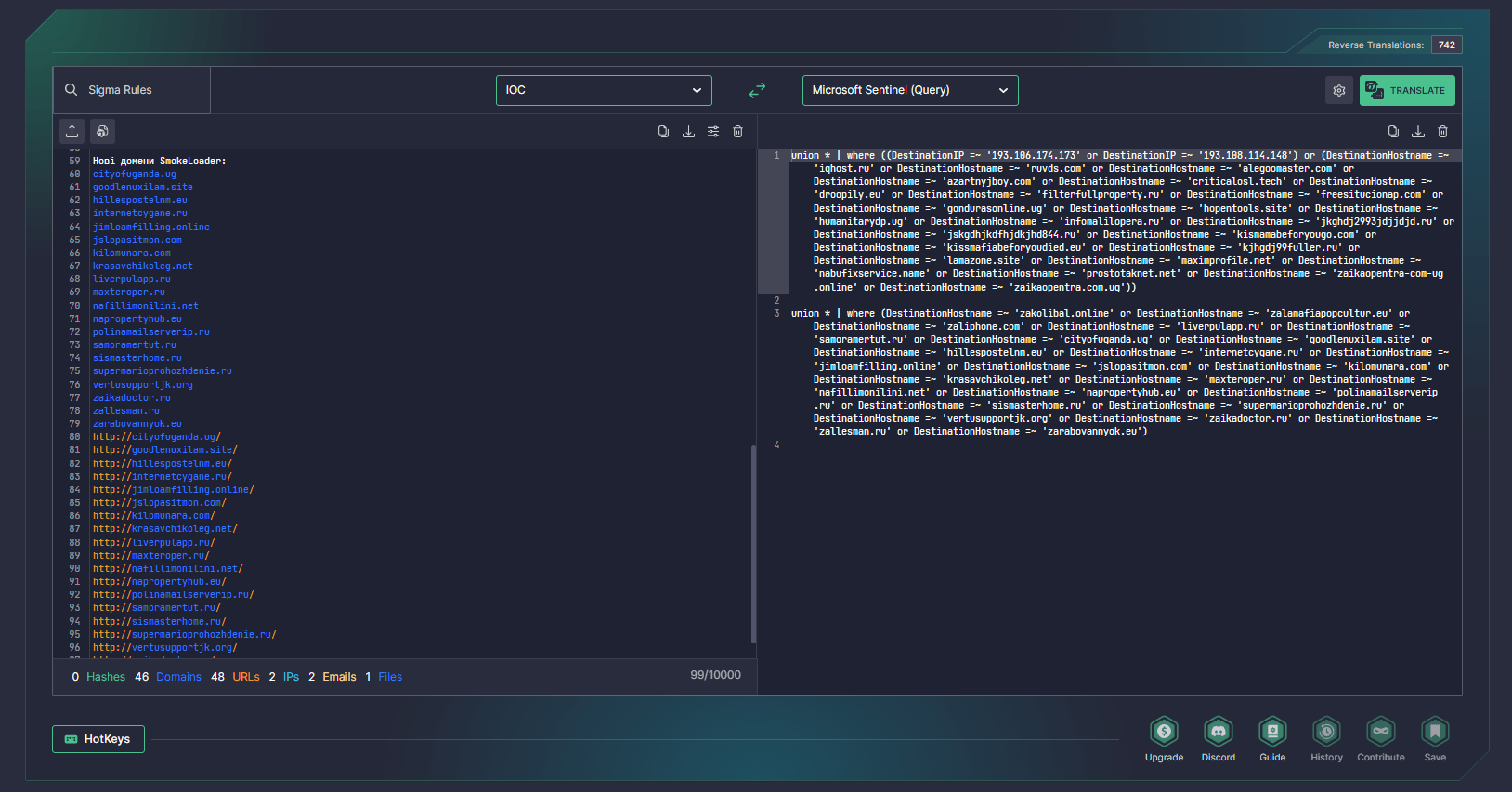

Sicherheitsingenieure können sich auch auf Uncoder AI verlassen, um nahtlos nach IOCs zu suchen, die in empfohlenen CERT-UA#6613, CERT-UA#6757, CERT-UA#6999 Warnungen aufgelistet sind, indem sie benutzerdefinierte IOC-Abfragen erstellen und diese spontan in der ausgewählten Umgebung ausführen.

MITRE ATT&CK Kontext

Cyberverteidiger können auch Einblicke in den Kontext der neuesten Phishing-Angriffe von UAC-0006 genauer gewinnen, indem sie die untenstehende Tabelle betrachten, die die Liste der relevanten Gegner-Taktiken und -Techniken gemäß ATT&CK bietet: