XE Group, wahrscheinlich eine Vietnam-verknüpfte Hackergruppe, die seit über einem Jahrzehnt in der Bedrohungslandschaft aktiv ist, wird verdächtigt, hinter der Ausnutzung einiger VeraCore Zero-Day Schwachstellen zu stehen. Während der letzten Kampagne nutzten die Gegner VeraCore-Schwachstellen, die als CVE-2024-57968 und CVE-2025-25181 verfolgt werden, um Reverse Shells und Web Shells zu installieren, was unentdeckten Fernzugriff auf die Zielinstanzen sicherstellt und die Weiterentwicklung der offensiven Operationen der Gruppe demonstriert.

XE Group-Angriffe erkennen

Mit einem Anstieg kritischer Schwachstellen unter aktiver Ausnutzung seit Anfang 2025 identifiziert, nutzen Bedrohungsakteure zunehmend neue Exploits, um ihre Zielobjekte von Interesse zu kompromittieren. Unter diesen Gegnern zeichnet sich die XE Group dadurch aus, dass sie VeraCore Zero-Days (CVE-2024-57968, CVE-2025-25181) in ihren jüngsten Kampagnen einsetzt.

Um mögliche Eindringlinge in den frühesten Stadien zu erkennen, SOC Prime Platform für kollektive Cyber-Abwehr bietet eine Reihe von Sigma-Regeln, die auf die neuesten Angriffe der XE Group zugeschnitten sind, unterstützt von einer vollständigen Produktsuite für erweiterte Bedrohungserkennung und Jagd. Klicken Sie einfach auf den Explorieren Sie Erkennungen Button unten und tauchen Sie sofort in einen speziellen Content-Stack ein.

Die Regeln sind mit mehreren SIEM-, EDR- und Data Lake-Lösungen kompatibel und werden mit dem MITRE ATT&CK-Framework in Verbindung gebracht, um die Bedrohungsuntersuchung zu optimieren. Darüber hinaus wird jede Regel von umfassenden Metadaten begleitet, einschließlich CTI Referenzen, Angriffstimeline, Triage-Empfehlungen und Audit-Konfigurationen.

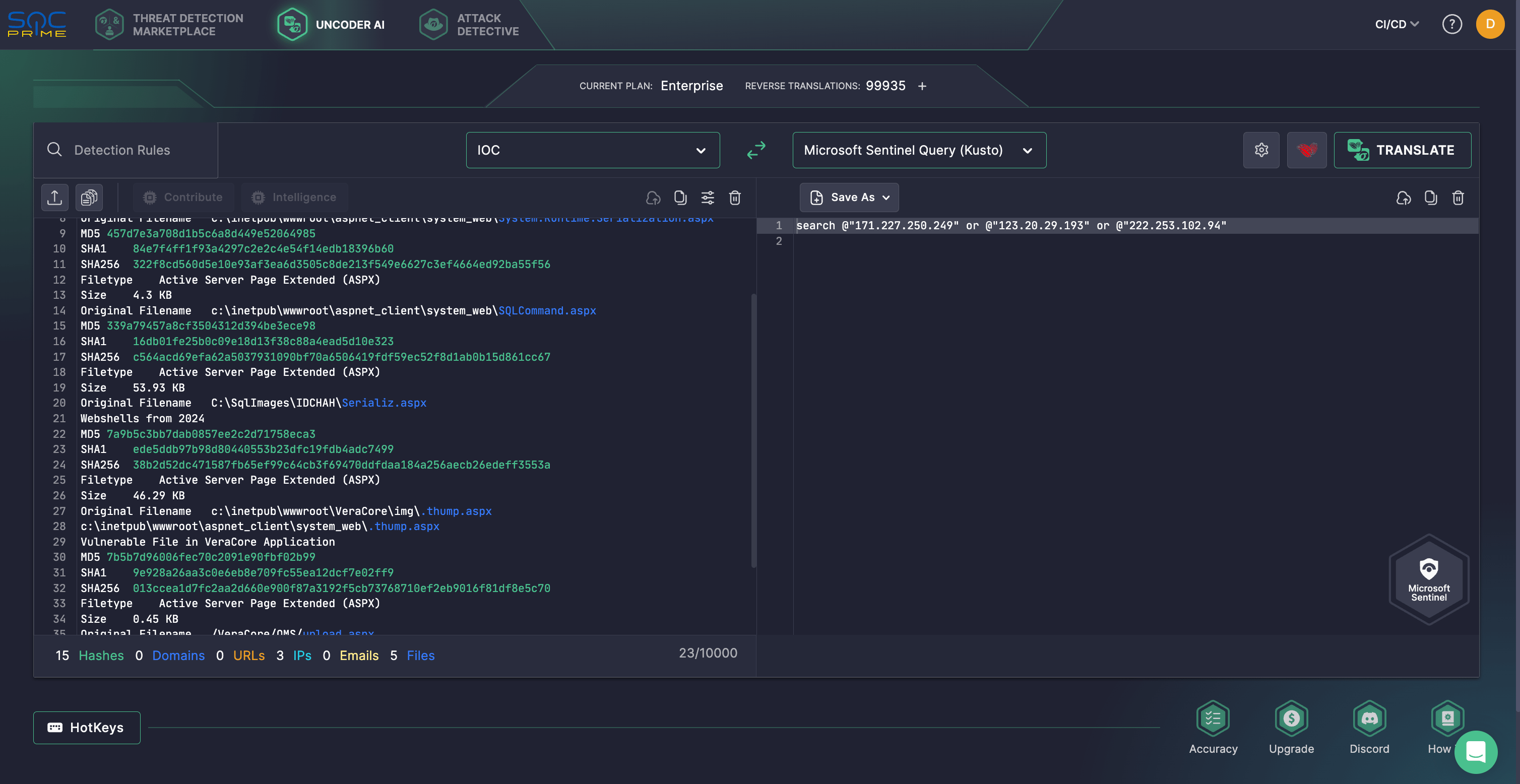

Auch können Sicherheitsexperten nahtlos nach IOCs suchen, die in Intezers Analyse der XE Group-Aktivitäten bereitgestellt werden. Vertrauen Sie auf SOC Prime’s Uncoder AI , um benutzerdefinierte IOC-basierte Abfragen innerhalb von Sekunden zu erstellen und automatisch mit ihnen in Ihrer gewählten SIEM- oder EDR-Umgebung zu arbeiten. Zuvor nur Firmenkunden zugänglich, ist Uncoder AI jetzt auch für individuelle Forscher verfügbar und bietet seine vollständigen Fähigkeiten an. Sehen Sie die Details hier.

XE Group Aktivitätsanalyse

Untersuchung durch Intezer und Solis Security gewinnt Einblicke in die neuesten Aktivitäten der XE Group, einem raffinierten Hacker-Kollektiv, das vermutlich vietnamesischen Ursprungs ist und berüchtigt für das Anvisieren von Web Shells und Malware-Verteilung ist. Die XE Group verwendet fortgeschrittene Techniken, unterstützt durch eine koordinierte Infrastruktur. Gegner spezialisierten sich ursprünglich auf Kreditkartendaten-Diebstahl, hauptsächlich mittels Supply-Chain- Angriffe mit eingespritztem bösartigem JavaScript, angepassten ASPXSPY-Web-Shells für unautorisierten Zugriff und das Tarnen von ausführbaren Dateien als PNG-Dateien, um Reverse Shells zu erzeugen.

Im frühen Frühjahr 2023 veröffentlichte CISA eine Beratung bezüglich der Ausnutzung von Progress Telerik Schwachstellen in verschiedenen staatlichen IIS-Servern in den USA. Die Warnung bemerkte, dass mehrere Akteure, einschließlich der XE Group, Erkundungs- und Scan-Aktivitäten durchführten, um CVE-2019-18935 im Agentur-IIS-Server, der Telerik UI für ASP.NET AJAX ausführt, zu bewaffnen.

Im Jahr 2024 verlagerten Bedrohungsakteure ihren Fokus auf Supply-Chain-Angriffe und nutzten aufkommende CVEs mit fortschrittlichen Methoden aus. Die XE Group hat kürzlich zwei Zero-Days in VeraCore bewaffnet, CVE-2024-57968 und CVE-2025-25181, die es ihnen ermöglichen, Web-Shells für dauerhaften unautorisierten Zugriff bereitzustellen.

CVE-2024-57968, eine kritische Upload-Validierungsstörung mit einem CVSS-Wert von 9,9, betrifft VeraCore-Versionen vor 2024.4.2.1, indem es Angreifern ermöglicht wird, Dateien in unerwartete Verzeichnisse hochzuladen, was sie möglicherweise dem Zugriff anderer Benutzer über das WebBrowsing aussetzt. CVE-2025-25181 (mit einem CVSS-Wert von 5,8) ist ein SQL-Injection-Problem in timeoutWarning.asp von Advantive VeraCore-Versionen bis 2025.1.0, das es Remote-Hackern ermöglicht, willkürliche SQL-Befehle über den PmSess1-Parameter auszuführen.

Die jüngsten bösartigen Taktiken der XE Group gehen über kurzfristige Kampagnen hinaus. Beispielsweise verletzten Bedrohungsakteure im Jahr 2020 eine Organisation und hielten jahrelang die Persistenz aufrecht, um später eine zuvor installierte Web-Shell im Jahr 2024 wiederzuverwenden. Dies unterstreicht ihre methodische und verdeckte Angriffsstrategie.

Der Wechsel der XE Group zu Zero-Day-Exploits unterstreicht die wachsende Raffinesse und Anpassungsfähigkeit der gegnerischen Techniken, was schnelle und proaktive Verteidigungsstrategien erfordert. Indem sie sich auf SOC Prime Platform für kollektive Cyber-Abwehrverlassen, können Organisationen den sich ständig weiterentwickelnden Gegnern, zunehmenden Bedrohungen und sich ständig erweiternden Angriffsflächen voraus sein und gleichzeitig eine robuste Cybersicherheits-Haltung ermöglichen.