Im gesamten März 2025 beobachteten Verteidiger eine zunehmende Cyber-Spionage-Aktivität durch die Hackergruppe UAC-0219 , die auf ukrainische kritische Sektoren mit WRECKSTEEL-Malware abzielt. Im April gab CERT-UA eine neue Warnung heraus, die die globale Gemeinschaft der Cyber-Verteidiger über eine neue Welle von Spionageoperationen informierte, die von einem anderen Hacker-Kollektiv orchestriert wurden, das als UAC-0226 verfolgt wird. Seit Februar 2025 überwachen Forscher genau die gezielten Informationsbeschaffungsaktivitäten der Gruppe gegen die Ukraine unter Verwendung eines anderen Stealers mit dem Namen GIFTEDCROOK, wobei der Schwerpunkt auf militärischen Innovationszentren, den Streitkräften, Strafverfolgungsbehörden und regionalen Regierungsinstitutionen liegt.

Erkennen von UAC-0226-Angriffen, die in der CERT-UA#14303-Warnung behandelt werden

Laut dem jährlichen Bedrohungslandschaftsbericht von CERT-EU waren 2024 erhebliche 44% der gemeldeten Vorfälle mit Cyber-Spionage oder Präpositionierungstaktiken verbunden, die normalerweise staatlich unterstützten Akteuren zugeschrieben werden, mit einem Hauptaugenmerk auf Datenexfiltration und dem Aufbau persistenter, verdeckter Zugänge. Im Frühjahr 2025 beobachtete CERT-UA bereits einen Anstieg der Cyber-Spionage-Aktivität gegen die Ukraine, die auf UAC-0200, Hackergruppe UAC-0219 und UAC-0226 zurückgeführt wird. Der jüngste CERT-UA#14303 Alarm hebt die anhaltende Cyber-Spionage-Kampagne von UAC-0226 hervor, die den GIFTEDCROOK-Stealer nutzt.

SOC Prime Platform zur kollektiven Cyber-Verteidigung kuratiert eine spezielle Sammlung von Erkennungsalgorithmen, die ukrainischen und verbündeten Organisationen helfen soll, Cyber-Spionage-Angriffe von UAC-0226 proaktiv abzuwehren, die im entsprechenden CERT-UA-Hinweis behandelt werden. Klicken Sie auf Erkennung erkunden , um relevante Sigma-Regeln zuzugreifen, die mit umsetzbarer Intelligenz angereichert sind, im Einklang mit MITRE ATT&CK® und kompatibel mit mehreren SIEM-, EDR- und Data Lake-Lösungen.

Sicherheitsteams können auch in der Detection-as-Code-Bibliothek von SOC Prime nach relevantem Inhalt suchen, indem sie die entsprechenden Tags „CERT-UA#14303“ und „UAC-0226“ verwenden, um gegnerische Aktivitäten rechtzeitig zu erkennen.

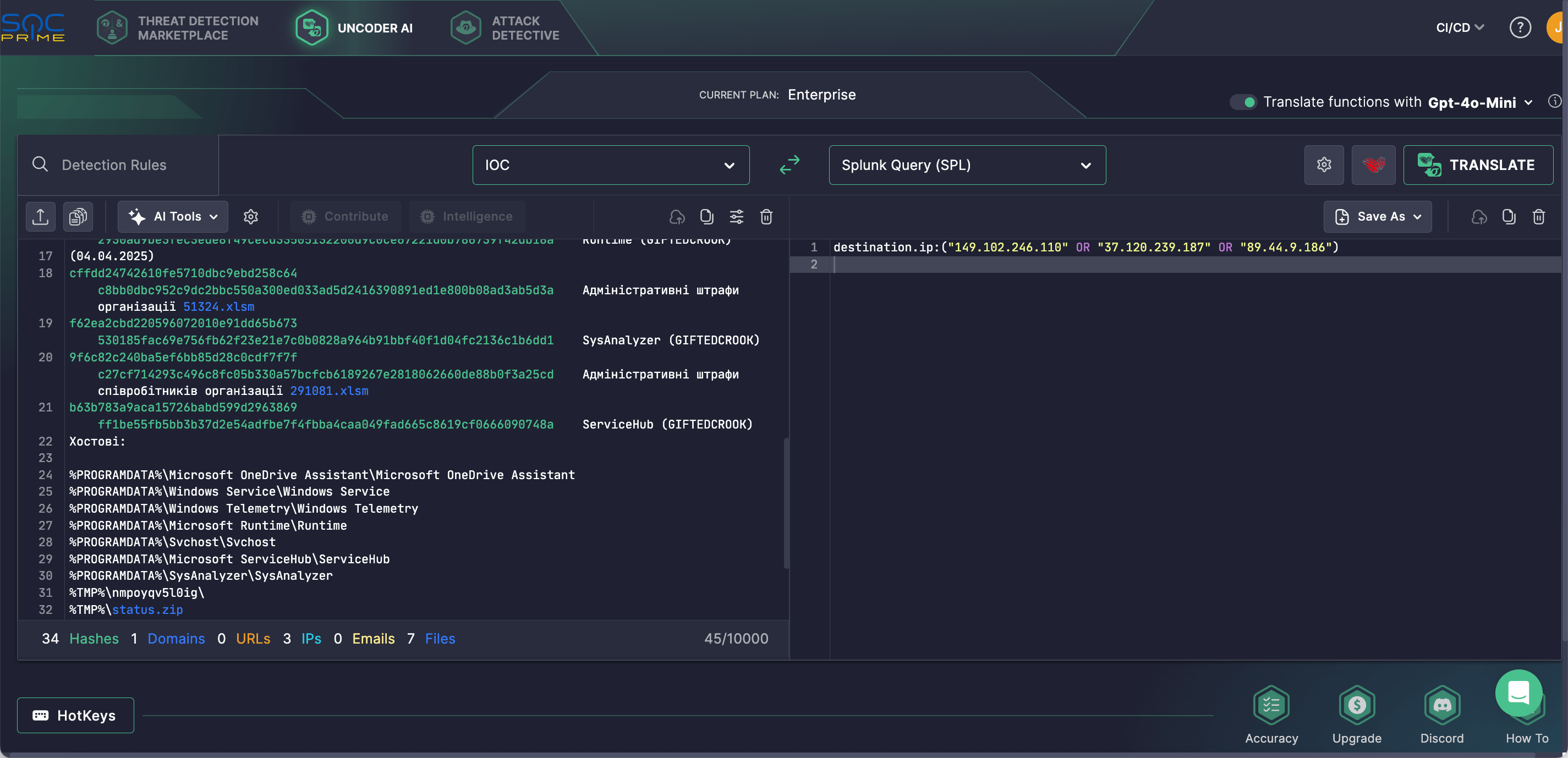

Darüber hinaus können Sicherheitsingenieure auf Uncoder AI, eine private, nicht-agentische KI für bedrohungsinformierte Erkennungstechnik, zurückgreifen, um IOCs aus der CERT-UA-Forschung automatisch in umsetzbare Suchanfragen zu konvertieren und nahtlos nach UAC-0226-Angriffen in der verwendeten SIEM- oder EDR-Instanz zu suchen.

UAC-0226-Angriffsanalyse

Am 6. April 2025 veröffentlichte CERT-UA ein neues Sicherheits-Update, CERT-UA#14303, konzentriert sich auf Cyber-Spionage-Operationen gegen die Ukraine unter Verwendung des C/C++-basierten Stealers GIFTEDCROOK. Forscher beobachten die laufende Cyber-Spionage-Kampagne, die mit der Gruppe UAC-0226 verbunden ist, seit Februar 2025, wobei militärische Innovationszentren, Einheiten der Streitkräfte, Strafverfolgungsbehörden und lokale staatliche Stellen, insbesondere solche in der Nähe der östlichen Landesgrenze, ihre Hauptziele sind.

Der Infektionsfehler beginnt über den Phishing- Angriffsvektor, der Makro-aktivierte Excel-Dateien (.xlsm) enthält und häufig Köderthemen wie Minenräumung, Verwaltungsgelder, Drohnenproduktion oder Entschädigung für beschädigtes Eigentum verwendet. Diese Dokumente verbergen base64-verschlüsselte Nutzlasten innerhalb von Excel-Zellen. Die eingebetteten Makros dekodieren den Inhalt in ausführbare Dateien, speichern sie ohne Dateiendungen und führen sie auf dem Rechner des Opfers aus.

Ab April 2025 wurden zwei Malware-Varianten, die mit dieser Aktivität verbunden sind, identifiziert. Die erste ist ein .NET-basiertes Tool, das ein PowerShell-Reverse-Shell-Skript einbettet, das aus dem öffentlichen GitHub-Repository PSSW100AVB stammt. Die zweite, GIFTEDCROOK genannt, ist ein C/C++-Stealer, der darauf ausgelegt ist, Browser-Daten (Cookies, Verlauf, gespeicherte Anmeldeinformationen) von Chrome, Edge und Firefox zu extrahieren, sie mithilfe des Compress-Archive-Cmdlets von PowerShell zu archivieren und über Telegram zu exfiltrieren. Da Phishing-E-Mails von kompromittierten Konten, einschließlich über Webmail, gesendet werden, empfehlen Verteidiger, dass Systemadministratoren die Vollständigkeit und Tiefe der E-Mail- und Webserver-Protokolle überprüfen.

MITRE ATT&CK-Kontext

Der Einsatz von MITRE ATT&CK bietet tiefgehende Einblicke in den Kontext der neuesten UAC-0226-Cyber-Spionage-Operationen, die ukrainische Innovationszentren und Regierungsstellen mit dem GIFTEDCROOK-Stealer ins Visier nehmen. Erkunden Sie die Tabelle unten, um die vollständige Liste der dedizierten Sigma-Regeln zu sehen, die die entsprechenden ATT&CK-Taktiken, -Techniken und -Subtechniken behandeln.