Ende März 2025 beobachtete CERT-UA einen Anstieg von Cyber-Spionage-Operationen, die sich gegen die Ukraine richteten, orchestriert von der Hackergruppe UAC-0200 unter Verwendung von DarkCrystal RAT. Forscher haben kürzlich mindestens drei weitere Cyber-Spionage-Angriffe im Verlauf des März gegen staatliche Stellen und kritische Infrastrukturorganisationen in der Ukraine aufgedeckt, die darauf abzielen, sensible Informationen von kompromittierten Systemen mit spezieller Schadsoftware zu stehlen. Diese Angriffe werden der Hackergruppe UAC-0219 zugeschrieben und basieren auf der WRECKSTEEL-Schadsoftware, die sowohl in VBScript- als auch PowerShell-Varianten beobachtet wurde.

Erkennen Sie UAC-0219-Angriffe mit WRECKSTEEL, abgedeckt im CERT-UA#14283-Alarm

Laut Cybles Forschung blieb Phishing 2024 der dominierende Angriffsvektor in der Cyber-Bedrohungslandschaft der Ukraine, wobei Angreifer Spear-Phishing-E-Mails mit bösartigen Links oder Anhängen nutzten, um menschliches Versagen als Einstiegspunkt auszunutzen.

Anfang April 2025 gab CERT-UA eine Warnung heraus CERT-UA#14283 und warnte die globale Gemeinschaft der Cyber-Verteidiger vor mindestens drei Cyber-Spionage-Vorfällen, die sich auf Datendiebstahl mit dem spezialisierten PowerShell-basierten Stealer namens WRECKSTEEL konzentrierten.

SOC Prime Platform für kollektive Cyber-Verteidigung kuratiert eine spezielle Sammlung von Sigma-Regeln, um Unternehmen, einschließlich Regierungsstellen und kritischer Infrastrukturogranisationen, proaktiv gegen UAC-0219-Angriffe zu verteidigen, die im CERT-UA#14283-Alarm abgedeckt sind. Klicken Sie auf den Erkunden Sie Erkennungen -Button, um sofort auf ein relevantes Set von Erkennungsalgorithmen zuzugreifen, die mit mehreren Cloud-basierten und lokalen SIEM-, EDR- und Data-Lake-Lösungen kompatibel sind, sich an MITRE ATT&CK® anpassen und mit umfassender Bedrohungsintelligenz verbessert sind.

Alternativ können Sicherheitsteams direkt die entsprechenden „UAC-0219” oder „WRECKSTEEL” Tags verwenden, um ihre Inhaltssuche innerhalb der Detection-as-Code-Bibliothek auf der SOC Prime Platform zu verfeinern.

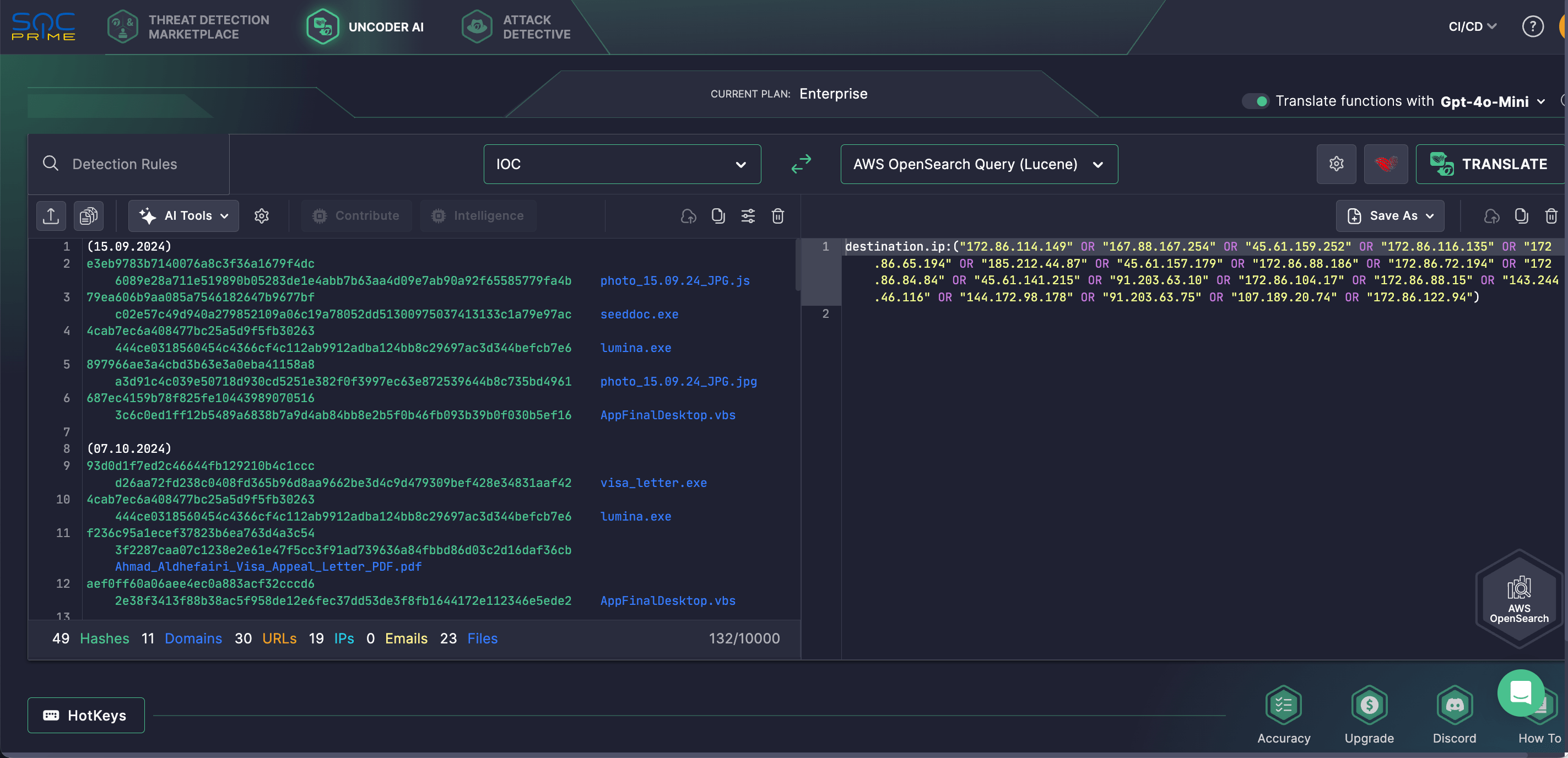

Sicherheitsingenieure können sich auch auf Uncoder AI verlassen, um IOC-Abgleiche zu vereinfachen und die rückblickende Bedrohungssuche zu verbessern. Diese private IDE und KI-gestützte Co-Pilot für bedrohungsinformiertes Detection Engineering konvertiert IOCs aus der relevanten CERT-UA-Recherche nahtlos in benutzerdefinierte Suchabfragen, die in SIEM- oder EDR-Umgebungen genutzt werden können, um potenzielle UAC-0219-Bedrohungen zu identifizieren.

UAC-0219 Angriffsanalyse

CERT-UA setzt die systematische Sammlung und Analyse von Cyber-Vorfall-Daten fort, um aktuelle Bedrohungsinformationen bereitzustellen. Im März 2025 wurden mindestens drei Cyber-Angriffe gegen Regierungsstellen und den Sektor der kritischen Infrastruktur in der Ukraine in der Cyber-Bedrohungslandschaft festgestellt, die mit der Hackergruppe UAC-0219 in Verbindung stehen. Die Angreifer stützten sich hauptsächlich auf WRECKSTEEL-Schadsoftware, die für Dateiexfiltration entwickelt wurde und sowohl in ihrer VBScript- als auch in ihrer PowerShell-Iteration verfügbar ist.

In dieser letzten Kampagne, die in der entsprechenden CERT-UA#14283-Mitteilungbehandelt wird, nutzte die Gruppe kompromittierte Konten, um Phishing-E-Mails zu verbreiten, die Links zu öffentlichen Datei-Sharing-Diensten wie DropMeFiles und Google Drive enthielten. In einigen Fällen waren diese Links in PDF-Anhänge eingebettet. Das Klicken auf diese Links löste das Herunterladen und Ausführen eines VBScript-Loaders (typischerweise mit einer .js-Erweiterung) aus, der dann ein PowerShell-Skript ausführte. Dieses Skript wurde entwickelt, um nach Dateien mit bestimmten Erweiterungen (.doc, .txt, .xls, .pdf, etc.) zu suchen und Screenshots mit cURL zu erfassen.

Die Analyse zeigt, dass diese bösartige Aktivität mindestens seit Herbst 2024 andauert. Zuvor hatten Bedrohungsakteure EXE-Dateien eingesetzt, die mit dem NSIS-Installer erstellt wurden und Lockdokumente (PDF, JPG), einen VBScript-basierten Stealer und den Bildbetrachter „IrfanView“ enthielten, um Screenshots zu erstellen. Seit 2025 jedoch ist die Funktionalität zur Bildschirmaufnahme in PowerShell integriert.

MITRE ATT&CK® Kontext

Die Nutzung von MITRE ATT&CK bietet tiefgehende Einsicht in den Kontext der neuesten UAC-0219 Cyber-Spionage-Operation, die sich gegen staatliche Stellen und kritische Infrastrukturen der Ukraine richtet. Entdecken Sie die Tabelle unten, um die vollständige Liste der dedizierten Sigma-Regeln einzusehen, die die entsprechenden ATT&CK-Taktiken, Techniken und Subtechniken adressieren.

Tactics | Techniques | Sigma Rule |

Execution | Command and Scripting Interpreter: PowerShell (T1059.001) | |

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Command and Scripting Interpreter: JavaScript (T1059.007) | ||

Defense Evasion | Masquerading: Double File Extension (T1036.007) | |

Hide Artifacts: Hidden Window (T1564.003) | ||

Discovery | System Network Configuration Discovery (T1016) | |

System Information Discovery (T1082) | ||

Collection | Screen Capture (T1113) | |

Command and Control | Application Layer Protocol: Web Protocols (T1071.001) | |

Ingress Tool Transfer (T1105) | ||

Exfiltration | Exfiltration Over Web Services (T1567) |