Die UAC-0099 Hackergruppe, die seit Mitte 2022 Cyber-Spionagekampagnen gegen die Ukraine durchführt, ist erneut in der Cyberbedrohungslandschaft aufgetreten. Das CERT-UA-Team hat kürzlich eine Reihe von Cyberangriffen untersucht, die mit der UAC-0099-Gruppe in Verbindung stehen und auf Regierungsbehörden, Verteidigungskräfte und Unternehmen des ukrainischen Verteidigungssektors abzielen. Dabei werden der MATCHBOIL-Loader, die MATCHWOK-Backdoor und der DRAGSTARE-Infostealer eingesetzt.

Erkennung der UAC-0099-Aktivitäten mit MATCHBOIL-, MATCHWOK- & DRAGSTARE-Malware

Die wachsende Welle hochgradig persistenter Cyber-Spionagekampagnen, die Phishing als initialen Angriffsvektor nutzen, sich entwickelnde TTPs anwenden und mit der UAC-0099-Hackergruppe verbunden sind, ermutigt Sicherheitsteams, das Bewusstsein für Cybersicherheit zu erhöhen und die Abwehrmaßnahmen ihrer Organisationen zu stärken. Um Organisationen vor neuen Angriffen durch UAC-0099, die auf den öffentlichen und den Verteidigungssektor abzielen, zu schützen, hat die SOC Prime-Plattform eine spezielle Liste relevanter Erkennungsinhalte zusammengestellt, die in der aktuellen CERT-UA-Studie behandelt werden.

Klicken Sie auf die Schaltfläche Erkennungen Erkunden, um die vollständige Sammlung relevanter Sigma-Regeln zu erkunden, die mit MITRE ATT&CK® verknüpft, mit umsetzbarer CTI und operativen Metadaten angereichert und im kompatiblen Format für Ihr SIEM-, EDR- oder Data-Lake-System einsatzbereit sind.

Alternativ können Sicherheitsexperten auch die entsprechenden benutzerdefinierten Tags „MATCHBOIL“, „MATCHWOK“ oder „DRAGSTARE“ anwenden, um nach spezifischen Erkennungen für die in der aktuellen CERT-UA-Warnung beschriebenen Cyberangriffe zu suchen. Für weitere relevante Inhalte können Teams den benutzerdefinierten Tag „UAC-0099“ verwenden, um die proaktive Verteidigung gegen die persistente Aktivität der Gruppe zu verbessern.

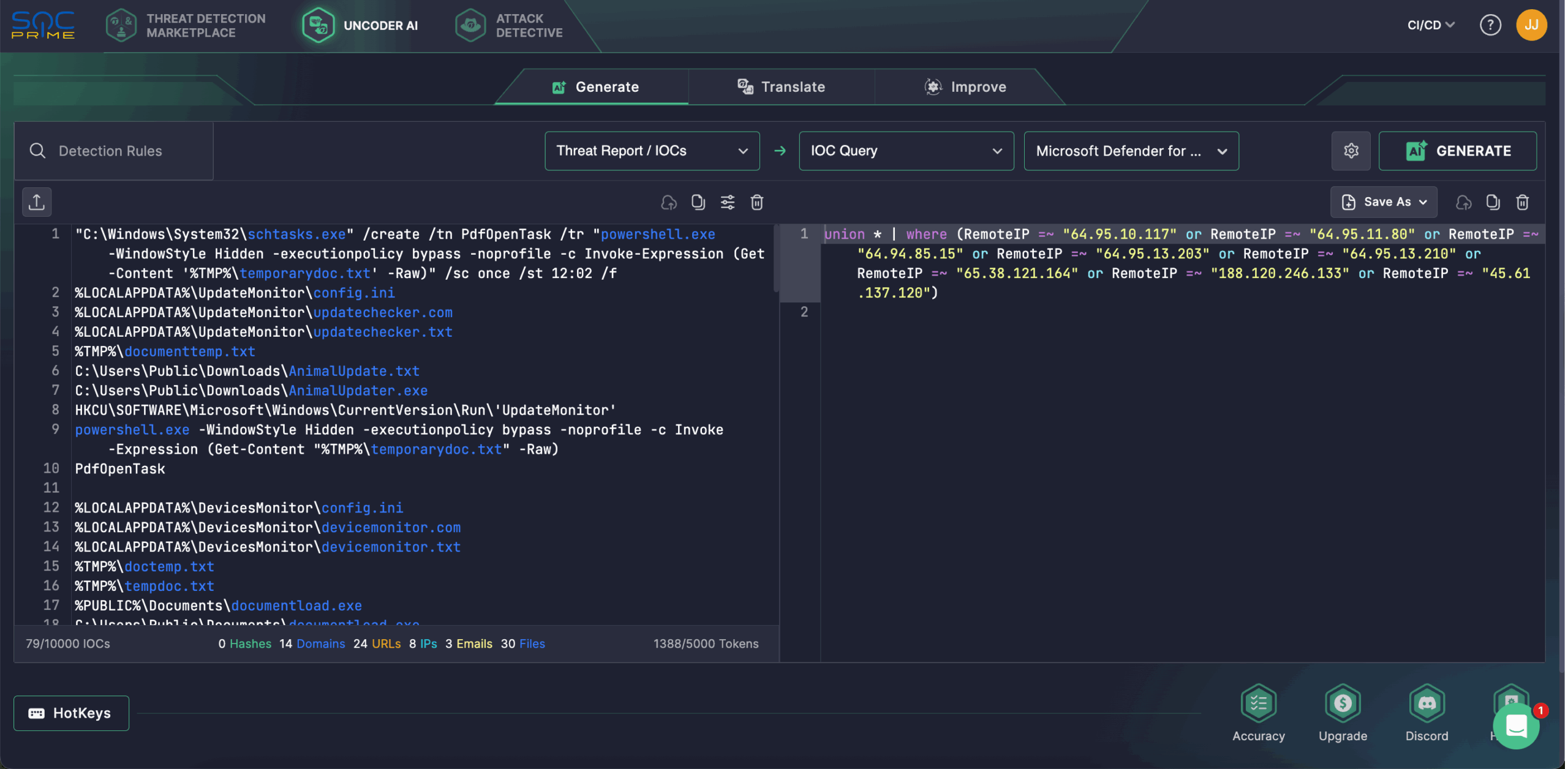

Sicherheitsingenieure nutzen außerdem Uncoder AI, um die IOC-Korrelation zu beschleunigen und Indikatoren, die mit den UAC-0099-Bedrohungen in Verbindung stehen, basierend auf der relevanten CERT-UA-Forschung zu jagen. Die Plattform ermöglicht die automatische Umwandlung von IOCs aus jedem nicht-binären Format in benutzerdefinierte Hunting-Abfragen, die auf die ausgewählte SIEM- oder EDR-Lösung zugeschnitten sind. Im Tab Generate in Uncoder AI können Sie Threat Intelligence einfügen, Threat Report/IOCs > IOC Query auswählen, dann die Plattform bestimmen und sofort die benutzerdefinierte IOC-Abfrage für Ihre Umgebung erhalten.

Analyse der UAC-0099-Aktivität

Die berüchtigte UAC-0099-Hackergruppe führt seit über drei Jahren Cyber-Spionageoperationen gegen die Ukraine durch, wobei sie hauptsächlich Phishing als Angriffsvektor nutzt und eine Vielzahl gegnerischer Tools einsetzt, darunter mehrere Malware-Samples, Loader und Stealer. Zwischen 2022 und 2023 verschafften sich die Angreifer unbefugten Fernzugriff auf zahlreiche Computer innerhalb ukrainischer Organisationen, um Informationen von den kompromittierten Systemen zu sammeln. Im Zeitraum November–Dezember 2024 verzeichneten Verteidiger einen Anstieg der böswilligen Aktivitäten der Gruppe, die den öffentlichen Sektor der Ukraine durch Phishing-Kampagnen angriff und LONEPAGE-Malware einsetzte.

Am 4. August 2025 veröffentlichte CERT-UA eine neue Warnung und informierte die Verteidiger über eine Welle neuer Cyberangriffe auf ukrainische Staatsorgane, Verteidigungskräfte und Unternehmen des Verteidigungssektors, die von UAC-0099 orchestriert wurden.

Die erste Angriffsphase umfasst den Versand von Phishing-E-Mails, die hauptsächlich über UKR.NET verschickt werden. Diese E-Mails enthalten Links zu legitimen Dateiübertragungsdiensten (manchmal über URL-Shortener verkürzt), die zum Herunterladen eines doppelten Archivs führen, das eine HTA-Datei enthält. Diese Datei beinhaltet ein zusätzlich verschleiertes VBScript, das auf dem infizierten Rechner eine Textdatei mit HEX-codierten Daten (documenttemp.txt), eine Textdatei mit PowerShell-Code (temporarydoc.txt) sowie eine geplante Aufgabe (PdfOpenTask) erstellt.

Die geplante Aufgabe „PdfOpenTask“ ist dafür ausgelegt, den PowerShell-Code zu lesen und auszuführen, HEX-codierte Daten in Bytes zu konvertieren, diese in eine Datei mit der Erweiterung „.txt“ zu schreiben, die Datei in eine EXE-Datei („AnimalUpdate.exe“) im selben Verzeichnis umzubenennen und eine geplante Aufgabe zu erstellen, um diese auszuführen.

Infolgedessen wird der MATCHBOIL-Loader (wahrscheinlich als Ersatz für LONEPAGE) auf dem kompromittierten System installiert. Die Incident Response zeigte, dass zusätzliche Tools wie die MATCHWOK-Backdoor und der DRAGSTARE-Stealer ebenfalls auf den Rechner heruntergeladen werden können.

MATCHBOIL ist eine in C# entwickelte Malware, die zusätzliche Payloads auf den infizierten Rechner herunterlädt und einen Registrierungsschlüssel im Zweig „Run“ erstellt, um deren Ausführung zu ermöglichen.

Beim Start sammelt sie grundlegende Systeminformationen, einschließlich der CPU-Hardware-ID, BIOS-Seriennummer, des Benutzernamens und der MAC-Adresse der Netzwerkschnittstelle. Diese Werte werden verkettet und im Header „SN“ von HTTP-Anfragen verwendet. MATCHBOIL kommuniziert über HTTP mit dem C2-Server, fügt benutzerdefinierte Header hinzu, während der „User-Agent“-Header eine hartcodierte Zeichenfolge enthält. Um Payloads herunterzuladen, sendet die Malware eine HTTP-GET-Anfrage an eine bestimmte URI, dekodiert diese aus HEX und BASE64 und schreibt sie in eine .com-Datei. Die C2-Adresse wird ebenfalls über HTTP-GET abgerufen und in einer Konfigurationsdatei gespeichert. Die Persistenz wird durch eine während der ersten Ausführung der im Phishing-E-Mail-Archiv gelieferten HTA-Datei erstellte geplante Aufgabe gewährleistet.

MATCHWOK ist eine in C# entwickelte Backdoor, die PowerShell-Befehle ausführt, indem sie .NET-Programme zur Laufzeit kompiliert und die Befehle über STDIN an den PowerShell-Interpreter übergibt. Die Befehlsausgabe wird in %TEMP%\tempres gespeichert und über HTTPS an den C2-Server übertragen. Die auszuführenden Befehle sind mit AES-256 verschlüsselt und zwischen <script>-Tags in einer Datei oder Webseite eingebettet, die von der Backdoor geladen wird. Die Persistenz wird durch den MATCHBOIL-Loader gewährleistet, der einen Registrierungsschlüssel im Zweig „Run“ erstellt. Die Backdoor verwendet außerdem Anti-Analyse-Techniken, um unentdeckt zu bleiben, einschließlich der Überprüfung bestimmter Prozesse.

Ein weiteres Malware-Tool aus dem offensiven Arsenal der Gruppe, das in der aktuellen Kampagne beobachtet wurde, ist DRAGSTARE, ein in C# entwickelter Informationsdiebstahl. Es sammelt umfangreiche Systemdaten, darunter den Computernamen, Benutzernamen, die OS-Version und Architektur, Anzahl der logischen Prozessoren, RAM-Größe, Festplattenname, Typ, Gesamtkapazität und freien Speicherplatz, Details zur Netzwerkschnittstelle, Ergebnisse von Pings lokaler Netzwerkknoten, eine Liste aktiver TCP-Verbindungen und mehr.

Diese Malware stiehlt Anmeldedaten aus Chrome- und Mozilla-Browsern, einschließlich entschlüsselter Schlüssel, SQLite-Datenbanken und Dateien wie key4.db, cert9.db, logins.json und pkcs11.txt, und extrahiert Authentifizierungsdaten wie Logins, Passwörter und Cookies.

DRAGSTARE durchsucht rekursiv Dateien mit bestimmten Erweiterungen in den Verzeichnissen Desktop, Documents und Downloads, verschiebt sie in ein Staging-Verzeichnis, archiviert sie in einer ZIP-Datei und exfiltriert sie. Zusätzlich führt es PowerShell-Befehle, die vom C2-Server empfangen werden, in einem separaten Thread aus.

DRAGSTARE verwendet außerdem Techniken zur Erkennungsausweitung, wie Anti-Malware-Analyseprüfungen, und erreicht Persistenz durch die Erstellung eines Registrierungsschlüssels im Windows-Zweig „Run“.

Die beobachteten Änderungen in den TTPs der UAC-0099-Gruppe zeigen die sich entwickelnde und persistente Natur dieser Cyberbedrohung. Diese Entwicklungen unterstreichen die Notwendigkeit robuster Cybersicherheitsmaßnahmen, da das sich weiterentwickelnde Angriffsarsenal und die Fähigkeit zur Umgehung der Erkennung eine anhaltende Bedrohung für Zielorganisationen darstellen. Vertrauen Sie auf die vollständige Produktpalette von SOC Prime, die durch KI, automatisierte Funktionen und Echtzeit-Bedrohungsinformationen unterstützt wird, um proaktiv gegen aufkommende APT-Angriffe und andere Bedrohungen jeglicher Art und Komplexität zu verteidigen.

MITRE ATT&CK-Kontext

Die Verwendung von MITRE ATT&CK bietet detaillierte Einblicke in die neuesten Operationen von UAC-0099, die MATCHBOIL-, MATCHWOK- und DRAGSTARE-Malware einsetzen. Die folgende Tabelle enthält alle relevanten Sigma-Regeln, die den zugehörigen ATT&CK-Taktiken, -Techniken und -Subtechniken zugeordnet sind.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment (T1566.001) | |

Execution | Command and Scripting Interpreter: PowerShell (T1059.001) | |

Command and Scripting Interpreter: Windows Command Shell (T1059.003) | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Scheduled Task/Job: Scheduled Task (T1053.005) | ||

Exploitation for Client Execution (T1203) | ||

User Execution: Malicious File (T1204.002) | ||

Discovery | System Network Configuration Discovery (T1016) | |

System Information Discovery (T1082) | ||

System Owner/User Discovery (T1033) | ||

Persistence | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | |

Defense Evasion | Obfuscated Files or Information (T1027) | |

Modify Registry (T1112) | ||

Masquerading (T1036) | ||

System Binary Proxy Execution (T1218) | ||

System Binary Proxy Execution: Mshta (T1218.005) | ||

Hide Artifacts (T1564) | ||

Hide Artifacts: Hidden Window (T1564.003) | ||

Command and Control | Application Layer Protocol: Web Protocols (T1071.001) | |

Ingress Tool Transfer (T1105) | ||