Die berüchtigte, staatlich unterstützte russische Hackergruppe UAC-0001 (auch bekannt als APT28) steht erneut im Fokus der Cybersicherheitslandschaft. Bereits im Frühjahr 2024 untersuchte das CERT-UA-Team einen Vorfall, der sich gegen Exekutivbehörden richtete, und identifizierte dabei einen Windows-basierten Server. Im Mai 2025 lieferte ESET aktuelle Informationen über einen unbefugten Zugriff auf ein E-Mail-Konto in der gov.ua-Domäne – ein klarer Hinweis auf anhaltende böswillige Aktivitäten gegen ukrainische Regierungsinstitutionen. Die digitale Forensik ergab den Einsatz zweier Malware-Werkzeuge durch die Angreifer: einer Komponente des COVENANT-Frameworks sowie der Backdoor BEARDSHELL.

UAC-0001 (APT28) Aktivitäten gemäß aktueller CERT-UA-Warnung erkennen

Russland-nahe Hackergruppen stellen weiterhin eine erhebliche Herausforderung für Verteidiger dar, da sie ihre Taktiken, Techniken und Prozeduren (TTPs) ständig weiterentwickeln und ihre Fähigkeiten zur Umgehung von Erkennungssystemen verbessern. Seit Beginn des groß angelegten Krieges gegen die Ukraine nutzen staatlich unterstützte APT-Gruppen aus Russland den Konflikt als Testfeld für neue Angriffsmethoden.

Das CERT-UA warnt vor einer anhaltenden Angriffswelle der vom russischen Militärgeheimdienst GRU unterstützten Hackergruppe UAC-0001 (auch bekannt als APT28), die COVENANT- und BEARDSHELL-Malware einsetzt. Ziel ist vorrangig der öffentliche Sektor. Über die SOC Prime Plattform erhalten ukrainische und verbündete Organisationen Zugang zu einem umfassenden, kontextangereicherten Erkennungs-Repository. Explore Detections führt direkt zu einer dedizierten Sammlung von Sigma-Regeln mit Echtzeit-Bedrohungsdaten, Mappings zu MITRE ATT&CK® sowie Kompatibilität mit dutzenden SIEM-, EDR- und Data-Lake-Technologien.

Sicherheitsingenieur:innen können auch die Detection-as-Code-Bibliothek von SOC Prime durchsuchen, indem sie nach den Tags „UAC-0001“ und „APT28“ filtern, um relevante Inhalte zur Bedrohungserkennung schnell zu identifizieren.

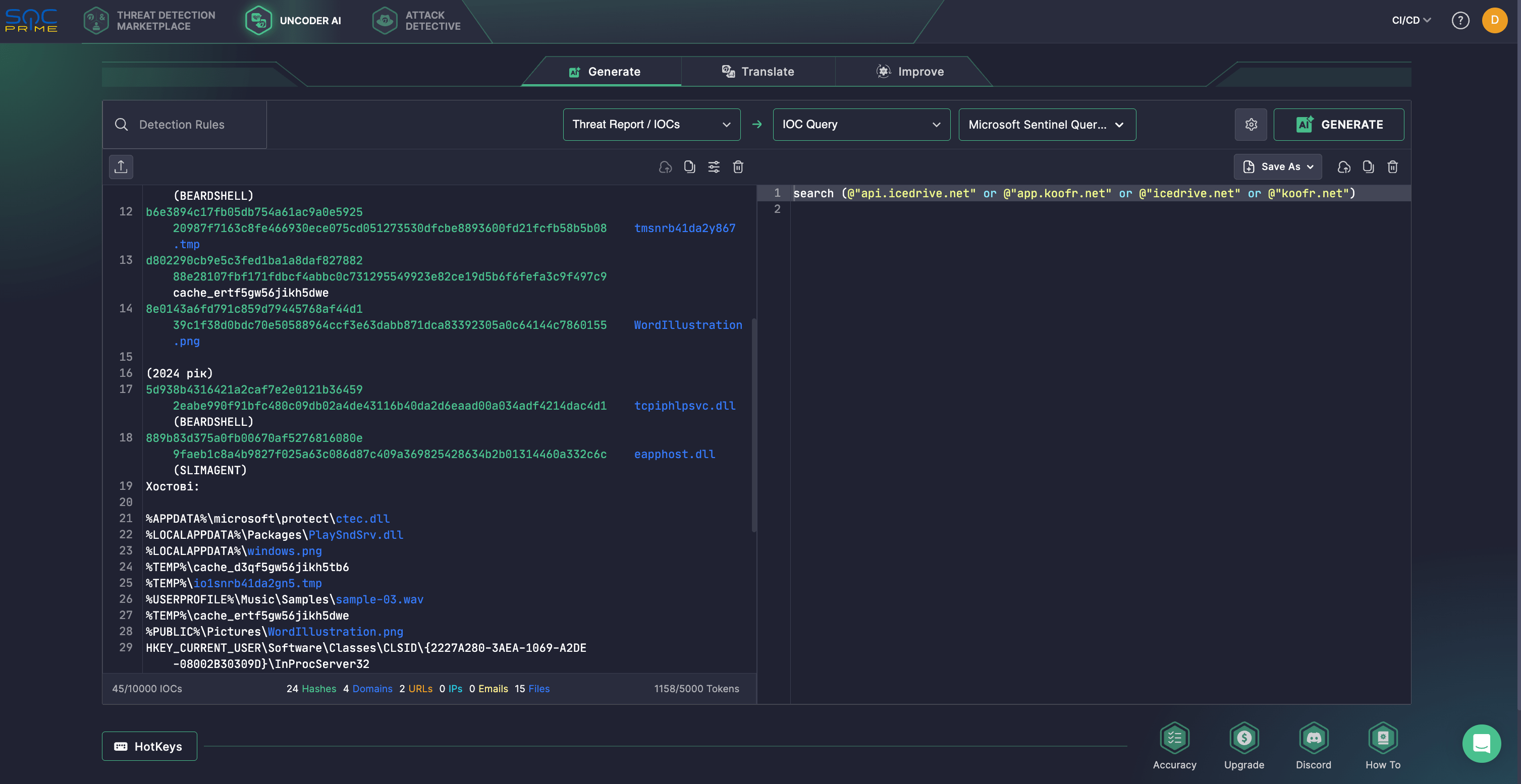

Teams können auch Uncoder AI nutzen – einen KI-gestützten Assistenten, der Detection Engineers über den gesamten Workflow hinweg unterstützt. Die Plattform ermöglicht automatisierte Umwandlung von IOCs aus CERT-UA-Analysen in benutzerdefinierte Hunting-Queries, die sofort in SIEM- oder EDR-Instanzen einsatzbereit sind.

Kund:innen, die Microsoft Defender for Endpoint nutzen, erhalten über SOC Prime ein exklusives Angebot zur automatisierten Bedrohungssuche gegen APT28 und 48 weitere russische staatliche Akteure. Die Lösung Bear Fence ist vollständig in MDE integriert und verwendet 242 handverlesene Verhaltensregeln, über 1 Million IOCs und einen dynamischen, KI-basierten TTP-Feed.

Aktuelle Kampagnenanalyse zu UAC-0001 (APT28)

Am 21. Juni 2025 veröffentlichte CERT-UA eine neue Warnmeldung zu anhaltenden Angriffen durch die berüchtigte, GRU-nahe Gruppe APT28, die mit der Einheit 26165 des russischen Militärgeheimdienstes in Verbindung steht.

APT28-Akteure – auch bekannt als Fighting Ursa, Fancy Bear, Forest Blizzard, STRONTIUM, Pawn Storm oder UAC-0001 – greifen kontinuierlich den öffentlichen Sektor der Ukraine an. Im April 2023 etwa startete die Gruppe eine groß angelegte Phishing-Kampagne gegen mehrere Regierungsstellen.

Im April 2024 wurde eine neue, maßgeschneiderte Malware namens GooseEgg beobachtet, die die kritische Schwachstelle CVE-2022-38028 im Windows Print Spooler ausnutzt. Ziel waren neben ukrainischen auch westliche Organisationen. Im Oktober 2024 nutzten Angreifer einen in die Zwischenablage eingebetteten PowerShell-Befehl, um initialen Zugriff zu erlangen und etwa METASPLOIT-Malware nachzuladen.

Im Mai 2025 erhielt CERT-UA verwertbare Hinweise von ESET über einen unbefugten Zugriff auf ein E-Mail-Konto innerhalb der gov.ua-Domäne. In Zusammenarbeit mit dem Cybersecurity Center der Militäreinheit A0334 leitete CERT-UA daraufhin weitere Incident-Response-Maßnahmen ein. Im Zuge der Untersuchungen wurden Komponenten des COVENANT-Frameworks sowie die Backdoor BEARDSHELL entdeckt.

Der ursprüngliche Infektionsweg ging auf ein bösartiges Dokument mit dem Titel „Акт.doc“ zurück, das über den Messenger Signal zugestellt wurde. Der Angreifer – offenbar mit umfassenden Kenntnissen über das Ziel – bettete ein Makro in das Dokument ein.

Nach der Ausführung erstellte das Makro zwei Dateien und legte einen Registrierungsschlüssel für COM-Hijacking an, wodurch beim nächsten Start von explorer.exe die ctec.dll aktiviert wurde. Diese entschlüsselt und führt Shellcode aus der Datei windows.png aus, was zur In-Memory-Ausführung der COVENANT-Komponente ksmqsyck.dx4.exe führt. Diese nutzt die Koofr API als C2-Kanal.

Mit COVENANT wurden außerdem die Dateien %LOCALAPPDATA%\Packages\PlaySndSrv.dll

und %USERPROFILE%\Music\Samples\sample-03.wav abgelegt. Erstere liest Shellcode aus der .wav-Datei und löst die Ausführung der BEARDSHELL-Malware aus. Die Persistenz wird durch einen weiteren COM-Hijacking-Registry-Eintrag sichergestellt, der über eine geplante Aufgabe ausgelöst wird.

Zu den Schlüsselfaktoren, die den Erfolg des Angriffs begünstigten, zählen der Einsatz makrobasierter Dokumente, die Verteilung über den Messenger Signal, das Umgehen von hostbasierten Schutzmaßnahmen sowie der Missbrauch legitimer Dienste (Koofr, Icedrive) als Command-and-Control-Kanäle.

Als potenzielle Maßnahmen zur Eindämmung von UAC-0001 (APT28) Angriffen wird empfohlen, die Ausführung von Makros zu überwachen, einzuschränken oder zu unterbinden, um eine Erstinfektion über bösartige Dokumente zu verhindern. Zudem sollten Organisationen den Netzwerkverkehr analysieren und auf vertrauenswürdige Dienste beschränken, die potenziell als C2-Kanäle missbraucht werden könnten – insbesondere app.koofr.net und api.icedrive.net.

Da Angriffe der russlandnahen Gruppe UAC-0001 (APT28) weiterhin ukrainische Regierungsstellen ins Visier nehmen und sich über die Landesgrenzen hinaus ausbreiten, sind Sicherheitsteams gefordert, ihre Abwehrmaßnahmen umfassend auszubauen. SOC Prime stellt eine komplette Produktsuite bereit, die durch KI, Automatisierung und verwertbare Bedrohungsdaten gestützt wird, um proaktive Cybersicherheit auf höchstem Niveau zu ermöglichen.

MITRE ATT&CK-Kontext

Der Einsatz des MITRE ATT&CK-Frameworks ermöglicht tiefgreifende Einblicke in die aktuelle Kampagne von UAC-0001 (APT28), bei der ukrainische Regierungsstellen mit COVENANT- und BEARDSHELL-Malware angegriffen werden. Die folgende Tabelle enthält alle relevanten Sigma-Regeln, die den zugehörigen ATT&CK-Taktiken, -Techniken und -Subtechniken zugeordnet sind.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment (T1566.001) | |

Execution | Scheduled Task (T1053.005) | |

Service Execution (T1569.002) | ||

Visual Basic (T1059.005) | ||

Defense Evasion | Hide Artifacts (T1564) | |

Persistence | Boot or Logon Autostart Execution (T1547) | |

Scheduled Task (T1053.005) | ||

Component Object Model Hijacking (T1546.015) | ||

Impact | Service Stop (T1489) | |

Command and Control | Web Protocols (T1071.001) | |