Laut dem ESET APT Activity Report Q2 2024-Q3 2024 dominieren China-verbundene Bedrohungsgruppen die globalen APT Kampagnen, wobei MustangPanda für 12 % der Aktivitäten in den beobachteten Quartalen 2024 verantwortlich ist. Eine weitere berüchtigte, von China unterstützte APT-Gruppe, die als MirrorFace (alias Earth Kasha) verfolgt wird, hat ihre geografische Reichweite ausgeweitet, um die diplomatische Agentur in der EU mit der ANEL-Hintertür ins Visier zu nehmen. Die offensive Gegnerkampagne, die im Spätsommer 2024 aufgedeckt wurde, trat als Operation AkaiRyū ins Rampenlicht (Japanisch für RedDragon).

Erkennung von Operation AkaiRyū-Angriffen im Zusammenhang mit der MirrorFace-Aktivität

Aufgrund eskalierender geopolitischer Spannungen in den letzten Jahren ist die Bedrohung durch APTs angestiegen und gehört zu den Hauptanliegen für Cybersicherheitsexperten. Staatlich unterstützte Bedrohungsakteure nutzen Zero-Day-Schwachstellen, Spear-Phishing-Kampagnen und hochentwickelte Malware, um kritische Infrastrukturen, Finanzsysteme und Regierungsnetzwerke zu infiltrieren. Dies unterstreicht die dringende Notwendigkeit verbesserter Verteidigungsmaßnahmen und internationaler Zusammenarbeit in der Cybersicherheit, wobei die neueste AkaiRyū-Operation von MirrorFace (alias Earth Kasha) nur den alarmierenden Trend weiter betont.

SOC Prime Plattform für kollektive Cyber-Abwehr kuratiert eine Sammlung von Erkennungsalgorithmen, um Sicherheitsteams proaktiv bei der Abwehr von MirrorFace-APT-Angriffen zu unterstützen, einschließlich der neuesten Kampagne gegen europäische Diplomaten. Die bereitgestellten Erkennungsalgorithmen sind mit relevanten Bedrohungsinformationen angereichert, die mit dem MITRE ATT&CK®-Frameworkabgeglichen sind und sofort in das gewählte SIEM-, EDR- oder Data-Lake-Sprachformat konvertiert werden können.

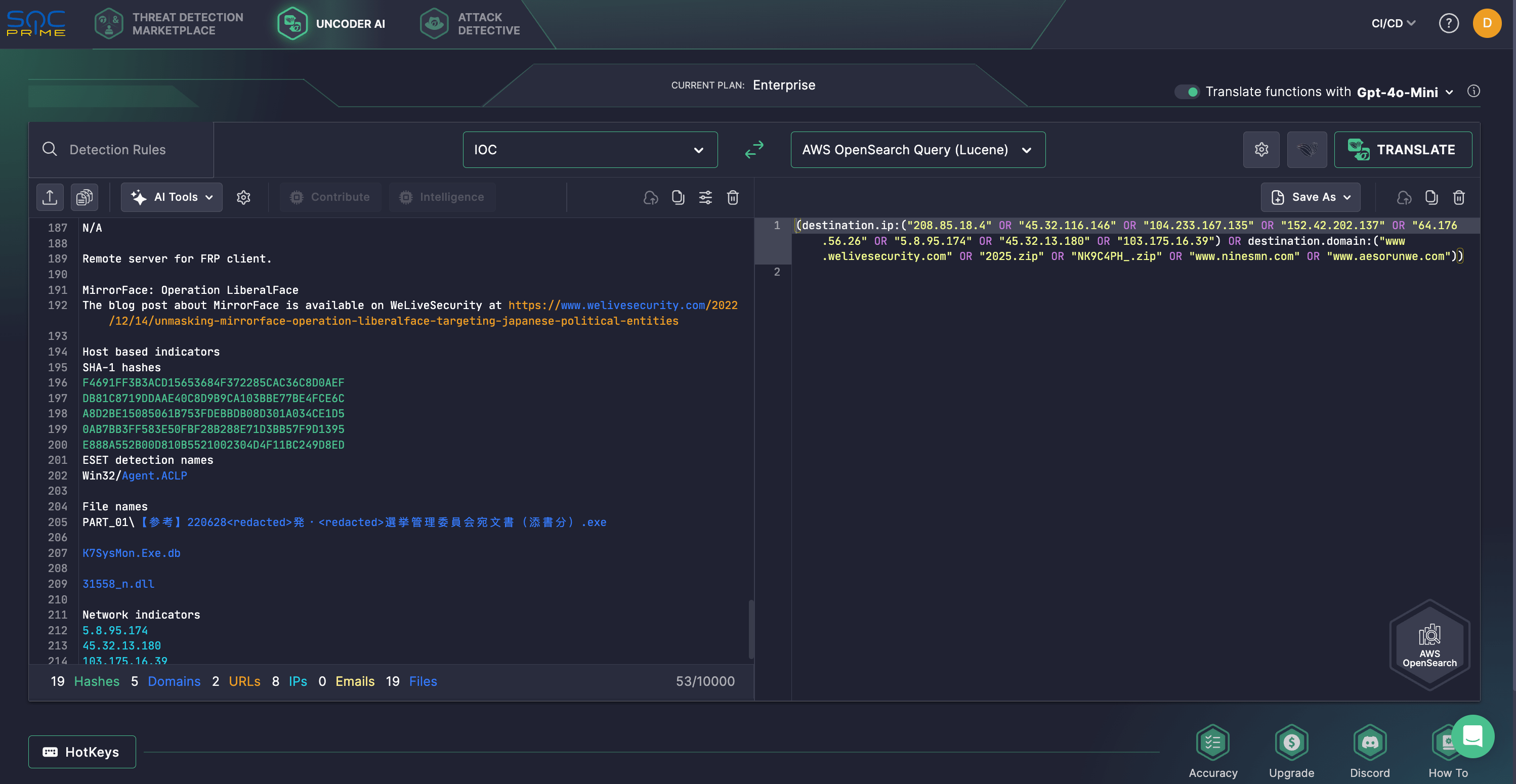

Darüber hinaus können Sicherheitsexperten nach IOCs aus der neuesten ESET-Forschung zur Operation AkaiRyū suchen. Mit Uncoder AIkönnen Verteidiger mühelos diese IOCs analysieren und in benutzerdefinierte Abfragen umwandeln, die für die ausgewählte SIEM- oder EDR-Plattform maßgeschneidert sind. Früher nur für Unternehmenskunden verfügbar, steht Uncoder AI jetzt auch einzelnen Forschern zur Verfügung und bietet vollen Zugriff auf seine leistungsstarken Fähigkeiten. Erfahren Sie mehr hier.

Cyber-Verteidiger, die mehr Erkennungsinhalte zu in APT-Angriffen verwendeten TTPs suchen, können den Threat Detection Marketplace mit dem Tag „APT“ erkunden. Dies bietet Zugang zu einer umfassenden Sammlung von Regeln und Abfragen, die zum Erkennen bösartiger Aktivitäten im Zusammenhang mit staatlich gesponserten Gruppen entwickelt wurden.

MirrorFace-Aktivitätsanalyse: Angriffe auf Mitteleuropa unter Verwendung der ANEL-Hintertür

Im August 2024 verlagerte die berüchtigte China-ausgerichtete APT-Gruppe, bekannt als MirrorFace, ihren Fokus von Japan auf EU-Organisationen und nahm die mitteleuropäische diplomatische Einheit in der neuesten Kampagne namens „Operation AkaiRyū“ ins Visier. ESET-Forscher deckten diese Operation auf und beobachteten die sich entwickelnden TTPs der Gruppe im Jahr 2024, einschließlich der Verwendung neuer offensiver Werkzeuge wie eines angepassten AsyncRAT, der Wiederauflebung der ANEL-Hintertür und einer ausgeklügelten Ausführungskette.

MirrorFace, auch bekannt als Earth Kasha, ist ein mit China verbundener Bedrohungsakteur hinter diversen Cyber-Spionage-Kampagnen, die hauptsächlich Japan und seine angeschlossenen Organisationen ins Visier nehmen. Höchstwahrscheinlich als Untergruppe von APT10, agiert MirrorFace seit mindestens 2019 und zielt auf Sektoren wie Medien, Verteidigung, Diplomatie, Finanzen und Wissenschaft ab. Bemerkenswert ist, dass Bedrohungsakteure 2022 eine Spear-Phishing-Kampagne gegen japanische politische Akteure starteten. In der neuesten Kampagne scheint die Gruppe erstmals zu versuchen, in eine europäische Einheit einzudringen.

Im Jahr 2024 hat die Gruppe neben einem angepassten AsyncRAT auch die Remote-Tunnel von Visual Studio Code genutzt, um unauffälligen Zugriff und Codeausführung zu ermöglichen, eine Taktik, die auch in Angriffen von Tropic Trooper und Mustang Pandazu sehen ist. MirrorFace spezialisierte sich auf Spionage und Datenexfiltration und nutzte weiterhin LODEINFO und HiddenFace-Hintertüren, übliche Malware aus dem offensiven Toolkit der Gruppe. Im Jahr 2024 bereicherten Hacker auch ihre gegnerischen Werkzeuge mit ANEL, einer Hintertür, die zuvor mit APT10 verbunden war.

Zwischen Juni und September 2024 führte MirrorFace mehrere Spear-Phishing-Kampagnen durch, bei denen Opfer dazu verleitet wurden, bösartige Anhänge oder Links zu öffnen. Einmal drinnen verwendeten die Angreifer legitime Anwendungen, um unbemerkt Malware zu installieren. MirrorFace gab sich als vertrauenswürdige Entität aus, um Ziele dazu zu bringen, kompromittierte Dokumente zu öffnen oder auf bösartige Links zu klicken. In der Operation AkaiRyū nutzten die Hacker McAfee- und JustSystems-Anwendungen aus, um die ANEL-Hintertür bereitzustellen.

Am 20. Juni 2024 zielte MirrorFace mit einem schädlichen, passwortgeschützten Word-Dokument auf zwei Mitarbeiter eines japanischen Forschungsinstituts ab, das VBA-Code beim Mouseover ausführte, um die ANEL-Hintertür (v5.5.4) über eine signierte McAfee-Exe zu laden. Später, am 26. August 2024, griffen sie ein mitteleuropäisches Diplomatinstitut an, indem sie eine anfängliche harmlose E-Mail verschickten, die sich auf die Expo 2025 in Osaka, Japan, bezog und als Köder diente. Darauf folgte eine zweite E-Mail mit einem bösartigen OneDrive-Link zu einem ZIP-Archiv. Dieses Archiv enthielt eine getarnte LNK-Datei, die beim Öffnen eine Kette von PowerShell-Befehlen zur Installation zusätzlicher bösartiger Dateien startete. Der Angriff nutzte letztendlich eine JustSystems-signierte Anwendung, um ANEL (v5.5.5) zu sideloaden und zu entschlüsseln, wodurch MirrorFace Fuß fassen konnte. Die Operation kombinierte maßgeschneiderte Malware mit einem modifizierten Fernzugriff-Trojaner. Zusätzlich zu ANEL hat MirrorFace neue Werkzeuge übernommen, darunter ein stark modifiziertes AsyncRAT, Windows Sandbox und VS Code Remote-Tunnel.

Der Anstieg von Cyber-Spionage-Kampagnen durch China-unterstützte Gruppen führt zu einer stärkeren Sensibilisierung unter Cyber-Verteidigern. MirrorFace hat seine operative Sicherheit verbessert, indem es Beweise für seine Aktionen gelöscht hat, wie das Löschen von Tools und Dateien, das Löschen von Windows-Ereignisprotokollen und der Betrieb von Malware in Windows Sandbox, um Untersuchungen zu erschweren. Dies verdeutlicht die Notwendigkeit für globale Organisationen, ihre Wachsamkeit zu erhöhen und sich proaktiv gegen sich entwickelnde Bedrohungen zu schützen. Verlassen Sie sich auf SOC Prime Plattform für kollektive Cyber-Abwehr, um die sich immer weiter ausdehnende Angriffsfläche zu reduzieren und sich über aufkommende APT-Kampagnen und Cyber-Bedrohungen jeder Größenordnung und Komplexität auf dem Laufenden zu halten.