Forscher berichteten Mitte Juli 2025, dass die Interlock‑Ransomware‑Gruppe erneut aktiv ist und eine modifizierte Version der ClickFix‑Malware nutzt, um eine neue PHP‑basierte Variante ihres maßgeschneiderten RAT zu verbreiten. Als Reaktion darauf haben das FBI, die CISA und weitere Behörden eine gemeinsame Cyberschutzwarnung herausgegeben. Angreifer verschaffen sich initialen Zugriff über Drive‑by‑Downloads auf kompromittierten, legitimen Websites und ClickFix‑Social‑Engineering‑Taktiken. Anschließend setzen sie auf ein „Double Extortion“-Modell: Datenexfiltration und Verschlüsselung, um Opfer zur Zahlung zu zwingen.

Erkennung von Interlock‑Ransomware‑Aktivitäten

IBM berichtet, dass Datenverstöße durchschnittlich über 250 Tage unerkannt bleiben und sich die Wiederherstellungskosten auf rund 4,99 Mio. USD belaufen. Zugleich werden Ransomware‑Operationen immer raffinierter und zielen auf Organisationen jeder Größe. Die jüngste aa25‑203a‑Warnung der CISA zeigt, dass die Interlock‑Gruppe bereits mehrere Branchen attackiert hat.

Registrieren Sie sich für die SOC Prime Plattform, um gezielte Regeln zu aktivieren, die auf die TTPs der Interlock‑Ransomware ausgelegt sind. Über den Button Erkennungen Anzeigen erhalten Sie CTI‑angereicherte Detektionsregeln sowie Zugang zu fortschrittlicher Threat‑Detection‑ und Hunting‑Software.

Alle Regeln sind kompatibel mit SIEM-, EDR- und Data‑Lake‑Lösungen und über das MITRE ATT&CK‑Framework gemappt. Jede Regel enthält zudem Metadaten wie CTI‑Quellen, Zeitlinien und Triage‑Empfehlungen.

Optional lassen sich Regeln mit den Tags “Interlock Ransomware” oder “aa25‑203a” filtern, oder über das Tag “Ransomware” ein breites Regel‑Set für weltweite Ransomware‑Erkennung nutzen.

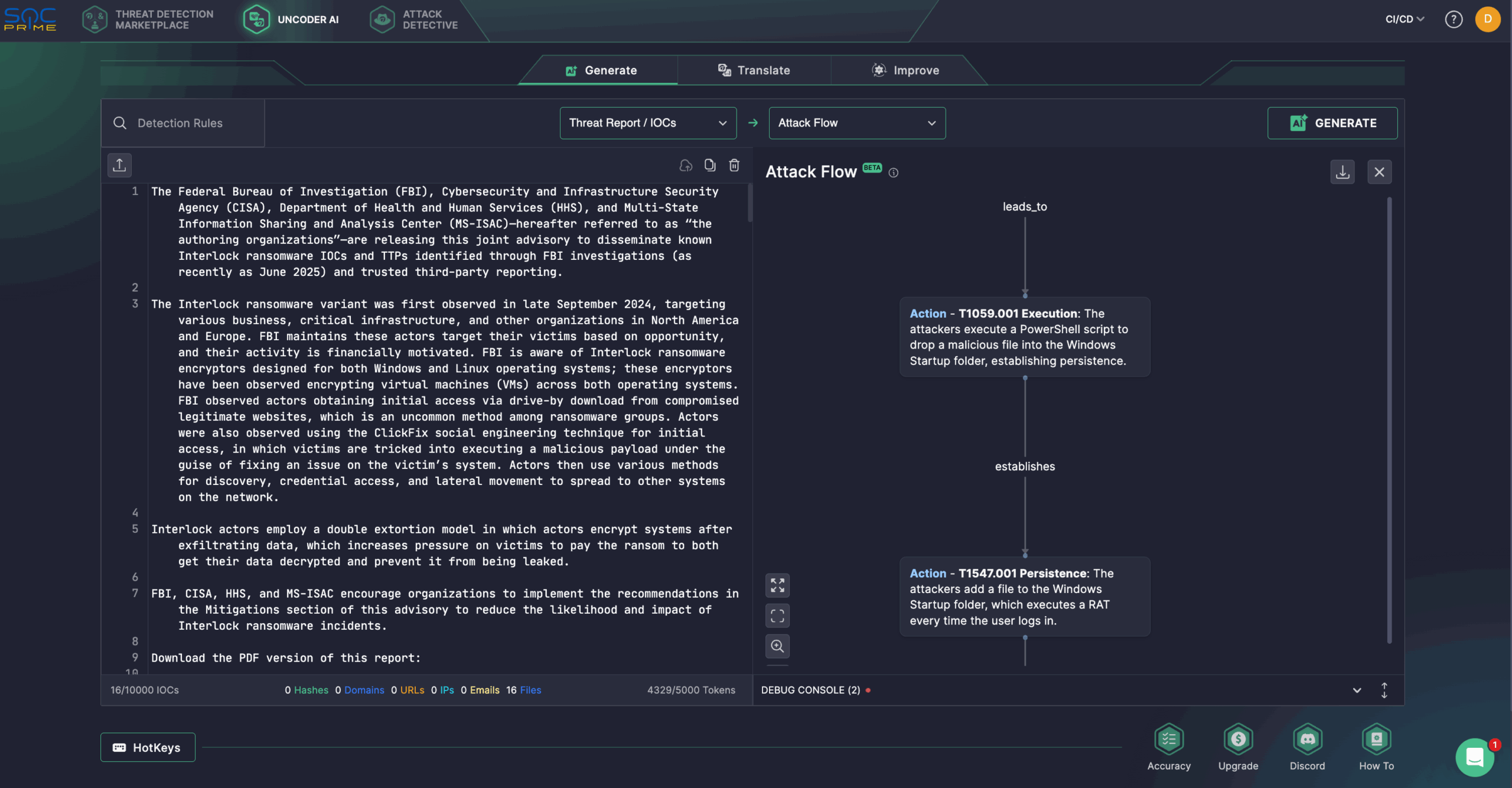

Sicherheitsteams können mit Uncoder AI Detection-Algorithmen aus Roh‑Threat‑Reports generieren, IOC‑Scans durchführen, ATT&CK‑Tags vorschlagen, Abfragen optimieren und Code in über 56 SIEM/EDR‑Sprachen konvertieren – zum Beispiel mit einem Klick direkt aus der aa25‑203a‑Warnung einen Attack‑Flow erstellen.

Analyse der Interlock‑Angriffe aus dem aa25‑203a‑Alert

Die Interlock‑Ransomware ist ein verhältnismäßig neues Phänomen, das sich jedoch rasch technisch weiterentwickelt hat. Seit September 2024 wurden Geschäftsbereiche und kritische Infrastrukturen in Nordamerika und Europa attackiert. Die Akteure verwenden ein “Double Extortion”-Modell: Zuerst erfolgt Datenexfiltration, dann Verschlüsselung, und Opfer erhalten eine individuelle ID mit einer .onion‑Adresse auf dem Tor-Netzwerk. Die Zahlungen erfolgen in Bitcoin – Details werden erst nach Kontakt aufgenommen.

Bislang richtet sich Interlock vor allem gegen virtuelle Maschinen, während physische Server und Workstations selten betroffen sind – das könnte sich jedoch ändern. Open‑Source‑Analysen deuten darauf hin, dass Interlock Ähnlichkeiten mit der Rhysida‑Ransomware aufweist.

Für den Erstzugriff setzt Interlock auf Drive‑by‑Downloads sowie ClickFix‑Taktiken: Über eine gefälschte CAPTCHA‑Seite wird Opfer dazu verleitet, Base64‑PowerShell‑Code auszuführen. Anschließend installiert sich der RAT, legt Autostart-Einträge an und verändert gegebenenfalls einen Registry-Run‑Key namens „Chrome Updater“ für Persistenz.

Im Anschluss sammeln PowerShell‑Skripte Systeminformationen, und es kommen C2-Tools wie Cobalt Strike, SystemBC, Interlock RAT5 und NodeSnake RAT zum Einsatz. Weitere Schritte umfassen das Deployen von cht.exe (Credential Stealer) und klg.dll (Keylogger), gefolgt von Lumma/Berserk Stealer für Rechteausweitung. Cloud-Exfiltration erfolgt via Azure Storage Explorer, AzCopy, WinSCP. Seiteneingriffe werden über RDP, AnyDesk, PuTTY und teilweise Kerberoasting für Domänen-Administratorrechte realisiert.

Empfohlene Maßnahmen umfassen: DNS‑Filtering, Web‑App‑Firewalls, NIST‑konforme Passwort-Richtlinien, MFA, ICAM, regelmäßige Software-/Firmware‑Updates, Priorisierung von CVE‑Patches und Netzwerk‑Segmentierung. Gemeinsam mit SOC Primes Produkt-Ökosystem mit KI, Automatisierung, Echtzeit-CTI und Zero‑Trust-Ansatz lässt sich eine skalierbare, zukunftssichere Cyber‑Verteidigung etablieren.