Verteidiger haben eine hochentwickelte Kampagne identifiziert, die von den GrayAlpha-Bedrohungsakteuren orchestriert wurde. In dieser Kampagne verwenden Hacker gefälschte Browser-Updates und andere Infektionsvektoren, um fortschrittliche bösartige Stämme zu liefern, einen neu entdeckten benutzerdefinierten PowerShell-Loader namens PowerNet, und NetSupport RAT. Bemerkenswerterweise sind die hinter dieser Kampagne stehenden Gegner mit der berüchtigten, finanziell motivierten Gruppe verbunden, die weithin als FIN7.

Erkennung bösartiger Aktivitäten im Zusammenhang mit der GrayAlpha-Operation

Cyberkriminalität wird geschätzt, die Welt bis 2025 jährlich 10,5 Billionen Dollar zu kosten, angetrieben durch zunehmend raffinierte finanziell motivierte Angriffe. Da digitale Bedrohungen immer komplexer werden, bleiben finanziell motivierte Gruppen wie FIN7 aktiv, trotz Behauptungen ihrer Auflösung im Jahr 2023. Tatsächlich entdeckten Sicherheitsforscher kürzlich eine ausgeklügelte Kampagne einer neuen Bedrohungsgruppe, GrayAlpha. Diese zeigt signifikante Überschneidungen mit der berüchtigten FIN7 und signalisiert die Entwicklung—nicht das Verschwinden—einer der produktivsten Akteure der Cyberkriminalität im letzten Jahrzehnt.

Registrieren Sie sich für die SOC Prime-Plattform um eine kuratierte Reihe von Sigma-Regeln zu erhalten, um bösartige Aktivitäten im Zusammenhang mit GrayAlpha zu erkennen, unterstützt von einer vollständigen Produktsuite für KI-gestütztes Erkennungs-Engineering, automatisierte Bedrohungsjagd und fortschrittliche Bedrohungserkennung. Drücken Sie einfach die Detektionen erkunden Schaltfläche unten und gehen Sie sofort in ein relevantes Erkennungs-Stack über.

Cyber-Verteidiger, die nach relevanteren Inhalten suchen, um Cyber-Angriffe im Zusammenhang mit der FIN7-Gruppe zu erkennen, können auf die gesamte Sammlung relevanter Erkennungsalgorithmen zugreifen, indem sie in der Threat Detection Marketplace nach dem “FIN7” Tag suchen.

Alle Regeln sind mit mehreren SIEM-, EDR- und Data-Lake-Technologien kompatibel und auf MITRE ATT&CK® abgebildet, um die Bedrohungsermittlung zu vereinfachen. Zusätzlich ist jede Regel mit umfangreichen Metadaten angereichert, einschließlich CTI Referenzen, Angriffstimeline, Prüfkonfigurationen, Triage-Empfehlungen und mehr.

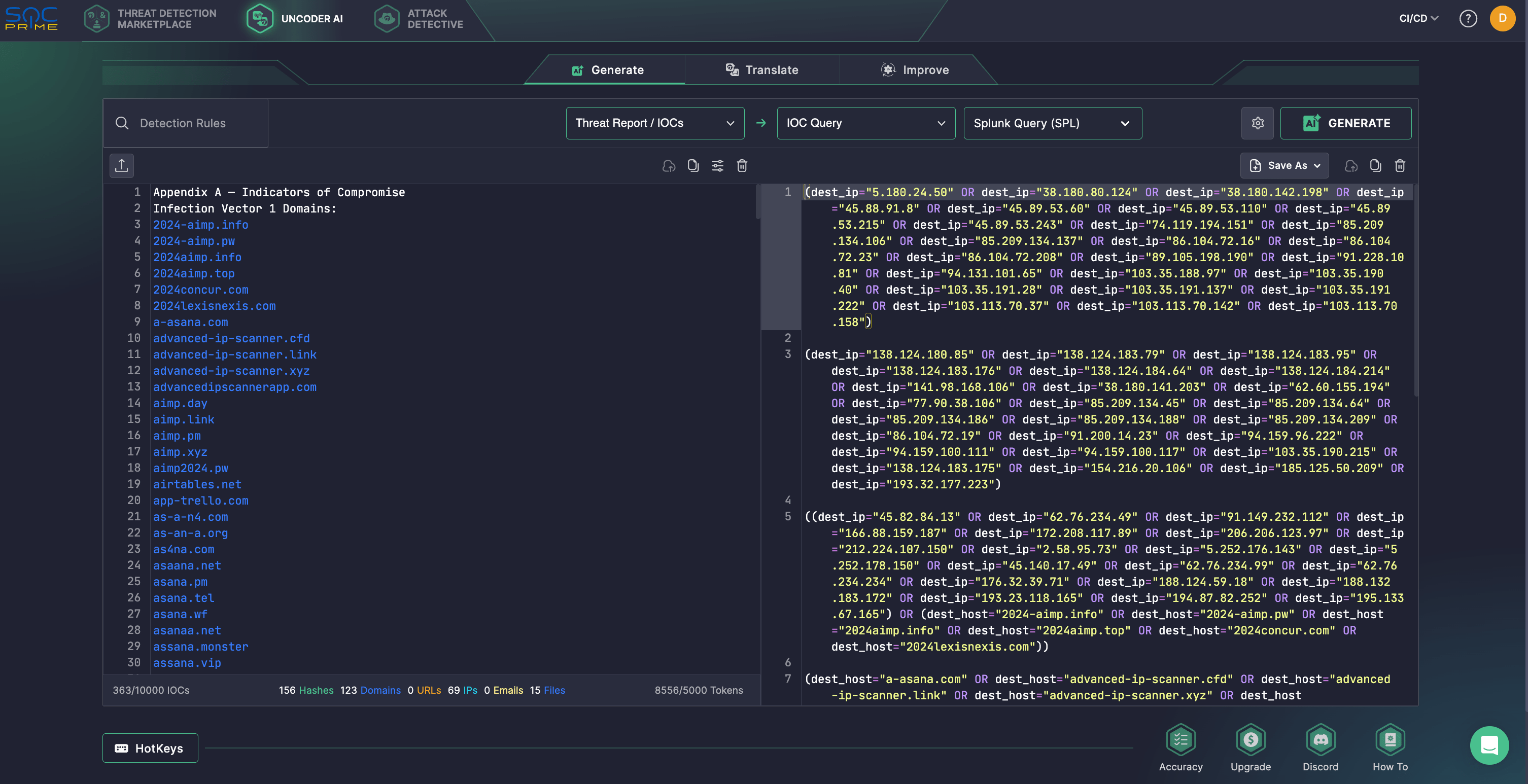

Sicherheitsingenieure können auch Uncoder AInutzen—eine private, nicht-agentische KI, die speziell für das erkenntnisgeführte Erkennungs-Engineering entwickelt wurde. Mit Uncoder können Verteidiger automatisch IOCs aus dem dedizierten Recorded Future Bericht in umsetzbare Jagdanfragen umwandeln, was eine effiziente Untersuchung der GrayAlpha-Aktivitäten ermöglicht. Zusätzlich unterstützt Uncoder das Erstellen von Erkennungslogik aus Rohbedrohungsberichten, ATT&CK-Tag-Prognosen, KI-gesteuerte Abfrageoptimierung und die Übersetzung von Erkennungsinhalten über mehrere Plattformen hinweg.

Analyse der GrayAlpha-Operation

Recorded Futures Insikt Group enthüllte eine neue fortschrittliche offensive Kampagne, die mit GrayAlpha verbunden ist, einer Hackergruppe mit Verbindungen zur berüchtigten finanziell motivierten FIN7-Gruppe. Die Infrastruktur der Gegner umfasst kürzlich registrierte Domains, die für die Bereitstellung von Payloads verwendet werden, sowie zusätzliche IP-Adressen, die mit der bösartigen Kampagne verbunden sind. Forscher haben einen neuen benutzerdefinierten PowerShell-Loader namens PowerNet entdeckt, der entworfen wurde, um den NetSupport RAT zu dekomprimieren und auszuführen, sowie einen weiteren Loader namens MaskBat, eine verschleierte Variante, die Ähnlichkeiten mit FakeBat aufweist und Artefakte enthält, die mit GrayAlpha in Verbindung stehen.

Die Untersuchung ergab drei primäre Infektionsmethoden: täuschende Browser-Update-Aufforderungen, gefälschte Websites für den Download von 7-Zip und ein Traffic-Distribution-System (TDS), das als TAG-124 identifiziert wurde, dessen Verwendung zuvor nicht öffentlich gemeldet wurde. Obwohl alle drei Infektionsvektoren gleichzeitig beobachtet wurden, blieben nur die gefälschten 7-Zip-Seiten zum Zeitpunkt der Analyse aktiv, wobei neue Domains erst im April 2025 registriert wurden. Bemerkenswert ist, dass die weitere Untersuchung dieser Domains zur Identifizierung einer Person führte, die möglicherweise mit der GrayAlpha-Operation in Verbindung steht.

GrayAlpha ist eine Hacking-Gruppe, die eng mit der von Russland unterstützten FIN7 verbunden ist, einer produktiven und technisch fortgeschrittenen Cyberkriminellen-Organisation, die seit mindestens 2013 aktiv ist. FIN7 operiert wie ein professionelles Unternehmen, mit dedizierten Teams für die Malware-Entwicklung, Phishing und Geldwäsche, die hauptsächlich auf den Einzelhandels-, Gastronomie- und Finanzsektor abzielen, um Zahlungsdaten zu stehlen und auf Unternehmensnetzwerke zuzugreifen.

Im Laufe der Zeit erweiterte sich FIN7 auf Ransomware, indem es Partnerschaften mit Gruppen wie REvil und Maze einging und eigene Operationen wie Darkside and BlackMatterdurchführte. Im Sommer 2024 nutzte das FIN7-Hacker-Kollektiv bewaffnete Google Ads, während es beliebte Marken nachahmte, um NetSupport RAT über MSIX-Payloads auszuliefern und zeigt so die kontinuierliche Anpassungsfähigkeit und Beharrlichkeit der Gruppe in der Cyberkriminalitätslandschaft.

Im vergangenen Jahr verfolgten Forscher drei Hauptinfektionsvektoren, die von GrayAlpha verwendet wurden, um den NetSupport RAT auszuliefern: gefälschte Software-Update-Seiten, bösartige 7-Zip-Download-Sites und das TAG-124 Traffic-Distribution-System (TDS). Diese Kampagnen nutzten PowerNet- und MaskBat-PowerShell-basierte Loader.

Was den ersten Angriffsvektor betrifft, so betreibt GrayAlpha seit mindestens April 2024 gefälschte Browser-Update-Sites, die Marken wie Google Meet, SAP Concur, CNN und andere imitieren. Diese Seiten enthalten häufig Skripte zur Fingerabdruckerkennung von Opfergeräten, wie getIPAddress() and trackPageOpen(), und liefern Nutzlasten über Endpunkte wie /download.php oder seine Varianten aus. Einige Kampagnen nutzten sogar kompromittierte oder willkürlich benannte Domains, die oft mit verdächtigen E-Mail-Konten verbunden und auf gemeinsamer bösartiger Infrastruktur gehostet waren.

Der zweite Infektionsvektor umfasste gefälschte 7-Zip-Download-Sites, die dieselben Host-Fingerprinting-Skripte wie andere gefälschte Softwareseiten verwendeten und den benutzerdefinierten PowerNet-Loader bereitstellten. PowerNet überprüft normalerweise, ob die Zielmaschine zu einer Unternehmensdomäne gehört, bevor er fortfährt, und stoppt die Ausführung, wenn die Überprüfung fehlschlägt. Verteidiger identifizierten fünf PowerNet-Varianten, von denen einige die Domänenprüfung umgehen, während andere die Nutzlast von einer entfernten URL anstelle des MSIX-Pakets abrufen. Bemerkenswerterweise erscheint der Code zur Unternehmensüberprüfung auch im Usradm Loader, einem Werkzeug, das mit der FIN7-zugehörigen WaterSeed-Gruppe verbunden ist.

Seit April 2024 aktiv, war die 7-Zip-Kampagne der einzige Vektor, der noch in Gebrauch war, als die Insikt Group ihre Ergebnisse veröffentlichte, wobei die neueste Domain im April 2025 registriert wurde.

The third attack vector relied on the TAG-124 TDS, a network of compromised WordPress sites that distribute malware through fake browser update pages and the ClickFix tactic. First seen in August 2024, this marked GrayAlpha’s initial use of TAG-124 and was also used to deploy PowerNet.

Alle drei Angriffsmethoden führten letztendlich zu Infektionen mit NetSupport RAT, der Lizenzidentifikatoren mit Proben teilt, die zuvor FIN7 zugeschrieben wurden, was die Verbindung zwischen GrayAlpha und der berüchtigten Cyberkriminellen-Gruppe verstärkt.

Als potenzielle Mitigationsmaßnahmen zur Reduzierung der Risiken von GrayAlpha-Angriffen empfehlen Verteidiger die Bedrohungslandschaft genau zu überwachen, strenge Zugangskontrollen basierend auf dem Prinzip der minimalen Berechtigung durchzusetzen und die Speicherung sensibler Daten zu begrenzen, um die Auswirkungen im Falle eines Verstoßes zu minimieren. Obwohl APT-Kampagnen typischerweise mit staatsunterstützten Bedrohungsakteuren in Verbindung gebracht werden, veranschaulicht GrayAlpha, dass finanziell motivierte Cyberkriminelle vergleichbare Persistenzniveaus aufweisen können. Während offensive Operationen spezialisierter und kollaborativer werden, während sie die Struktur von RaaSwiderspiegeln, sollten Organisationen eine flexible, umfassende Cybersicherheitsstrategie übernehmen, um der Entwicklung von Bedrohungen einen Schritt voraus zu sein. SOC Prime-Plattform stattet Sicherheitsteams mit einer vollständigen, unternehmensbereiten Produktsuite aus, die durch die Fusion von KI, Automatisierungsfähigkeiten und Echtzeit-Bedrohungsinformationen ermöglicht, um fortschrittliche Organisationen zu befähigen, hochentwickelte Angriffe vorherzusehen und die Risiken von Datenverletzungen zu minimieren.