Verteidiger beleuchten eine Reihe von Schwachstellen in Ivanti Cloud Service Appliances (CSA), die für weitere Ausnutzung verkettet werden können. Die neueste gemeinsame Warnung von CISA und FBI benachrichtigt die globale Verteidiger-Gemeinschaft über mindestens zwei Exploit-Ketten, die Ivanti-Schwachstellen ausnutzen, die als CVE-2024-8963, CVE-2024-9379, CVE-2024-8190 und CVE-2024-9380 verfolgt werden. Gegner können Exploit-Ketten nutzen, die die Schwachstellen ausnutzen, um anfänglichen Zugriff zu erreichen, RCE auszuführen, Anmeldedaten zu stehlen und Malware auf Zielnetzwerken bereitzustellen.

Erkennen von CVE-2024-8963, CVE-2024-9379, CVE-2024-8190 und CVE-2024-9380 Exploit-Ketten

Die Schwachstellen von Ivanti Cloud Service Appliances (CSA) stellen ein erhebliches Risiko für die Unternehmenssicherheit dar, da diese Systeme eine entscheidende Rolle bei der Verwaltung von sicherem Fernzugriff und Authentifizierung spielen. Häufig als internetexponierte Systeme eingesetzt, sind Ivanti CSAs besonders attraktiv für Angreifer, die Schwachstellen ausnutzen wollen, um unbefugten Zugriff auf sensible Unternehmensnetzwerke zu erhalten.

Die neuesten Exploit-Ketten, die die Schwachstellen CVE-2024-8963, CVE-2024-9379, CVE-2024-8190 und CVE-2024-9380 ausnutzen, werden aktiv in freier Wildbahn eingesetzt. Diese Exploits ermöglichen Angreifern, verschiedene böswillige Aktionen auszuführen und die Kontrolle über Unternehmenssysteme zu übernehmen. Zur Bewältigung dieser wachsenden Bedrohung ist sofortiges Handeln für Cyber-Verteidiger unerlässlich.

The SOC Prime Plattform für kollektive Cyber-Verteidigung bietet kuratierte Erkennungsregeln, die Ausnutzungsversuche der neuesten Ivanti CSA-Schwachstellen adressieren. Unterstützt durch ein komplettes Toolkit für Bedrohungsforschung und Erkennungstechnik, befähigt die Plattform Organisationen, proaktiv gegen aufkommende Bedrohungen zu verteidigen. Betätigen Sie einfach den detections erkunden Button unten, um sofortigen Zugriff auf einen relevanten Erkennungsstapel zu erhalten, der die in der Umschreibung AA25-022A beschriebenen Ausnutzungsversuche abdeckt. AA25-022A Beratung.

Alle Regeln sind auf das MITRE ATT&CK®-Framework abgebildet und mit mehr als 40 SIEM-, EDR- und Data Lake-Lösungen kompatibel. Jede Regel ist umfassend angereichert mit CTI, einschließlich Medienreferenzen, Angriffstimteilen, Prüfkonfigurationen und anderen Metadaten.

Sicherheitsexperten, die nach weiterem Erkennungsinhalt suchen, der zum Erkennungszweck von proaktiven Schwachstellenausnutzungen passt, können die gesamte Kollektion von Sigma-Regeln durchsuchen, indem sie den Threat Detection Marketplace über das CVE-Tagbesuchen. Darüber hinaus können Cyber-Verteidiger immer über die neuesten Bedrohungen auf dem Laufenden bleiben mit unserem Haupt-Dashboard Aktive Bedrohungen – jetzt kostenlos verfügbar mit persönlichem Zugang zur SOC Prime Plattform.

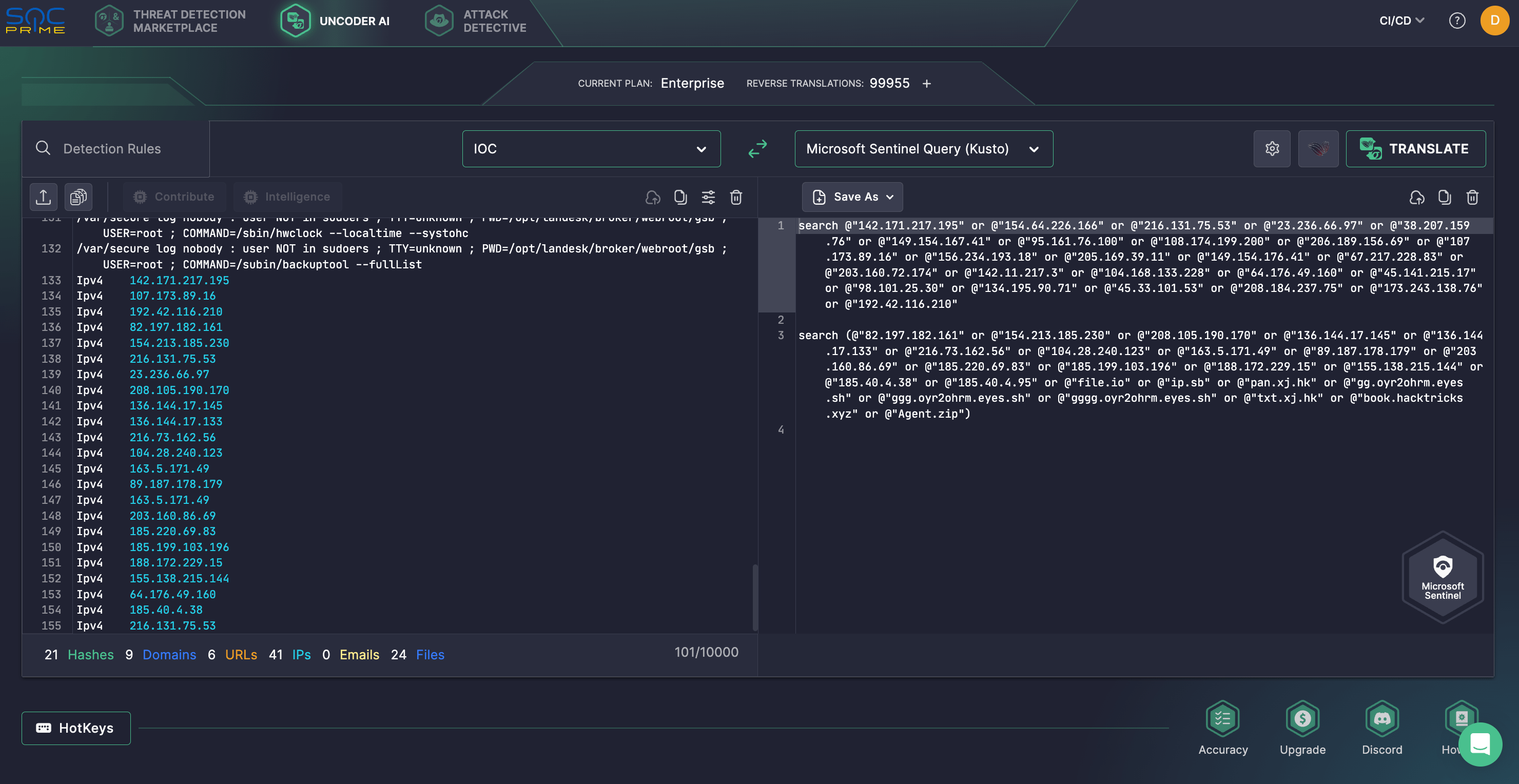

Auch zur Vereinfachung der Bedrohungsforschung können Sicherheitsexperten nahtlos nach IOCs suchen, die in der AA25-022A-Beratung von CISA zur Verfügung gestellt werden. Verlassen Sie sich auf SOC Prime’s Uncoder AI , um benutzerdefinierte IOC-basierte Abfragen in wenigen Sekunden zu erstellen und automatisch in Ihrer bevorzugten SIEM- oder EDR-Umgebung zu arbeiten. Zuvor nur für Unternehmenskunden verfügbar, ist Uncoder AI nun für individuelle Forscher zugänglich und bietet seine vollen Fähigkeiten. Sehen Sie die Details hier.

Analyse kritischer Ivanti CSA-Schwachstellen

Am 22. Januar 2025 gaben CISA und FBI eine gemeinsame Cybersicherheitsmeldung Warnung AA25-022A heraus, nachdem kritische Ivanti CSA-Schwachstellen ausgenutzt wurden, darunter CVE-2024-8963, ein administratives Umgehungsfehler, CVE-2024-9379, eine SQL-Injektionsschwachstelle, sowie RCE-Schwachstellen, die als CVE-2024-8190 und CVE-2024-9380 verfolgt werden.

Gegner nutzten die oben genannten Schwachstellen in Exploit-Ketten zur anfänglichen Zugangserlangung, RCE, Anmeldediebstahl und Weiterverbreitung von Webshells auf kompromittierten Netzwerken. Die Angreifer verwendeten hauptsächlich zwei Schwachstellenausnutzungsketten: eine, die CVE-2024-8963 mit CVE-2024-8190 und CVE-2024-9380 kombiniert, und eine andere, die CVE-2024-8963 mit CVE-2024-9379 verbindet. In einem bestätigten Vorfall bewegten sich die Angreifer lateral zu zwei weiteren Servern.

Im September 2024 veröffentlichte der Anbieter zwei Sicherheitshinweise, die die Ausnutzung von CVE-2024-8190 and CVE-2024-8963offenlegen. Im Oktober 2024 folgte Ivanti mit einer weiteren Warnung über die Ausnutzung von CVE-2024-9379, CVE-2024-9380 und CVE-2024-9381.

Laut den Anbietern warnungen betreffen alle vier Sicherheitsprobleme die Ivanti CSA Version 4.6x vor Build 519, während CVE-2024-9379 und CVE-2024-9380 auch CSA Versionen 5.0.1 und früher betreffen. Laut Ivanti wurden diese Schwachstellen in der Version 5.0 nicht ausgenutzt.

Cybersicherheitsberichte deuten darauf hin, dass diese Schwachstellen als Zero-Days ausgenutzt wurden. Aufgrund von Hinweisen auf aktive Ausnutzung hat CISA sie in seinen Katalog der bekannten ausgenutzten Schwachstellen (KEV).

aufgenommen. Im ersten Exploit-Kette nutzen Hacker CVE-2024-8963 zusammen mit den RCE-Sicherheitslücken CVE-2024-8190 und CVE-2024-9380 aus. Sie sendeten zunächst eine GET-Anfrage, um Sitzungs- und CSRF-Token zu erhalten, gefolgt von einer POST-Anfrage, um die setSystemTimeZone Funktion zu manipulieren und Code auszuführen. In einigen Fällen verwendeten sie Base64-kodierte Python-Skripte, um verschlüsselte Admin-Anmeldedaten zu stehlen. Nachdem sie Anmeldedaten erhalten hatten, meldeten sich die Gegner an und verwendeten CVE-2024-9380, um Befehle mit erweiterten Rechten auszuführen. Sie implantierten Webshells zur Persistenz und stellten in einigen Fällen einen Rückkehr-TCP-C2-Kanal her. In einem anderen Vorfall behielten sie den Zugang bei, indem sie die DateTimeTab.php-Schwachstelle deaktivierten, Webshells entfernten und Exploitspuren mit Sudo-Befehlen beseitigten.

In der zweiten Exploit-Kette nutzten Gegner CVE-2024-8963 und CVE-2024-9379 aus, um durch eine spezifische GET-Anfrage anfänglichen Zugang zu erlangen. Einmal im Zielnetzwerk versuchten sie, CVE-2024-9379 auszunutzen, um eine Webshell zu erstellen, indem sie GET- und POST-Anfragen mit einer SQL-Injektion im Sperrversuchseingabefeld sendeten. Die Injektion gab den Angreifern grünes Licht, einen Benutzer in die Tabelle user_info einzufügen, wobei Bash-Code in den Eintrag eingebettet war. Obwohl der Anmeldeversuch fehlschlug, verarbeitete die Anwendung den Bash-Code irrtümlich, sodass die Gegner Echobefehle verwenden konnten, um eine Webshell zu erstellen. Es gibt jedoch keine Hinweise darauf, dass sie erfolgreich eine funktionale erstellen konnten.

Da Ivanti CSA Version 4.6 als end-of-life betrachtet wird und keine Patches mehr erhält, was sie hoch anfällig für Cyberangriffe macht, erfordern Organisationen eine hohe Reaktionsfähigkeit, um sich rechtzeitig gegen Eindringlinge zu verteidigen. Um die Risiken der Ausnutzung von Ivanti CSA-Schwachstellen zu reduzieren, wird Netzwerkadministratoren dringend geraten, auf die neueste unterstützte Version von Ivanti CSA zu aktualisieren. Organisationen wird empfohlen, Protokolle und Artefakte zu sammeln und zu analysieren, um Anzeichen von bösartiger Aktivität zu entdecken und den Vorfällenreaktionsrichtlinien im CISA & FBI-Hinweis zu folgen. Zur Stärkung der Verteidigung im großen Maßstab und zur Umsetzung einer proaktiven Cybersicherheitsstrategie, SOC Prime Plattform bietet eine komplette Produktsuite für fortgeschrittene Bedrohungserkennung, automatisierte Bedrohungssuche und nachrichtengesteuerte Erkennungstechnik als hoch machbare und innovative Lösung gegen die zunehmend versuchten Schwachstellenausnutzungen.