Update: Dieser Artikel wurde am 11. August 2025 mit den neuesten Forschungserkenntnissen von ESET aktualisiert, die neue Details zum Angriffsablauf enthalten.

Während der Sommer seinen Höhepunkt erreicht, heizt sich auch die Cyber-Bedrohungslandschaft rasant auf. Nach der jüngsten Offenlegung von CVE-2025-8292, einer Use-after-free-Sicherheitslücke in Chromes Media Stream, haben Sicherheitsforscher die aktive Ausnutzung einer neuartigen WinRAR-Zero-Day-Lücke entdeckt, um die RomCom-Malware zu verbreiten.

Unter der Kennung CVE-2025-8088 wird diese Path-Traversal-Sicherheitslücke in der Windows-Version von WinRAR verfolgt. Sie ermöglicht Angreifern, durch speziell präparierte Archivdateien beliebigen Code auszuführen. Während die genauen Methoden und Akteure hinter der Kampagne noch unbekannt sind, deutet der Einsatz des RomCom-Backdoors auf eine mögliche Beteiligung russischer Hackergruppen hin.

Erkennung von CVE-2025-8088-Exploits zur RomCom-Distribution

Mit über 29.000 neuen Schwachstellen, die dieses Jahr von NIST erfasst wurden, beginnt für Cybersicherheits-Teams ein Wettlauf gegen die Zeit. Da Schwachstellenausnutzung weiterhin der führende Angriffsvektor ist und sich Bedrohungen zunehmend professionalisieren, ist proaktive Erkennung entscheidend, um die Angriffsfläche zu reduzieren und Risiken zu minimieren.

Jetzt für die SOC Prime Platform registrieren, um Zugang zu einer umfangreichen Bibliothek kontextreicher Detection-Regeln und KI-gestützter Threat Intelligence zu erhalten. Damit bleiben Sie Angriffen, die neu auftretende Schwachstellen ausnutzen, stets einen Schritt voraus. Die Plattform enthält kuratierte Erkennungen zur neuesten WinRAR-Zero-Day-Exploitation für die RomCom-Distribution, unterstützt durch eine vollständige Produktsuite für KI-gestützte Detection-Entwicklung, automatisiertes Threat Hunting und erweiterte Bedrohungserkennung. Klicken Sie auf den Button Erkennungen erkunden, um den relevanten Detection-Stack zu erkunden.

Cyberverteidiger können den Threat Detection Marketplace auch mit dem Suchbegriff „RomCom“ durchsuchen, um gezieltere Inhalte zu finden. Um eine breitere Sammlung von Detection-Regeln im Kontext von Schwachstellenausnutzung anzuzeigen, kann einfach das Tag „CVE“ angewendet werden.

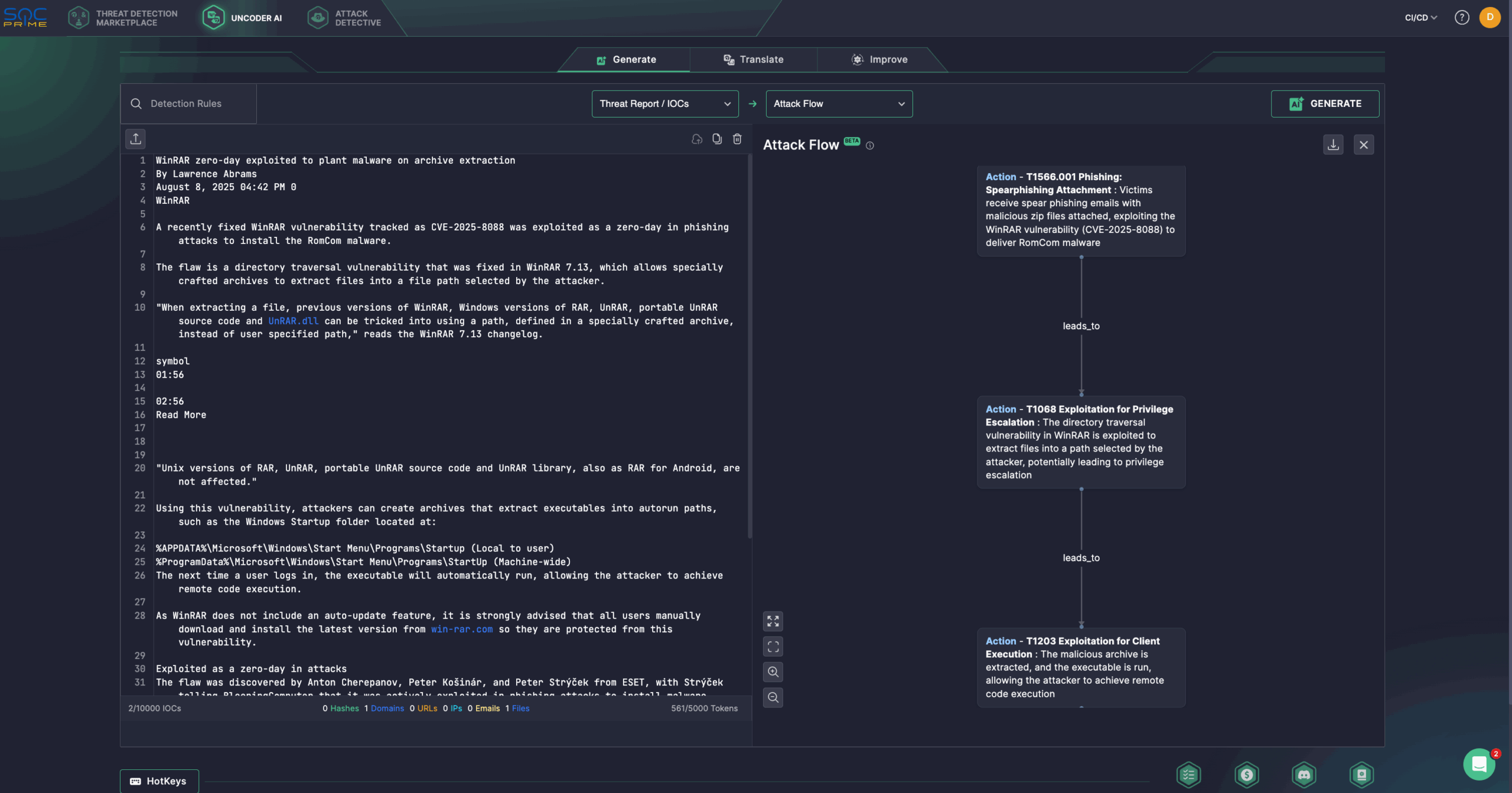

Darüber hinaus können Sicherheitsexperten die Bedrohungsanalyse mit Uncoder AI optimieren – einer privaten IDE & Co-Pilot-Lösung für threat-informed Detection Engineering. Damit lassen sich Detection-Algorithmen direkt aus Bedrohungsberichten generieren, schnelle IOC-Sweeps durchführen, ATT&CK-Tags vorhersagen, Abfragecode mit KI-Tipps optimieren und in verschiedene SIEM-, EDR- und Data-Lake-Sprachen übersetzen. So können Sicherheitsexperten beispielsweise den aktuellen Bleeping Computer-Artikel zu CVE-2025-8088 verwenden, um in wenigen Klicks ein Attack-Flow-Diagramm zu erstellen. Alternativ lassen sich IOCs aus dem ESET-GitHub-Repository direkt in benutzerdefinierte IOC-Abfragen umwandeln, die im gewünschten SIEM- oder EDR-Umfeld sofort ausgeführt werden können, um RomCom-bezogene Bedrohungen zu jagen.

Analyse von CVE-2025-8088

Sicherheitsforscher haben herausgefunden, dass die WinRAR-Schwachstelle CVE-2025-8088 aktiv als Zero-Day in gezielten Phishing-Kampagnen ausgenutzt wurde, um RomCom-Malware zu verbreiten. Diese Path-Traversal-Lücke betrifft die Windows-Version von WinRAR und erlaubt Angreifern, durch präparierte Archivdateien beliebigen Code auszuführen.

Laut dem Advisory konnten frühere Versionen von WinRAR (einschließlich Windows RAR, UnRAR, dem portablen UnRAR-Quellcode und UnRAR.dll) beim Entpacken dazu verleitet werden, einen manipulierten Pfad anstelle des beabsichtigten zu verwenden. So konnten Dateien an unautorisierten Speicherorten abgelegt werden.

Angreifer können damit Archivdateien erstellen, die bösartige Executables in Autostart-Ordner extrahieren, z. B. benutzerspezifisch in %APPDATA%\Microsoft\Windows\Start Menu\Programs\Startup oder systemweit in %ProgramData%\Microsoft\Windows\Start Menu\Programs\StartUp. So wird die Malware beim nächsten Benutzer-Login automatisch ausgeführt, was Remote Code Execution für die RomCom-Backdoor-Installation ermöglicht.

Unix-Versionen von RAR, UnRAR, dem portablen UnRAR-Quellcode, der UnRAR-Bibliothek und RAR für Android sind nicht betroffen.

Die RomCom-Malwarefamilie wird einer Hackergruppe russischen Ursprungs zugeschrieben, die unter mehreren Aliasen bekannt ist, darunter UAT-5647, Storm-0978, Tropical Scorpius, UAC-0180 und UNC2596. Diese Gruppe wird auch mit den berüchtigten Cuba-Ransomware-Operationen in Verbindung gebracht. Bekannt für fortschrittliche Angriffstechniken ist sie seit mindestens 2019 aktiv und berüchtigt für den Einsatz verschiedener Malware-Familien, darunter RomCom RAT und SystemBC. 2022 setzten Bedrohungsakteure den RomCom-Backdoor gegen ukrainische Regierungsstellen ein, was auf mögliche Verbindungen zu Cyber-Spionageoperationen im Interesse der Moskauer Regierung hindeutet.

Die Schwachstelle wurde von den ESET-Forschern Anton Cherepanov, Peter Košinár und Peter Strýček entdeckt und dem Hersteller gemeldet. Der aktuelle ESET-Bericht identifiziert drei separate Angriffsketten, die bekannte RomCom-Malware-Varianten ausliefern: Mythic Agent, SnipBot und MeltingClaw. Die Mythic-Agent-Kette wird über Updater.lnk ausgelöst, wodurch msedge.dll in einem COM-Hijacking-Registry-Pfad abgelegt wird. Diese DLL entschlüsselt AES-Shellcode und wird nur ausgeführt, wenn die Domäne des Systems einem fest kodierten Wert entspricht – dann startet sie den Mythic-Agent für C2-Kommunikation, Befehlsausführung und Payload-Lieferung.

Eine weitere Infektionskette, die zur Verbreitung der SnipBot-Variante führt, wird über Display Settings.lnk gestartet, welche ApbxHelper.exe (eine manipulierte PuTTY-CAC-Version mit ungültigem Zertifikat) ausführt. Diese überprüft, ob mindestens 69 kürzlich geöffnete Dokumente vorhanden sind, bevor Shellcode entschlüsselt wird, der weitere Payloads von Servern der Angreifer lädt.

Die dritte Ausführungskette, die mit der Verbreitung der MeltingClaw-Malware verbunden ist, wird durch Settings.lnk initiiert, welche Complaint.exe (RustyClaw) ausführt. Diese lädt eine MeltingClaw-DLL herunter, die zusätzliche Schadmodule aus der Infrastruktur des Gegners nachlädt und ausführt.

Das Problem wurde in WinRAR-Version 7.13 behoben, die am 30. Juli 2025 veröffentlicht wurde. Nutzer sollten dringend auf die sichere Version aktualisieren. Um Angreifern stets einen Schritt voraus zu sein und potenzielle Exploit-Versuche frühzeitig zu erkennen, können Sicherheitsteams auf die vollständige SOC Prime-Produktsuite setzen – unterstützt durch KI, Automatisierung und Echtzeit-Bedrohungsinformationen – um die Verteidigungsmaßnahmen der Organisation umfassend zu stärken.