Sicherheitshinweis für Cyber-Verteidiger! Microsoft hat kürzlich eine kritische Privilegienerweiterungsschwachstelle (CVE-2023-23397) in Microsoft Outlook für Windows behoben, die es Angreifern ermöglicht, Hash-Passwörter von gezielten Instanzen zu erbeuten. Bemerkenswerterweise wurde die Schwachstelle seit April 2022 als Zero-Day in freier Wildbahn ausgenutzt und in Cyberangriffen gegen Regierungen, Militärs und kritische Infrastrukturen in ganz Europa eingesetzt.

CVE-2023-23397-Erkennung

Mit der ständig zunehmenden Zahl von Sicherheitslücken, die weit verbreitete Softwareprodukte betreffen, proaktive Erkennung der Ausnutzung von Schwachstellen war 2021-2022 unter den wichtigsten Sicherheitsanwendungen und hält weiterhin die führende Position. Die berüchtigte Privilegienerweiterungsschwachstelle, die als CVE-2023-23397 verfolgt wird und basierend auf dem CVSS-Score eine Schwere von 9,8 hat, betrifft alle Versionen von Microsoft Outlook. Da diese Microsoft Outlook-Schwachstelle aktiv in freier Wildbahn ausgenutzt wird, kann sie, wenn sie von Angreifern missbraucht wird, eine ernsthafte Bedrohung für Organisationen darstellen, die auf diese beliebten Microsoft-Produkte angewiesen sind. Um Organisationen dabei zu helfen, gegnerische Aktivitäten rechtzeitig zu erkennen und die Ausnutzungsmuster von CVE-2023-23397 proaktiv zu entdecken, hat das SOC Prime Team kürzlich relevante Sigma-Regeln veröffentlicht. Folgen Sie den untenstehenden Links, um sofort auf diese Erkennungen zuzugreifen, die dem MITRE ATT&CK Framework v12 zugeordnet sind und sofort in die führenden SIEM-, EDR- und XDR-Lösungen konvertierbar sind.

Mögliche Microsoft Outlook [CVE-2023-23397] Ausnutzungsmuster (über process_creation)

Diese Sigma-Regel befasst sich mit der Taktik Zugang zu Anmeldeinformationen mit der erzwungenen Authentifizierung (T1187) als Haupttechnik.

Die oben genannte Sigma-Regel behandelt auch die Taktik Zugang zu Anmeldeinformationen mit der erzwungenen Authentifizierung (T1187) zusammen mit der Initialzugangstaktik, die durch die Phishing-Technik (T1566) dargestellt wird.

Durch Klicken auf die Explore Detections Schaltfläche können Organisationen sofortigen Zugriff auf noch mehr Erkennungsalgorithmen erhalten, die darauf abzielen, das bösartige Verhalten zu identifizieren, das mit den Ausnutzungsversuchen von CVE-2023-23397 in Verbindung steht, die potenziell ihre Microsoft Outlook-Instanzen betreffen können. Für eine vereinfachte Bedrohungsermittlung können Teams auch relevante Metadaten einsehen, einschließlich ATT&CK- und CTI-Referenzen.

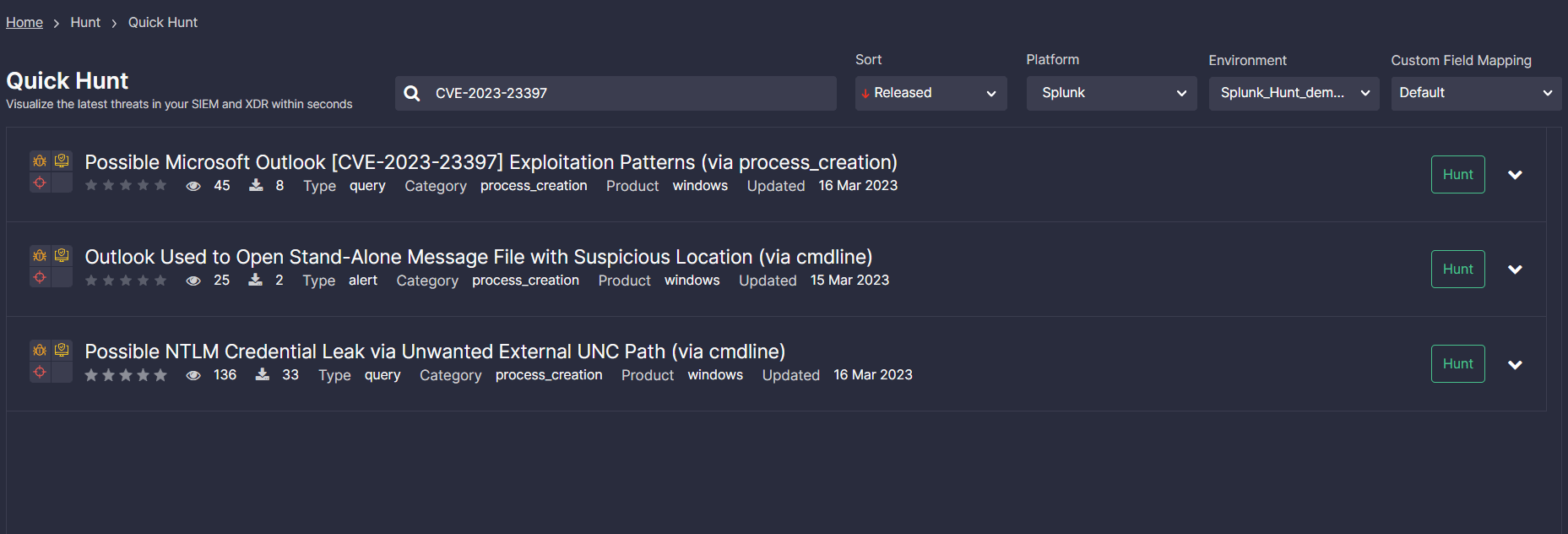

Teams können auch das Beste aus SOC Primes Quick Hunt-Modul herauszuholen, um nach Bedrohungen im Zusammenhang mit den Ausnutzungsversuchen von CVE-2023-23397 zu suchen. Wenden Sie das benutzerdefinierte Tag „CVE-2023-23397“ an, um die Liste der überprüften Abfragen basierend auf Ihren aktuellen Bedürfnissen zu filtern, wählen Sie Ihre Plattform und Umgebung aus und durchsuchen Sie sofort, um Sekunden bei Ihrer Bedrohungsermittlung zu sparen.

Analyse der Microsoft Outlook Zero-Day: CVE-2023-23397

Der Patch Tuesday im März 2023 hat auf eine berüchtigte Privilegienerweiterungsschwachstelle (CVE-2023-23397) aufmerksam gemacht, die alle Versionen von Microsoft Outlook für Windows betrifft. Der Fehler ermöglicht es Angreifern, NTLM-Anmeldeinformationen durch das Senden einer bösartigen E-Mail an das Opfer zu erlangen. Laut dem Beratung von Microsoft, ist keine Benutzerinteraktion erforderlich, da die E-Mail automatisch ausgelöst wird, wenn sie vom E-Mail-Server abgerufen und verarbeitet wird.

Obwohl die NTLM-Authentifizierung als riskant angesehen wird, wird sie immer noch auf neueren Systemen genutzt, um sie mit älteren kompatibel zu machen. Die Authentifizierung erfolgt in diesem Fall mit Passwort-Hashes, die der Server von einem Client beim Zugriff auf die geteilte Ressource erfasst. CVE-2023-23397 ermöglicht es Hackern, diese Hashes zu stehlen, die weiter für eine erfolgreiche Authentifizierung im gewünschten Netzwerk verwendet werden.

Die Schwachstelle wurde zuerst von der ukrainischen CERT entdeckt und weiter von Microsofts Incident- und Bedrohungsaufklärungs-Teams untersucht. Microsoft-Forscher führen die Ausnutzungsversuche auf von Russland unterstützte Bedrohungsakteure zurück, die in Cyberangriffe auf europäische Organisationen verwickelt sind.

Cyber-Sicherheitsforscher nehmen an, dass die bösartige Aktivität mit dem berüchtigten, von der russischen Nation unterstützten Hacking-Kollektiv in Verbindung gebracht werden kann, das als APT28 (auch bekannt als Fancy Bear APT oder UAC-0028). Basierend auf der Untersuchung durch den Staatlichen Dienst für Spezialkommunikation und Informationsschutz der Ukraine (SSSCIP) waren die APT28-Bedrohungsakteure hinter einer Reihe zielgerichteter Cyberangriffe, die darauf abzielten, die kritische Infrastruktur der Ukraine im frühen Frühjahr 2022 lahmzulegen. Dieses Hacking-Kollektiv wurde auch in einer Reihe anderer gegnerischer Kampagnen gegen die Ukraine im Jahr 2022 beobachtet, bei denen sie die Windows CVE-2022-30190 Zero-Day-Schwachstelle nutzten, um Cobalt Strike Beacon und verschiedene Proben von CredoMap-Malware auf den kompromittierten Systemen zu verbreiten.

Als potenzielle Abhilfemaßnahmen empfehlen Cyber-Verteidiger, CVE-2023-23397 zeitnah zu patchen und das Skript von Microsoft anzuwenden, um zu überprüfen, dass Nachrichten in Exchange einen UNC-Pfad verwenden und sicherstellen, dass keine Hinweise auf die Ausnutzung der Schwachstelle vorhanden sind.

Suchen Sie nach Möglichkeiten, immer einen Schritt voraus vor Cyber-Bedrohungen zu sein und jederzeit Erkennungen für verwandte gegnerische TTPs zur Verfügung zu haben? Greifen Sie auf über 800 Regeln für aktuelle und aufkommende CVEs zu, um die Risiken rechtzeitig zu identifizieren und Ihre Cybersicherheitsposition zu stärken. Erreichen Sie 140+ Sigma-Regeln kostenlos oder erkunden Sie die gesamte Liste der relevanten Erkennungsalgorithmen On Demand unter https://my.socprime.com/pricing/