Eine neu aufgedeckte kritische Schwachstelle in SAP NetWeaver, eine nicht authentifizierte Dateiupload-Schwachstelle, die es erlaubt, RCE und verfolgt als CVE-2025-31324, wird aktiv von mehreren mit China in Verbindung stehenden staatlichen Gruppen genutzt, um kritische Infrastruktursysteme anzugreifen. Verteidiger führen die beobachteten Einbrüche chinesischen Cyber-Spionage-Gruppen zu, die wahrscheinlich mit dem chinesischen Ministerium für Staatssicherheit (MSS) oder seinen verbundenen privaten Auftragnehmern in Verbindung stehen.

Erkennen von CVE-2025-31324-Ausbeutungsversuchen durch China-nahe Gegner

As Zero-Day Exploits definieren zunehmend moderne Cyber-Angriffe. Eine SAP NetWeaver-Schwachstelle mit maximaler Schwere CVE-2025-31324 folgt diesem Muster, mit weit verbreiteter Ausbeutung seit April 2025 durch wahrscheinlich mit China verbundene APT-Gruppen, die auf kritische Infrastrukturen abzielen.

Um den wachsenden Risiken von Einbrüchen proaktiv standzuhalten, registrieren Sie sich für die SOC Prime Plattform und greifen Sie auf eine Reihe von Sigma-Regeln zur CVE-2025-31324-Ausnutzungserkennung zu, die mit der neuesten Kampagne von China-verbundenen Gruppen zusammenhängen.

Sicherheitsfachleute, die nach weiteren Erkennungsalgorithmen für CVE-2025-31324-Exploits suchen, können das Threat Detection Marketplace direkt nach der CVE-ID durchsuchen oder folgenden Link. Darüber hinaus können Cyber-Verteidiger mithilfe des CVE-Tagsauf eine breitere Sammlung von Regeln zugreifen, um Schwachstellenausnutzungen zu erkennen.

Erkennungen sind mit Dutzenden von SIEM-, EDR- und Data-Lake-Lösungen kompatibel und sind mit dem MITRE ATT&CK® -Framework ausgerichtet. Sie sind auch mit umsetzbaren Metadaten angereichert, um einen umfassenden Cyber-Bedrohungskontext für eingehende Untersuchungen bereitzustellen.

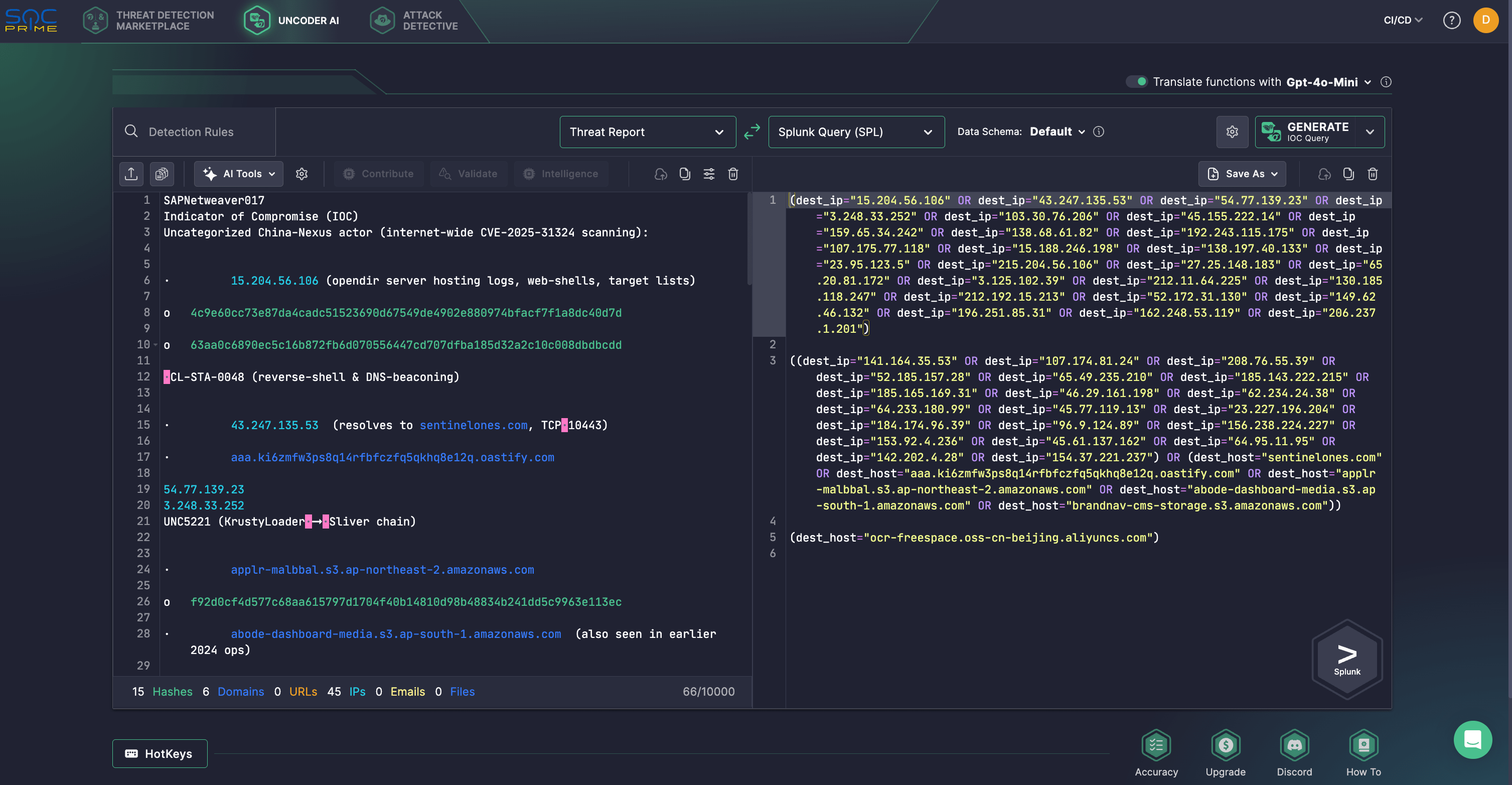

Sicherheitsingenieure können auch Uncoder AInutzen — eine private, nicht-agentierte KI, die speziell für bedrohungsinformierte Erkennungstechnik entwickelt wurde. Mit Uncoder können Verteidiger IOCs aus dem dedizierten EclecticIQ-Bericht automatisch in umsetzbare Hunting-Anfragen umwandeln, was eine effiziente Untersuchung von China-bezogener APT-Aktivität ermöglicht, die CVE-2025-31324 ausnutzt. Darüber hinaus unterstützt Uncoder das Erstellen von Erkennungslogik aus rohen Bedrohungsberichten, ATT&CK-Tags-Vorhersagen, KI-gesteuerte Abfrageoptimierung und die Übersetzung von Erkennungsinhalten über mehrere Plattformen hinweg.

CVE-2025-31324 Ausbeutungsanalyse durch chinesische APT-Gruppen

Im April 2025 beobachteten Verteidiger hochintensive Ausbeutungskampagnen, die auf kritische Infrastrukturen abzielen, indem SAP NetWeaver Visual Composer missbraucht und eine Zero-Day-Schwachstelle mit maximaler Schwere, CVE-2025-31324, ausgenutzt wird. Die Operationen der Angreifer zielen strategisch darauf ab, in kritische Infrastrukturen einzudringen, sensible Daten zu stehlen und langfristigen Zugang zu hochrangigen globalen Netzwerken zu schaffen.

EclecticIQ-Analysten schätzen, dass China-verbundene APT Gruppen mit hoher Wahrscheinlichkeit aktiv eine breit angelegte Internet-Scan- und Ausbeutungskampagne durchführen, die auf SAP NetWeaver-Systeme abzielt. Die Kampagne hat eine Reihe von Sektoren ins Visier genommen, darunter die Erdgasverteilung, Wasser- und Abwassermanagementdienste im Vereinigten Königreich, Hersteller von medizinischen Geräten und Öl- und Gasunternehmen in den USA sowie Regierungsministerien in Saudi-Arabien, die Investitions- und Finanzpolitik beaufsichtigen.

Beweise für das Ausmaß der Kampagne wurden durch einen angreifer-gesteuerten Server mit der IP-Adresse 15.204.56[.]106 enthüllt, der Ereignisprotokolle enthielt, die Aktivitäten über mehrere kompromittierte Systeme hinweg detailliert beschreiben. Ein Server an dieser IP-Adresse wurde dabei gefunden, mehrere Dateien zu hosten, darunter „CVE-2025-31324-results.txt“, das 581 kompromittierte SAP NetWeaver-Instanzen dokumentiert, die mit Web-Shells versehen wurden, und eine weitere TXT-Datei, die 800 Domains auflistet, die SAP NetWeaver ausführen, was darauf hindeutet, dass diese zukünftige Ziele sein könnten. Nach der Ausnutzung von CVE-2025-31324 setzen die Angreifer zwei Web-Shells ein, um einen beständigen Remote-Zugriff aufrechtzuerhalten und willkürliche Befehle auf infizierten Systemen auszuführen.

Verteidiger führen diese Einbrüche chinesischen Hacker-Gruppen zu, die als UNC5221, UNC5174 und CL-STA-0048 identifiziert wurden. CL-STA-0048 versuchte, eine interaktive Reverse Shell mit der IP 43.247.135[.]53 einzurichten, die zuvor mit der Gruppe in Verbindung gebracht wurde. Diese Hacker-Gruppe wurde zuvor mit Angriffen in Südasien in Verbindung gebracht, bei denen sie bekannte Schwachstellen in öffentlich zugänglichen IIS-, Apache Tomcat- und MS-SQL-Servern ausnutzten, um Web-Shells, Reverse-Shells und PlugX Malware bereitzustellen.

Eine andere Gruppe, die als UNC5221 verfolgt wird, verwendete eine Web-Shell, um KrustyLoader einzusetzen, ein auf Rust basierendes Werkzeug, das in der Lage ist, Sekundärnutzen wie Sliver bereitzustellen, Beständigkeit aufrechtzuerhalten und Shellbefehle auszuführen. Eine weitere Hacker-Gruppe hinter der Ausnutzung von CVE-2025-31324, bekannt als UNC5174, wurde beim Herunterladen von SNOWLIGHT beobachtet, einem Loader, der sich mit einem fest codierten Server verbindet, um VShell, ein Go-basiertes RAT zu beziehen, und GOREVERSE-Backdoor.

Laut Forschern werden China-assoziierte APTs mit hoher Wahrscheinlichkeit weiterhin Internet-fähige Unternehmenssoftware und Randgerät ausnutzen, um langfristigen Zugang zu kritischen Infrastrukturen weltweit zu gewinnen.

Angesichts der anhaltend aktiven Ausnutzung wird SAP NetWeaver-Nutzern dringend empfohlen, ihre Instanzen schnell auf die neueste verfügbare Version zu aktualisieren, wie in der SAP-Sicherheitsnotiz #3594142 beschrieben. Im Fall, dass Patches nicht möglich sind, empfiehlt der Hersteller zur potenziellen CVE-2025-31324-Minderung das Entfernen der Komponente sap.com/devserver_metadataupload_ear wie in SAP Note #3593336 umschrieben. Darüber hinaus sollte der Zugang zu /developmentserver/metadatauploader auf interne, authentifizierte IP-Bereiche beschränkt und der unauthentifizierte oder öffentliche Netzwerkzugang durch WAF- oder Firewall-Regeln blockiert werden.

Da China-gekoppelte Bedrohungsgruppen strategisch weit verbreitete Plattformen wie SAP NetWeaver ins Visier nehmen, wahrscheinlich wegen ihrer kritischen Rolle in Unternehmensumgebungen und ihrer Tendenz, ungepatchte Schwachstellen zu enthalten, ist die ultra-schnelle Reaktionsbereitschaft von Verteidigern ein bedeutender Schritt, um aufkommende Bedrohungen proaktiv zu verhindern. Die SOC Prime Plattform stattet Sicherheitsteams mit einer vollständigen Produktsuite aus, die von AI-gesteuerter Technologie, automatisierten Fähigkeiten und Echtzeit-Bedrohungsinformationen unterstützt wird, um globalen Unternehmen zu helfen, ihre Verteidigungen im großen Maßstab zu stärken.