Ende des Sommers 2024 gaben das FBI, das Verteidigungsministerium und die CISA eine gemeinsame Warnung heraus, die Cybersicherheitsexperten vor einer Zunahme der Aktivitäten von mit dem Iran verbundenen Gegnern bekannt als Pioneer Kitten. Die US-Cybersicherheitsbehörden haben kürzlich in Zusammenarbeit mit internationalen Partnern eine weitere Beratung AA24-290A herausgegeben, die die zunehmende Aktivität iranischer Bedrohungsakteure beschreibt, die Brute-Force-Angriffe und Zugriff auf Anmeldeinformationen in ihren offensiven Operationen nutzen, um Organisationen in verschiedenen kritischen Infrastruktursektoren zu kompromittieren. Mit dem Iran verbundene Gegner zielen darauf ab, Anmeldeinformationen und Netzwerkdaten zu stehlen, die an Cyberkriminelle verkauft werden können, um weiteren Zugang zu erleichtern.

Erkennen von Cyberangriffen durch iranische Hacker, wie im AA24-290A CISA-Hinweis beschrieben

Im Jahr 2024 zeigten APT-Gruppen aus verschiedenen globalen Regionen, einschließlich Iran, China, Nordkorea und Russland, einen bemerkenswerten Anstieg dynamischer und innovativer Offensivfähigkeiten. Von Iran unterstützte Hacker, die als eine der mächtigsten APT-Bedrohungen anerkannt sind, schaffen erhebliche Herausforderungen für die globale Cybersicherheitslandschaft durch persistente Angriffsstrategien. Die aktuellste AA24-290A-Beratung von US-Staatsbehörden und internationalen Partnern warnt vor einem Anstieg bei Zugriff auf Anmeldeinformationen und Brute-Force-Angriffen durch iranische staatlich gesponserte Gegner und unterstreicht die erhöhten Risiken für kritische Infrastrukturen, Regierungs-, Gesundheits- und Energiesektoren weltweit.

Um bei der Flut von Angriffen stets informiert zu bleiben, können Sicherheitsexperten sich auf die SOC Prime Plattform für kollektive Cyberabwehr verlassen, die eine vollständige Produktsuite für fortschrittliche Bedrohungserkennung, KI-gesteuertes Detection Engineering und automatisierte Bedrohungserkennung bietet. Plattformnutzer erhalten möglicherweise Zugang zu den neuesten Bedrohungsinformationen und kuratierten Erkennungsregeln für aufkommende Bedrohungen, die unter einem 24-Stunden-SLA veröffentlicht werden.

Drücken Sie die Schaltfläche Entdeckungen erkunden unten, um direkt in einen speziellen Sigma-Regel-Stack einzusteigen, der die in der AA24-290A-Beratung beschriebenen TTPs adressiert. Alle Sigma-Regeln sind auf das MITRE ATT&CK® Frameworkabgebildet, mit maßgeschneiderter Intelligenz angereichert und in mehr als 30 SIEM-, EDR- und Data Lake-Sprachen konvertierbar. Alternativ können Cyberverteidiger das Tag „AA24-290A“ für eine maßgeschneiderte Suche im Threat Detection Marketplace verwenden.

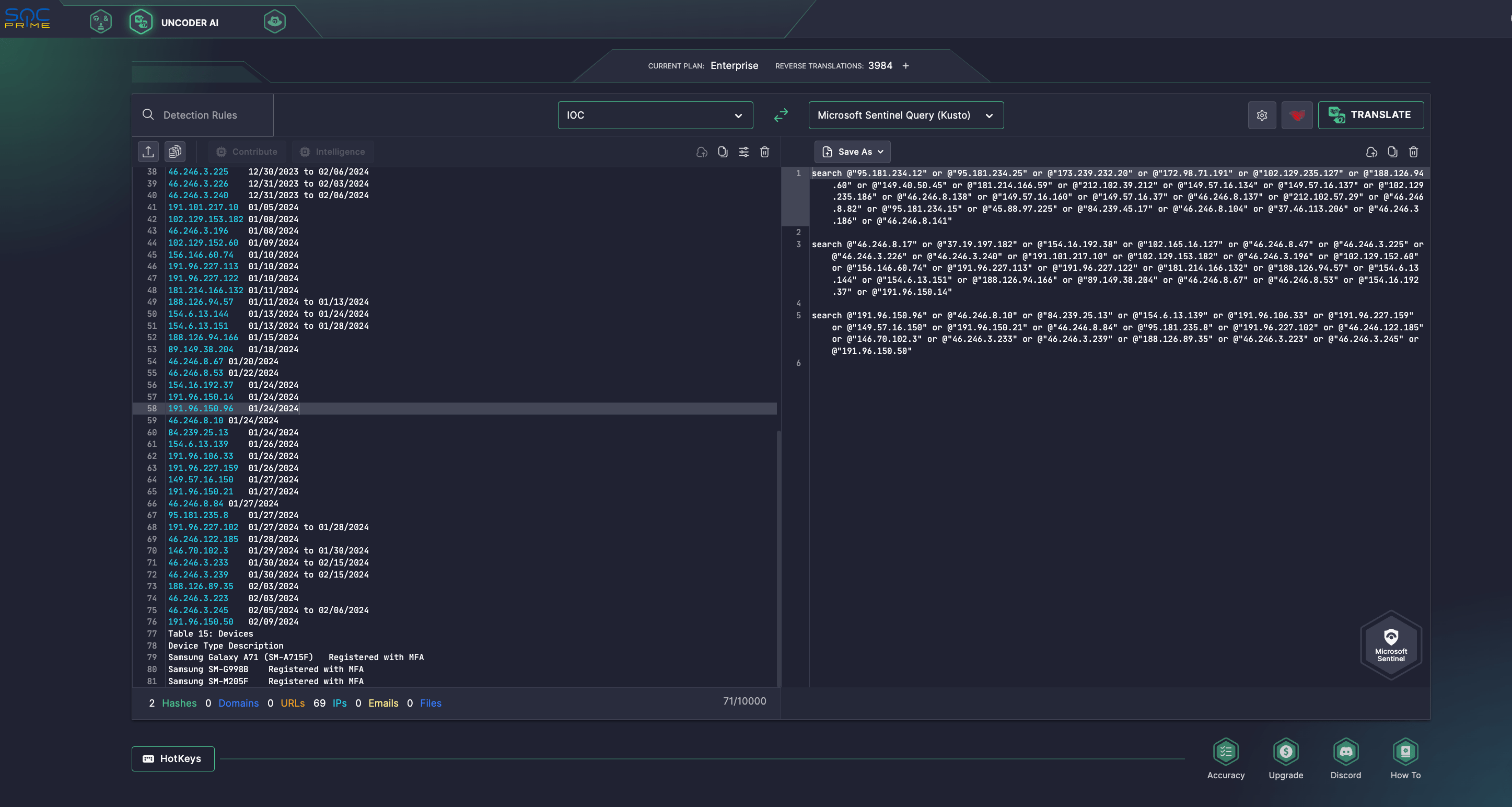

Sicherheitsingenieure können auch von Uncoder AI profitieren, um die IOC-Verpackung und die rückblickende Jagd nach gegnerischen TTPs bei Zugriff auf Anmeldeinformationen und Brute-Force-Angriffen mithilfe von IOCs aus dem entsprechenden Hinweis zu beschleunigen, indem sie diese sofort in benutzerdefinierte Abfragen konvertieren, die zu bestimmten SIEM-, EDR- und Data Lake-Sprachen passen.

Iran-verknüpfte Aktivitätsanalyse im AA24-290A-Alarmbericht behandelt

Die neueste Sicherheitsberatung AA24-290A von den führenden autorisierenden Organisationen der USA, einschließlich FBI, CISA, NSA und internationalen Partnern, informiert Verteidiger über die wachsenden Risiken durch eine großangelegte Offensive, die von iranischen Hacking-Gruppen durchgeführt wird. Die Gegner setzen mehrere Brute-Force-Angriffstechniken und Anmeldeinformationen-Access-Aktivitäten ein, um kritische Infrastrukturorganisationen anzugreifen, einschließlich der Sektoren Gesundheit, Regierung, IT, Ingenieurwesen und Energie.

Seit Mitte des Herbstes 2024 verwenden iranische Hacker Brute-Force-Techniken, einschließlich Passwort-Spraying und MFA-„Push-Bombing“, um Benutzerkonten zu kompromittieren und Zugriff auf Organisationen zu erhalten. Sie führten Netzwerk-Aufklärung durch, um mehr Anmeldeinformationen und Informationen zu sammeln, die weitere Zugangspunkte bieten könnten. Die Behörden glauben, dass iranische Akteure diese Informationen in Cyberkriminellen-Foren verkaufen, wo sie von anderen für weitere bösartige Aktivitäten genutzt werden können.

Nach Erhalt des Zugangs zu den Zielnetzwerken nutzen Iran-verknüpfte Gegner verschiedene Methoden, um zusätzliche Anmeldeinformationen zu sammeln, Privilegien zu erhöhen und Informationen über die Systeme und Netzwerke der Organisation zu gewinnen. Sie bewegten sich auch seitlich im Netzwerk und luden Daten herunter, die anderen Hackern bei weiterem Zugriff und Ausbeutung helfen könnten.

Gegner verwendeten legitime Benutzer- und Gruppen-E-Mail-Konten, die oft durch Brute-Force-Methoden wie Passwort-Spraying erlangt wurden, um anfänglichen Zugang zu Microsoft 365-, Azure- und Citrix-Systemen zu erhalten. Sie nutzten auch die „MFA-Ermüdung“ aus, indem sie wiederholte Push-Benachrichtigungen sendeten, bis die Benutzer sie genehmigten. Einmal drinnen, registrierten die Akteure ihre eigenen Geräte mit MFA, um ihren Zugang zu sichern. In einigen Fällen nutzten sie offene MFA-Registrierungen oder ein Selbstbedienungs-Tool zur Passwortzurücksetzung, um abgelaufene Konten zurückzusetzen und MFA zu aktivieren. Ihre Aktivitäten betrafen oft VPNs, wobei viele IP-Adressen mit dem Private Internet Access VPN-Dienst verknüpft waren.

Iranische Hacker nutzten auch RDP für laterale Bewegungen und setzten Open-Source-Werkzeuge und Methoden wie Kerberos SPN-Enumeration und Verzeichnis-Dumps über die Active Directory Microsoft Graph API zur Sammlung von Anmeldeinformationen ein. Sie verwendeten auch Werkzeuge wie DomainPasswordSpray.ps1 für Passwort-Spraying und Cmdkey, um Benutzernamen und Anmeldeinformationen anzuzeigen. Für Privilegieneskalation versuchten die Gegner, Domänenkontroller-Imitation, wahrscheinlich ausnutzend der berüchtigten Zerologon-Schwachstelle verfolgt als CVE-2020-1472.

Angreifer verließen sich auch auf LOTL-Techniken, indem sie Windows-Befehlszeilenwerkzeuge verwendeten, um Informationen über Domänencontroller, vertrauenswürdige Domänen, Domänenadministratoren und Unternehmensadministratoren zu sammeln. Sie führten auch LDAP-Abfragen in PowerShell aus, um Details über das Active Directory zu sammeln, wie Computernamen und Betriebssysteme. In einigen Fällen nutzten sie wahrscheinlich msedge.exe, um eine Verbindung zur Cobalt Strike Beacon C2-Infrastruktur herzustellen. Zusätzlich luden sie Dateien im Zusammenhang mit Fernzugriff und der Inventur der Organisation herunter, möglicherweise, um sie zu exfiltrieren, um Persistenz aufrechtzuerhalten oder die Daten online zu verkaufen.

Um die Risiken von Brute-Force-Angriffen und Anmeldeinformationen-Access-Operationen, die mit der Iran-unterstützten Gegneraktivität verbunden sind, zu mindern, empfehlen Cyberverteidiger, sicherzustellen, dass das Passwortmanagement des IT-Helpdesks den Unternehmensrichtlinien zur Benutzerauthentifizierung und Passwortstärke folgt, Konten für ausscheidende Mitarbeiter zu deaktivieren, um die Systemexposition zu minimieren, eine phishing-resistente MFA zu implementieren, die Einstellungen für alle öffentlich zugänglichen Protokolle regelmäßig zu überprüfen, sicherzustellen, dass die Passwortrichtlinien den neuesten entsprechenden NIST-Richtlinienentsprechen, und RC4 für die Kerberos-Authentifizierung zu deaktivieren.

Angesichts der zunehmenden Risiken für kritische globale Infrastrukturen in verschiedenen Industrien ist es entscheidend, proaktive Cyberverteidigungsmaßnahmen gegen iranische Hacker zu stärken. SOC Prime Plattform für kollektive Cyberabwehr statten fortschrittliche Organisationen mit einer praktikablen Lösung aus, um proaktiv aufkommende und bestehende Bedrohungen zu vereiteln, die von staatlich unterstützten APT-Gruppen, Ransomware-Assoziierten und allen Arten von Angriffen gestartet werden, die ihr Geschäft am meisten herausfordern, um umfassenden Schutz der Sicherheit zu gewährleisten und Verteidigungen im großen Maßstab zu stärken.