Nach der Offenlegung von CVE-2025-4427 und CVE-2025-4428, zwei Ivanti EPMM-Schwachstellen, die für RCE kombiniert werden können, ist ein weiteres kritisches Sicherheitsproblem aufgetaucht, das eine ernsthafte Bedrohung für Organisationen darstellt, die auf Active Directory (AD) angewiesen sind. Eine kürzlich entdeckte Privileg-Eskalations-Schwachstelle in Windows Server 2025 ermöglicht Angreifern die Übernahme jedes AD-Benutzerkontos. Die Technik, bekannt als „BadSuccessor“, nutzt das delegierte Managed Service Account (dMSA)-Feature aus und ist unter Standardeinstellungen leicht auszunutzen.

Erkennung von BadSuccessor-Angriffen

Die „BadSuccessor“-Schwachstelle stellt eine ernsthafte Bedrohung für Active Directory-Umgebungen dar, da sie das Potenzial für weitreichende Störungen hat. Grundlegend für das Identitäts- und Zugriffsmanagement in Unternehmen jeder Größe könnte ein Kompromittieren von AD den Angreifern die vollständige Domänenkontrolle ermöglichen. Insbesondere weil AD so tief in der Unternehmensinfrastruktur eingebettet ist, könnte diese Schwachstelle Angreifern ermöglichen, seitlich zu bewegen, unentdeckt zu bleiben und verheerende Angriffe wie Ransomware zu starten.

Um BadSuccessor-Angriffe rechtzeitig zu erkennen, registrieren Sie sich für die SOC Prime-Plattform, die eine Reihe relevanter Erkennungsregeln bietet, unterstützt von einer vollständigen Produktsuite für KI-gestützte Detektion Engineering, automatisiertes Bedrohungsjagen und fortschrittliche Bedrohungserkennung. Drücken Sie einfach den Erkunden Sie Erkennungen Knopf unten, um sofort auf den relevanten Erkennungsstapel zuzugreifen. Oder durchsuchen Sie den Threat Detection Marketplace mit dem Tag „badsuccessor“.

Sicherheitsexperten, die mehr Erkennungsinhalte suchen, die böswillige Angriffe betreffen, die eine Bedrohung für Active Directory darstellen, könnten das Tag „Active Directory“ anwenden, um die vollständige Sammlung von Erkennungsalgorithmen zu überprüfen.

Alle Regelalgorithmen können in mehreren SIEM-, EDR- und Data Lake-Lösungen verwendet werden und sind auf MITRE ATT&CK® für optimierte Bedrohungsforschung ausgerichtet. Darüber hinaus wird jede herstellerunabhängige Sigmac-Regel mit umsetzbaren Metadaten angereichert, wie z. B. CTI-Links, Angriffschronologien, Audit-Konfigurationen und mehr Kontext zu Cyber-Bedrohungen.

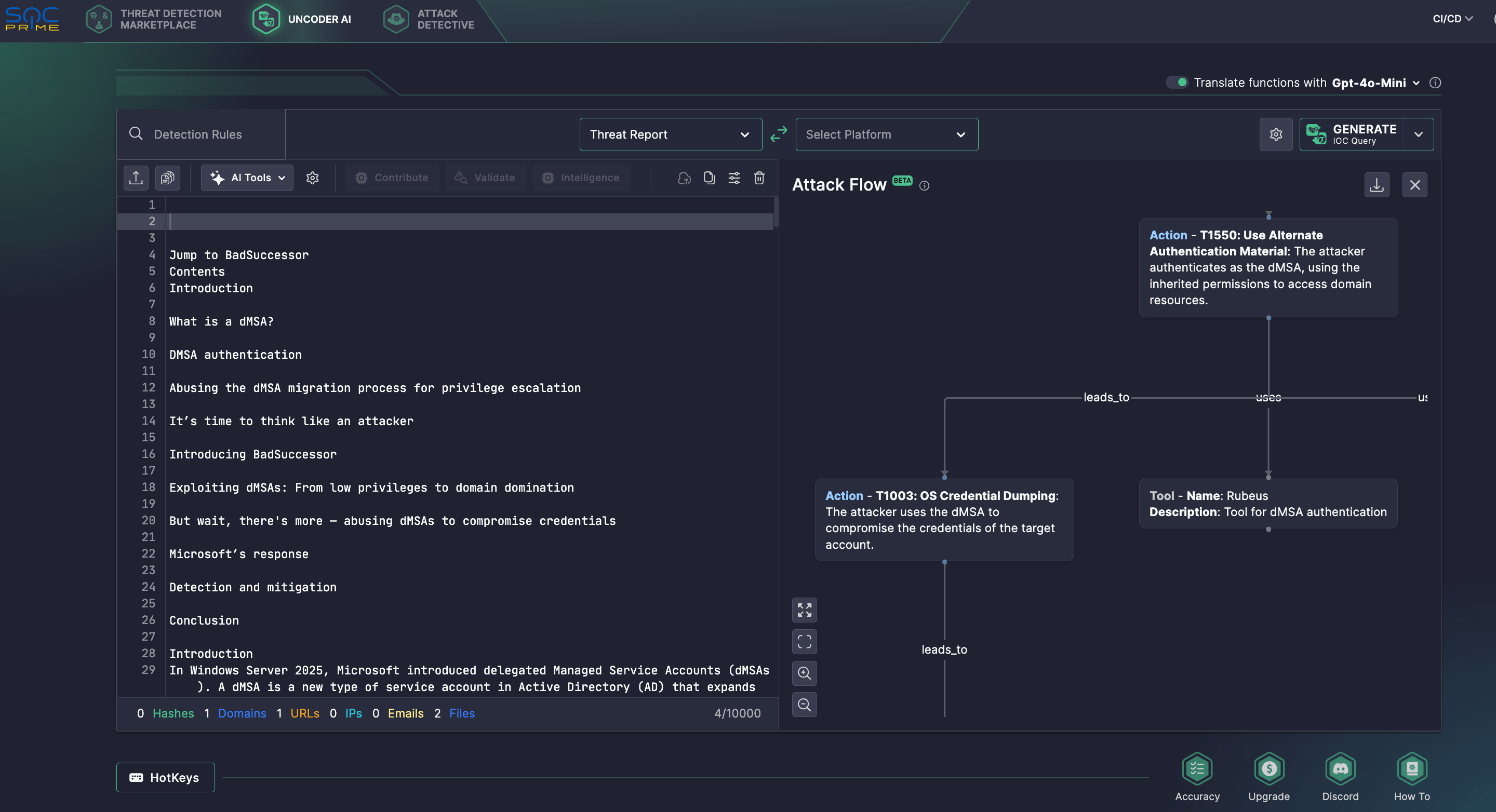

Um die Bedrohungsuntersuchung zu optimieren, könnten Sicherheitsexperten Uncoder AI verwenden – ein privates IDE & Co-Pilot für durch Bedrohungsinformationen gestütztes Detektionsengineering – jetzt völlig kostenlos und ohne Token-Grenzen für KI-Funktionen. Generieren Sie Erkennungsalgorithmen aus Rohbedrohungsberichten, ermöglichen Sie schnelle IOC-Sweeps in leistungsoptimierte Abfragen, prognostizieren Sie ATT&CK-Tags, optimieren Sie Abfragecode mit KI-Tipps und übersetzen Sie ihn in mehrere SIEM-, EDR- und Data Lake-Sprachen.

Darüber hinaus bietet Uncoder AI neue Funktionalitäten, inspiriert vom Open-Source Attack Flow Projekt von MITRE, um Verteidigern zu helfen, von isoliertem Verhalten zu vollständigen Angreifersequenzen überzugehen. Mit dem Bericht von Akamai über BadSuccessor könnten Sicherheitsexperten einen visuellen Flow erstellen, der TTP-Ketten hervorhebt, um proaktive Erkennungslogiken über IOCs hinaus zu informieren. Dafür nutzt Uncoder AI Llama 3.3, das für Detektionsengineering und Bedrohungsinformationsverarbeitung angepasst ist, gehostet im SOC Prime SOC 2 Typ II Private Cloud für maximale Sicherheit, Privatsphäre und IP-Schutz.

Ausnutzen der BadSuccessor-Schwachstelle: Angriffsanalyse

In Windows Server 2025 hat Microsoft dMSAs eingeführt, eine Verbesserung zu gruppierten Managed Service Accounts (gMSAs), die den Übergang von traditionellen Dienstkonten vereinfachen soll. Bemerkenswert ist, dass dMSAs die nahtlose „Migration“ bestehender nicht verwalteter Konten ermöglichen, indem sie als Vorgänger markiert werden. Allerdings ergab eine weitere Untersuchung einen kritischen Privileg-Eskalationspfad. Durch Ausnutzung der dMSAs können Angreifer die Kontrolle über jeden Benutzer in der Domäne erlangen, einschließlich hochprivilegierter Konten wie Domain Admins. Die einzige Voraussetzung ist der Schreibzugriff auf die Attribute eines beliebigen dMSA-Objekts, ein Recht, das in vielen Umgebungen oft übersehen wird.

Akamai-Forscher Yuval Gordon hat kürzlich eine Privileg-Eskalations-Schwachstelle aufgedeckt, die auf dieser neu eingeführten delegierten dMSA-Funktion basiert, die unter Standardeinstellungen funktioniert und leicht auszunutzen ist. Diese Schwachstelle betrifft wahrscheinlich die Mehrheit der von AD abhängigen Organisationen. In 91 % der analysierten Umgebungen verfügten Benutzer außerhalb der Domain Admins-Gruppe über die notwendigen Berechtigungen, um diesen Angriff auszuführen.

Es gibt zwei primäre Ausnutzungsszenarien. Das erste beinhaltet die Übernahme eines bestehenden dMSA, um den Angriff durchzuführen, während das andere die Erstellung eines neuen dMSA impliziert – ein einfacherer Weg, da jeder Benutzer mit Rechten zur Erstellung von msDS-DelegatedManagedServiceAccount-Objekten in einer Standard-Organizational Unit (OU) dies tun kann.

Indem ein dMSA als Nachfolger eines bestehenden Benutzers markiert wird, geht das Key Distribution Center (KDC) von einer gültigen Migration aus und überträgt automatisch die vollständigen Berechtigungen des ursprünglichen Benutzers auf den dMSA, ohne Kontrolle über das ursprüngliche Konto und ohne Validierungs- oder Genehmigungsmechanismen.

Diese Angreifer-Technik, genannt „BadSuccessor“, gibt effektiv jedem Benutzer die Kontrolle über die gesamte Domäne, der einen dMSA erstellen oder ändern kann. Es handelt sich um eine standardmäßig aktivierte Schwachstelle mit schwerwiegenden Auswirkungen auf die Domänensicherheit, insbesondere da sie traditionelle administrative Barrieren umgeht.

Während Microsoft das Problem anerkannt hat und beabsichtigt, es in der Zukunft zu lösen, ist derzeit kein offizieller Patch verfügbar. Mangels einer sofortigen Lösung wird Organisationen dringend empfohlen, die Möglichkeit dMSAs zu erstellen zu beschränken und Berechtigungen so weit wie möglich zu verschärfen. Dazu hat Akamai ein PowerShell-Skript auf GitHub veröffentlicht, das alle Nicht-Standardbenutzer mit dMSA-Erstellungsrechten identifiziert und die OUs hervorhebt, in denen diese Berechtigungen gelten. Um das Risiko von Angriffen zu minimieren, verlassen Sie sich auf die SOC Prime Plattform , die eine vollständige Produktsuite bereitstellt, unterstützt durch Automatisierung, KI und Echtzeit-Bedrohungsinformationen, und globale Organisationen in verschiedenen Branchen dabei unterstützt, die Cyberbedrohungen zu übertreffen, die sie am meisten erwarten .