As GenAI prägt weiterhin die moderne Cybersicherheit mit seinen leistungsstarken Vorteilen zur Stärkung von Verteidigungsmechanismen, während es gleichzeitig neue Risiken einführt, da Bedrohungsakteure zunehmend die Technologie für böswillige Aktivitäten ausnutzen. Gegner wurden kürzlich beobachtet, wie sie gefälschte KI-Installer als Köder nutzen, um verschiedene Bedrohungen zu verbreiten, darunter die Ransomware-Strains CyberLock und Lucky_Gh0$t sowie eine neu identifizierte Malware namens „Numero“.

Erkennen Sie Ransomware- und Malware-Angriffe mit gefälschten KI-Tools

Angreifer nutzen zunehmend die rasante Einführung von KI aus, um kritische Geschäftswerte zu gefährden. Gartners 2025 Top Cybersecurity Trends Bericht unterstreicht den steigenden Einfluss von GenAI und weist auf neue Chancen für Organisationen hin, ihre Sicherheitsansätze zu stärken und flexiblere, skalierbare Verteidigungsrahmen zu übernehmen.

Um sich proaktiv gegen eine neue Welle von Cyberangriffen zu verteidigen, die die bösartigen Strains CyberLock, Lucky_Gh0$t und Numero als gefälschte KI-Tool-Installer verbreiten, wird Verteidigern empfohlen, sich für die SOC Prime Plattform zu registrieren, die kuratierte Erkennungen bietet und von modernsten Technologien unterstützt wird, um die Cybersicherheit der Organisation zu stärken. Klicken Sie auf den Erforschen Sie Erkennungen Button und erhalten Sie sofort Zugriff auf Sigma-Regeln, um relevante Bedrohungen zu bekämpfen.

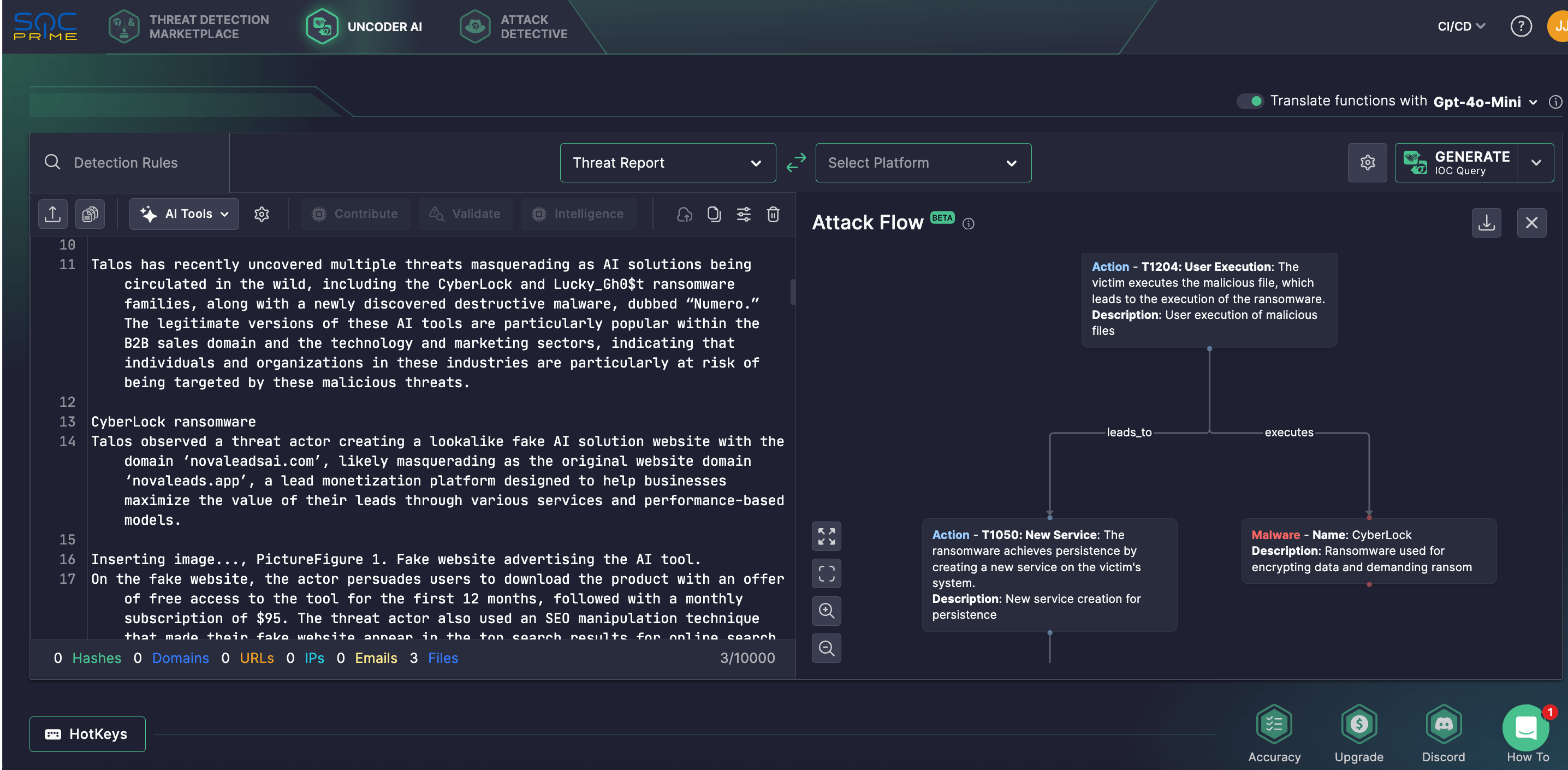

Sicherheitsexperten können sich auch auf Uncoder AIverlassen, das Erkennungsingenieure in ihren täglichen Erkennungsprozessen unterstützt – von der Entwicklung und Validierung von SIEM / MDR / EDR-Anwendungsfällen bis zur Optimierung und Dokumentation – wodurch Arbeitsabläufe beschleunigt und die Abdeckung verbessert werden. Erzeugen Sie Erkennungsregeln aus Live-Bedrohungsberichten, die von KI unterstützt werden, erstellen Sie Erkennungscode mit benutzerdefinierten KI-Eingaben, validieren Sie Syntax und verfeinern Sie Erkennungslogik in mehr als 56 Sprachformaten und bereichern Sie Sigma-Regeln mit MITRE ATT&CK (Sub-)Techniken mit Ihrem persönlichen KI-Co-Piloten für Erkennungstechnik.

Als ein praktischer Anwendungsfall von Uncoder AI können Teams nach IOCs im Zusammenhang mit der Forschung von Cisco Talos suchen , die die neuesten Angriffe abdecken, die sich betrügerische KI-Tool-Installer zunutze machen. Mit Uncoder AI können Sicherheitstechniker Rohbedrohungsinformationen sofort analysieren und in benutzerdefinierte Jagdanfragen umwandeln, die für das ausgewählte SIEM- oder EDR-Format geeignet sind.

Uncoder AI führt auch innovative Funktionen ein, die von MITREs Open-Source-Projekt Attack Flowinspiriert sind, und ermöglicht Verteidigern, vom Analysieren isolierter Verhaltensweisen zum Abbilden vollständiger gegnerischer Sequenzen überzugehen. Durch die Nutzung von Berichten wie dem von Cisco Talos können Sicherheitsteams TTP-Ketten visualisieren und ihnen helfen, proaktive Erkennungsstrategien zu entwickeln, die über traditionelle IOCs hinausgehen.

CyberLock, Lucky_Gh0$t Ransomware und Malware namens Numero: Angriffsanalyse

Cisco Talos Forscher haben kürzlich mehrere aufkommende Bedrohungen aufgedeckt, darunter die Ransomware CyberLock und Lucky_Gh0$t , zusammen mit einer neu entdeckten Malware namens „Numero“, die unter dem Deckmantel legitimer KI-Software-Installer verbreitet werden. Zu den waffenfähigen KI-Tools, die in diesen Angriffen als Köder zur Verbreitung der Infektion verwendet werden, gehören weithin anerkannte KI-Tools wie OpenAI ChatGPT und InVideo., along with a newly uncovered malware called “Numero,” which are being distributed under the guise of legitimate AI software installers. Among weaponized AI tools used in these attacks as lures for spreading the infection are widely recognized AI tools like OpenAI ChatGPT and InVideo.

Die in PowerShell entwickelte CyberLock-Ransomware ist dafür ausgelegt, gezielte Dateien auf dem Rechner eines Opfers zu verschlüsseln. Eine andere Bedrohung, Lucky_Gh0$t, wird als Variante der Yashma-Ransomware identifiziert, einem Teil der breiteren Chaos-Ransomware-Familie, die nur geringfügige Änderungen am Kern-Binär zeigt. Im Gegensatz dazu wird Numero als destruktive Malware klassifiziert, die Opfer dadurch stört, dass sie Windows GUI-Komponenten verändert und dadurch infizierte Systeme unbrauchbar macht.

Verteidiger stellten fest, dass die authentischen Versionen dieser KI-Tools weit verbreitet in B2B-Vertrieb und Marketing eingesetzt werden, was darauf hindeutet, dass die hinter der Kampagne stehenden Cyberkriminellen wahrscheinlich Profis in diesen Bereichen anvisieren. Zum Beispiel wird eine Nachahmungsseite namens novaleadsai[.]comvermutlich als echte Dienstleistung zur Umsatzgenerierung für Interessenten namens NovaLeads nachgeahmt. Forscher vermuten, dass sie durch SEO-Vergiftung künstlich die Sichtbarkeit in den Suchergebnissen erhöht. Besucher der Seite werden mit einem betrügerischen Angebot gelockt: Kostenfreier Zugang zum KI-Tool für ein Jahr, gefolgt von einem Abonnement von $95/Monat. Der Download-Link liefert jedoch eine ZIP-Datei, die eine .NET-executable namens NovaLeadsAI.exeenthält, kompiliert am 2. Februar 2025, dem Tag, an dem die gefälschte Seite live ging. Diese ausführbare Datei fungiert als Dropper, der die PowerShell-basierte CyberLock-Ransomware startet.

CyberLock-Ransomware wird über einen .NET-Loader geliefert. Bei der Ausführung verbirgt sie das PowerShell-Fenster mit Hilfe von Windows-API-Aufrufen und entschlüsselt einen eingebetteten öffentlichen Schlüssel, um AES-Schlüssel zur Dateiverschlüsselung abzuleiten. Falls sie nicht bereits mit Administratorrechten läuft, versucht sie, die Rechte zu erhöhen und sich selbst neu zu starten. Nach der Verschlüsselung der Zieldateien hinterlässt CyberLock eine Lösegeldforderung namens ReadMeNow.txt auf dem Desktop und legt das Desktop-Hintergrundbild mit einem Bild von einem Cybersicherheit-Blog fest. Anschließend nutzt sie das integrierte Windows-Tool cipher.exe mit der /w Flagge, um freien Speicherplatz auf der Festplatte zu überschreiben, wodurch gelöschte Dateien nicht wiederhergestellt werden können und die forensische Analyse erschwert wird. Während diese Wischtechnik in früheren APT-Angriffen gesehen wurde, fand Talos keine Verbindung zu früheren Kampagnen.

Forscher beobachteten, dass Gegner Lucky_Gh0$t-Ransomware über einen gefälschten Installer, der als Premium-Version von ChatGPT posiert, verbreitet haben. Das bösartige selbstextrahierende (SFX) Archiv enthielt einen Ordner mit der Ransomware-Nutzlast namens „dwn.exe“, die Microsofts legitime „dwm.exe“ nachahmt. Das Paket enthält auch legitime, von Microsoft stammende Open-Source-KI-Tools aus deren offiziellem GitHub-Repository, die typischerweise in Azure-basierter KI-Entwicklung verwendet werden. Wenn ein Opfer den SFX-Installer ausführt, löst das eingebettete Skript die Ransomware aus. Lucky_Gh0$t, eine Variante der Yashma-Ransomware, verschlüsselt Dateien, die kleiner als 1,2 GB sind und entfernt Volumenschattenkopien und Backups, um die Wiederherstellung zu erschweren. Die am Ende des Angriffs hinterlassene Lösegeldforderung enthielt eine eindeutige Entschlüsselungs-ID und forderte die Opfer auf, die Angreifer über die Nachrichten-App Session zu kontaktieren, um die Zahlung zu verhandeln und einen Entschlüssler zu erhalten.

Ein weiteres bösartiges Muster, das in diesen Angriffen verwendet wird und betrügerische KI-Installer nutzt, ist die Verwendung einer neuen zerstörerischen Malware namens „Numero“, die als Installationsprogramm für das legitime KI-Videotool InVideo AI getarnt ist. Der gefälschte Installer ist mit einer bösartigen Batchdatei, VBScript und der Numero-Executable („wintitle.exe“) eingebettet, die ihre Nutzlast in den Temporäordner des Benutzers fallen lässt und in einer Endlosschleife startet. Bei der Ausführung startet die Batchdatei Numero und pausiert 60 Sekunden lang mit VBScript. Nummer ist in C++ geschrieben und im Januar 2025 kompiliert und verhält sich wie Malware zur Fenster-Manipulation. Sie umgeht die Erkennung, indem sie nach bekannten Analysetools und Debuggern sucht und dann wiederholt das Desktop-Bild des Opfers mit der Zeichenfolge „1234567890“ überschreibt, wodurch das System unbrauchbar wird. Die Malware startet sich über die Batchschleife immer wieder neu und sorgt so für eine dauerhafte Präsenz.

Die Überschneidung zwischen dem wachsenden Einfluss von KI und dem Einsatz gefälschter Installer durch Gegner unterstreicht die dringende Notwendigkeit starker Cybersicherheitsmaßnahmen, um diesen sich entwickelnden Bedrohungen zu begegnen. Verteidiger empfehlen, die Legitimität von KI-Softwarequellen zu validieren und nur von vertrauenswürdigen Anbietern herunterzuladen, um das Infektionsrisiko zu minimieren. Durch die Nutzung der SOC Prime Plattform, unterstützt von ethischer und verantwortungsvoller KI, Automatisierung, Echtzeit-Bedrohungsinformationen und basierend auf Zero-Trust Prinzipien, können globale Organisationen ihre Sicherheitsteams mit zukunftssicheren Technologien für proaktive Verteidigung ausstatten und sich nahtlos in der ständig wachsenden Angriffslandschaft bewegen.