Bedrohungsakteure nutzen häufig Cloud-Dienste für C2, um ihre Aktionen als normalen, legitimen Datenverkehr zu tarnen. Die berüchtigte, vom chinesischen Staat unterstützte APT41 Hacker-Gruppe wurde beobachtet, wie sie den schädlichen TOUGHPROGRESS-Stamm über eine gehackte Regierungswebsite verbreitete und mehrere andere staatliche Einrichtungen ins Visier nahm. Was diesen Angriff besonders macht, ist, dass die Malware Google Kalender für C2-Operationen verwendet.

Erkennung von APT41-Angriffen

Angesichts steigender geopolitischer Spannungen hat die Bedrohung durch Advanced Persistent Threats (APTs) zugenommen, wobei staatlich gesponserte Akteure zunehmend kritische Infrastrukturen, Finanzsysteme und Regierungsnetzwerke mit Zero-Day-Exploits, Spear-Phishing und fortschrittlicher Malware ins Visier nehmen.

Laut dem 2025 CyberThreat-Bericht von Trellix bleibt China eine dominierende Kraft in der APT-Landschaft. APT40 und Mustang Panda waren die aktivsten Gruppen, verantwortlich für 46% der beobachteten Aktivitäten, während die Operationen von APT41 im ersten Quartal um 113% anstiegen, was den wachsenden Umfang und die Hartnäckigkeit der Kampagnen unterstreicht, wie z.B. den jüngsten Missbrauch von Google Kalender zur Malware-Verbreitung.

Registrieren auf der SOC Prime Plattform und erhalten Sie Zugriff auf eine umfangreiche Sammlung von Sigma-Regeln, die sich mit der neuesten APT41-Kampagne befassen, unterstützt von einer vollständigen Produktpalette für KI-gestützte Erkennungsengineering, automatisierte Bedrohungssuche und fortschrittliche Bedrohungserkennung. Drücken Sie einfach die Entdeckungen erkunden Schaltfläche unten und gehen Sie sofort zu einem relevanten Erkennungsstack, der mit mehreren SIEM-, EDR- und Data Lake-Lösungen kompatibel ist, abgestimmt auf MITRE ATT&CK, und angereichert mit umsetzbaren CTI.

Cyberverteidiger, die nach weiteren Inhalten suchen, die sich mit TTPs befassen, die von China-unterstützten APT41 verwendet werden, könnten im Threat Detection Marketplace mithilfe des „APT41“ Tag oder erforschen Sie eine breitere Sammlung gegen staatlich gesponserte Akteure durch Anwendung des „APT“-Tag in der Suche.

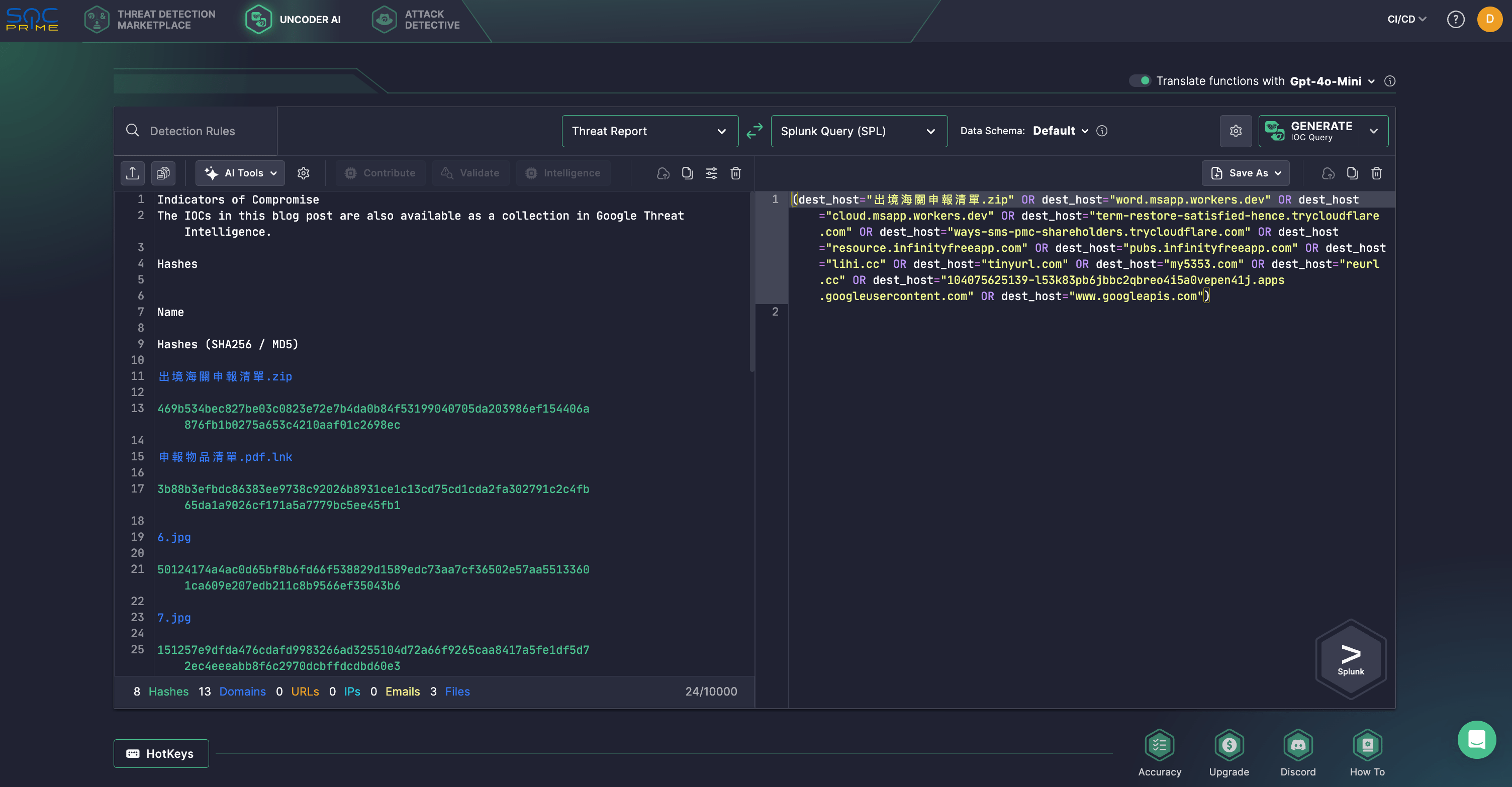

Zur Optimierung der Bedrohungsuntersuchung könnten Sicherheitsexperten Uncoder AI – eine private IDE & Co-Pilot für bedrohungsinformierte Erkennungsentwicklung – nutzen, jetzt verfügbar ohne Token-Beschränkungen bei KI-Funktionen. Erstellen Sie Erkennungsalgorithmen aus Rohbedrohungsberichten, ermöglichen Sie schnelle IOC-Abfragen in leistungsoptimierte Abfragen, prognostizieren Sie ATT&CK-Tags, optimieren Sie Abfragecode mit KI-Tipps und übersetzen Sie ihn zwischen mehreren SIEM-, EDR- und Data-Lake-Sprachen.

Zum Beispiel können Sicherheitsprofis nach IOCs von der Google Threat Intelligence Group Bericht über die neueste APT41-Kampagne jagen. Mit Uncoder AI können Sicherheitsexperten diese IOCs mühelos analysieren und in benutzerdefinierte Abfragen für die ausgewählte SIEM- oder EDR-Plattform umwandeln.

APT41 Angriffsanalyse

Verteidiger haben eine neue Cyberspionage-Kampagne von einer staatlich gesponserten Bedrohungsgruppe mit Sitz in China aufgedeckt, die den Google Kalender als Waffe einsetzte, um Regierungsorganisationen zu attackieren. In einem aktuellen Bericht haben Google-Forscher die Aktivität APT41 (auch bekannt als Bronze Atlas, BARIUM, Earth Baku, Brass Typhoon, HOODOO, Wicked Panda oder RedGolf) zugeschrieben, einer langjährigen, staatlich unterstützten Hacker-Gruppe, die dafür bekannt ist, ausländische Regierungen und Branchen wie Logistik, Medien, Automobil und Technologie ins Visier zu nehmen.

Die Kampagne, die Ende Oktober von Google entdeckt wurde, begann mit Spear-Phishing-E-Mails, die die Opfer zu einer bewaffneten ZIP-Datei führten, die Malware enthielt und auf einer kompromittierten Regierungswebsite gehostet wurde. Das Archiv enthält einen Ordner und eine Windows-Verknüpfung (LNK), die als PDF-Datei getarnt ist. Im Inneren des Ordners befinden sich, was wie sieben Bilder von Arthropoden aussieht, bezeichnet als „1.jpg“ bis „7.jpg“. Die Infektionskette startet, wenn das Opfer die Verknüpfungsdatei öffnet, die ein Täuschungs-PDF anzeigt, das behauptet, die aufgeführten Arten müssten für den Export deklariert werden. Bemerkenswerterweise sind die Dateien mit den Bezeichnungen „6.jpg“ und „7.jpg“ keine echten Bilder, sondern Teil der Täuschung. Nach der Ausführung startet die Datei eine verdeckte Malware namens ToughProgress.

Die Malware besteht aus drei aufeinanderfolgenden Modulen, die jeweils einen bestimmten Zweck erfüllen und verschiedene Tarnungs- und Umgehungsmethoden beinhalten, wie z.B. In-Memory-Execution, Verschlüsselung, Kompression, Process Hollowing, Verschleierung des Kontrollflusses und die Nutzung von Google Kalender für C2. Die drei bösartigen Module umfassen PLUSDROP, eine DLL-Komponente, die für die Entschlüsselung und das Laden der nächsten Stufe direkt in den Speicher verantwortlich ist, PLUSINJECT, das Process Hollowing durchführt, indem die endgültige Nutzlast in einen legitimen svchost.exe-Prozess injiziert wird, und TOUGHPROGRESS, das auf infizierten Windows-Maschinen bösartige Aktivitäten ausführt und mit dem Angreifer über Google Kalender kommuniziert.

Was ToughProgress besonders macht, ist die innovative Nutzung von Google Kalender als C2-Mechanismus. Die Malware interagiert mit einem vom Angreifer kontrollierten Google Kalender, indem sie Ereignisse erstellt und modifiziert, um einen Datenaustausch zu erleichtern. Sobald installiert, erstellt ToughProgress ein Kalenderevent datiert auf den 30. Mai 2023, das verschlüsselte, exfiltrierte Daten innerhalb der Ereignisbeschreibung einbettet.

Verschlüsselte Befehle werden von den Angreifern in Kalenderereignisse vom 30. und 31. Juli 2023 eingebettet. Die Malware überprüft diese Ereignisse, entschlüsselt und führt die Befehle auf der infizierten Windows-Maschine aus und lädt dann die Ausführungsergebnisse in ein neues Kalenderevent hoch, damit Cyberkriminelle die Ausgabe remote abrufen können.

Als potenzielle APT41-Minderungsmaßnahmen, die darauf abzielen, die Risiken der TOUGHPROGRESS-Einbrüche zu minimieren, hat Google entwickelt benutzerdefinierte Fingerabdrücke, um schädliche Google Kalender-Instanzen zu erkennen und zu entfernen sowie vom Angreifer kontrollierte Workspace-Projekte zu beenden. Schädliche Domains und Dateien wurden ebenfalls zu Safe Browsing-Blocklisten hinzugefügt. In Zusammenarbeit mit Mandiant benachrichtigte der Anbieter betroffene Organisationen und stellte Bedrohungsinformationen und TOUGHPROGRESS-Verkehrsbeispiele zur Unterstützung der Incident-Response zur Verfügung.

Da chinesische staatlich-unterstützte APT-Gruppen wie APT41 Cyber-Spionageangriffe verstärken, oft auf Regierungseinrichtungen abzielen und fortschrittliche Tarn- und Umgehungstaktiken einsetzen, suchen Verteidiger zunehmend nach intelligenteren Strategien, um diesen sich entwickelnden Bedrohungen zu begegnen. SOC Prime kuratiert eine vollständige Produktpalette für Unternehmenssicherheit, unterstützt durch KI, Automatisierung und umsetzbare Bedrohungsinformationen, um Organisationen dabei zu helfen, Angriffe von zunehmender Komplexität und Raffinesse zu übertreffen.