Eine neue kritische Zero-Day RCE-Schwachstelle in Microsoft Windows, verfolgt als CVE-2025-33053, wurde aktiv von der Stealth Falcon (auch bekannt als FruityArmor) APT-Gruppe ausgenutzt. Der Fehler führt zu RCE indem das Arbeitsverzeichnis des Systems manipuliert wird. Angreifer nutzten eine zuvor unbekannte Methode aus, um Dateien von einem WebDAV-Server auszuführen, indem sie das Arbeitsverzeichnis eines legitimen Windows-Tools änderten und gleichzeitig fortschrittliche Anti-Analyse-Techniken zur Erkennungsevasion verwendeten.

Erkennung der CVE-2025-33053-Ausnutzung durch die Stealth Falcon APT

Die Ausnutzung von Schwachstellen bleibt einer der häufigsten anfänglichen Angriffsvektoren. Im Jahr 2025 nutzten Angreifer Schwachstellen für den anfänglichen Zugang 34% mehr, was zu mehr Sicherheitsverletzungen als im Vorjahr führte.

Fortgeschrittene Hackergruppen verlassen sich häufig auf eine Mischung aus raffinierten gegnerischen Techniken, wie Zero-Day-Exploits, maßgeschneiderte Malware und Tarnungstaktiken, um weltweit schwerwiegende Risiken für prominente Organisationen zu stellen, wie die neueste Kampagne von Stealth Falcon.

Sicherheitsteams, die nach weiteren verwandten Erkennungsinhalten suchen, können den Threat Detection Marketplace mit dem speziellen „Stealth Falcon“-Tag durchsuchen oder eine breitere Sammlung von Algorithmen erkunden, indem sie das „CVE“-Tag.

anwenden. Alle Erkennungen können über mehrere SIEM-, EDR- und Data-Lake-Technologien hinweg verwendet werden und sind mit dem MITRE ATT&CK-Framework zur Erleichterung der Bedrohungsuntersuchung ausgerichtet. Die SOC Prime Plattform stattet Sicherheitsteams mit qualitativ hochwertigen Erkennungsinhalten aus, die mit CTI-Links, Angriffszeitlinien, Audit-Konfigurationen, Triage-Empfehlungen und weiteren relevanten Kontexten angereichert sind.

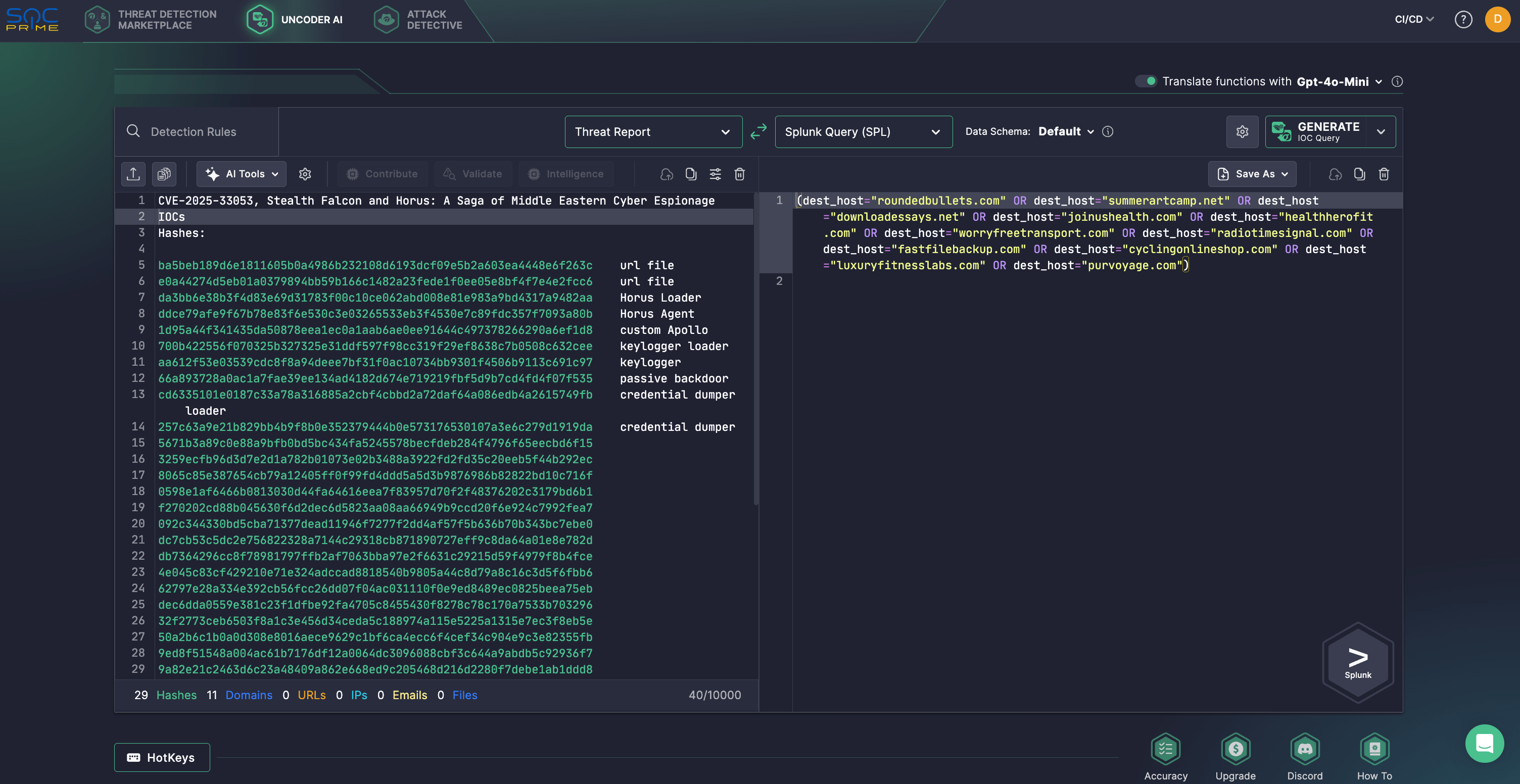

Sicherheitsingenieure können auch Uncoder AInutzen—eine private, nicht agentenbasierte KI, die speziell für die bedrohungsinformierte Erkennungserstellung entwickelt wurde. Mit Uncoder können Verteidiger IOCs aus dem dedizierten Check Point-Bericht automatisch in umsetzbare Jagd-Abfragen konvertieren, was eine effiziente Untersuchung der von CVE-2025-33053 ausgenutzten Stealth Falcon APT-Aktivitäten ermöglicht. Darüber hinaus unterstützt Uncoder die Erstellung von Erkennungslogik aus Rohbedrohungsberichten, ATT&CK-Tag-Vorhersagen, KI-gesteuerte Abfrageoptimierung und die Übersetzung von Erkennungsinhalten über mehrere Plattformen hinweg.

Analyse von CVE-2025-33053

Check Point-Forscher haben eine neue Kampagne der als Stealth Falcon bekannten APT-Gruppe identifiziert, die eine URL-Datei zur Waffenherstellung eines Zero-Day-Exploits nutzte. Verfolgt als CVE-2025-33053ermöglicht dieser Fehler mit einem hohen CVSS-Wert von 8.8 unbefugten Angreifern die externe Kontrolle von Dateinamen oder Pfaden in WebDAV auszunutzen, um Code remote über ein Netzwerk auszuführen.

Stealth Falcon ist seit mindestens 2012 für Cyber-Espionage im Nahen Osten bekannt. In der neuesten Kampagne haben die Bedrohungsakteure hochrangige Einrichtungen im Nahen Osten und Afrika ins Visier genommen, darunter den öffentlichen und Verteidigungssektor in der Türkei, Katar, Ägypten und Jemen. Stealth Falcon setzt weiterhin auf Spear-Phishing-E-Mails, die Links oder Anhänge enthalten, die WebDAV und LOLBins ausnutzen, um Malware einzusetzen.

Ihr Toolkit umfasst maßgeschneiderte Implantate, die auf dem Open-Source-Red-Teaming-Framework Mythic basieren. Diese Implantate verfügen über Anti-Analyse-Techniken und validieren Opfersysteme, bevor sie ausgefeiltere Nutzlasten abwerfen. Stealth Falcon setzt auch den Horus Agent ein, ein maßgeschneidertes Mythic-basiertes Implantat, benannt nach der ägyptischen falconköpfigen Gottheit. Darüber hinaus verwendet Stealth Falcon mehrere bisher unentdeckte kundenspezifische Tools wie Keylogger, heimliche Backdoors und einen Domain Controller Credential Dumper.

Der Angriffsablauf beginnt mit einer Phishing-E-Mail, die eine bösartige URL-Datei enthält, die typischerweise in einem ZIP-Archiv eingebettet und als legitimes Dokument getarnt ist. Diese Datei nutzt CVE-2025-33053 aus, indem sie iediagcmd.exe missbraucht, um eine bösartige route.exe vom WebDAV-Server des Angreifers auszuführen. Die Anfangsphase umfasst den Horus Loader, einen auf C++ basierenden Loader, der durch den Code Virtualizer geschützt ist. Er verwendet fortschrittliche Anti-Analyse-Techniken, wie das manuelle Mapping von kernel32.dll and undund scannt nach über 100 Antivirus-Prozessen von 17 Anbietern, um eine Erkennung zu vermeiden. Um das Opfer abzulenken, entschlüsselt und öffnet er ein Ablenkungs-PDF. Der Loader verwendet dann IPfuscation, um die Nutzlast aus IPv6-Adressen zu dekodieren und sie in msedge.exe einzuspritzen, wobei er Systemaufrufe wie ZwAllocateVirtualMemory, ZwWriteVirtualMemoryund NtResumeThread.

verwendet. Die endgültige Nutzlast, genannt Horus Agent, ist stark verschleiert mit maßgeschneiderten OLLVM-Techniken, einschließlich String-Verschlüsselung, Kontrollfluss-Glättung und API-Hashing für die dynamische Importauflösung. Sie kommuniziert über AES-verschlüsseltes HTTP mit ihrer C2-Infrastruktur, die durch HMAC-SHA256 geschützt ist, verwendet bis zu vier Domains und hat ein Killswitch-Datum am 31. Dezember 2099.

Zu den unterstützten Funktionen gehört die Systemaufklärung und verdeckte Shellcode-Injektion. Die Infektionskette umfasst auch Spayload, ein C++-Implantat, das von Mythic abgeleitet ist und über anspruchsvolle Post-Exploitation-Fähigkeiten verfügt.

Aufgrund der anhaltenden Ausnutzung hat CISA CVE-2025-33053 in seinen KEV-Katalog aufgenommen, und fordert FCEB-Agenturen auf, den Patch bis zum 1. Juli 2025 anzuwenden. Um schnell auf eine Bedrohung kurz nach der Offenlegung von CVE-2025-33053 zu reagieren, veröffentlichte Microsoft einen Patch am 10. Juni 2025. Als potenzielle Maßnahmen zur Eindämmung von CVE-2025-33053 zur Reduzierung der Risiken von Ausnutzungsversuchen empfehlen Verteidiger, Windows-Systeme auf die neueste feste Version zu aktualisieren, das Personal zu schulen, um Spear-Phishing-Versuche zu erkennen, WebDAV-Verkehr zu verdächtigen Domains zu überwachen und machbare Sicherheitslösungen zu verwenden, um LOLBin-Missbrauch und unbefugte Prozessinjektion zu erkennen.

Die Nutzung von CVE-2025-33053 durch Stealth Falcon zeigt die fortschrittlichen Fähigkeiten der Gruppe und deren strategischen Fokus auf hochkarätige Ziele im Nahen Osten. Die Schwachstelle birgt kritische Risiken für Organisationen wegen der weitverbreiteten Nutzung von WebDAV in Unternehmensumgebungen für Dateifreigabe und Zusammenarbeit aus der Ferne. Sofortiges Patchen und kontinuierliche Bedrohungsüberwachung sind entscheidend, um sich gegen solche kritischen Bedrohungen zu verteidigen. SOC Prime bietet eine komplette Produkt-Suite aufgebaut auf Zero-Trust Prinzipien und unterstützt durch KI, Automatisierung und verwertbare Bedrohungsinformationen, um globalen Unternehmen alles zur Verfügung zu stellen, was sie benötigen, um Cyber-Bedrohungen zu übertreffen.