Seit einer umfassenden Invasion der Ukraine, haben es Cyberkriminelle russischer Herkunft unerbittlich auf die ukrainischen Staatsorgane und Geschäftssektoren abgesehen, um Spionage und Zerstörung zu betreiben. Kürzlich entdeckten Cybersicherheitsforscher eine massive Cyber-Spionage-Kampagne, die eine Zero-Day-Schwachstelle in 7-Zip ausnutzt, um SmokeLoader Malware auszuliefern. Das Hauptziel der Kampagne war Cyber-Spionage, was die digitalen Frontlinien des anhaltenden Krieges in der Ukraine zusätzlich verschärft.

Versuche zur Ausnutzung von CVE-2025-0411 erkennen

Die zunehmenden Mengen an Cyber-Spionage- Kampagnen gegen die Ukraine und ihre Verbündeten heben sich als bedeutender Aspekt der aktuellen Bedrohungslage im Cyberraum hervor. Eine kürzlich aufgedeckte großangelegte Operation unterstreicht diese Gefahr weiter, indem sie eine Zero-Day-Schwachstelle im Open-Source-Dienstprogramm 7-Zip ausnutzt, das weltweit von Organisationen genutzt wird.

Die CVE-2025-0411-Schwachstelle ermöglicht es Angreifern aus der Ferne, Schutzmaßnahmen der Mark-of-the-Web (MotW) zu umgehen und beliebigen Code im Kontext des aktuellen Benutzers auszuführen, was schließlich zu SmokeLoader Infektionen führt. Angesichts des Musters, dass russische Bedrohungsakteure bösartige Taktiken in der Ukraine testen, bevor sie auf globale Ziele ausgeweitet werden, sollten Sicherheitsteams proaktiv handeln.

SOC Prime Plattform für kollektive Cyberabwehr aggregiert eine Reihe kuratierter Sigma-Regeln, die sich mit der neuesten Zero-Day-Kampagne durch russische Cyberkriminalitätsgruppen befassen, die auf die Ukraine abzielen und CVE-2025-0411 ausnutzen, um SmokeLoader zu verbreiten. Klicken Sie auf Erkundung der Erkennungen unten, um sofort zu den Regeln zu gelangen.

Die Erkennungen sind mit mehreren SIEM-, EDR- und Data-Lake-Lösungen kompatibel und an das MITRE ATT&CK®-Framework angepasst, um die Bedrohungsuntersuchung zu optimieren. Zusätzlich wird jede Sigma-Regel mit umfangreichen Metadaten angereichert, einschließlich CTI Referenzen, Angriffstiming, Triage-Empfehlungen und mehr.

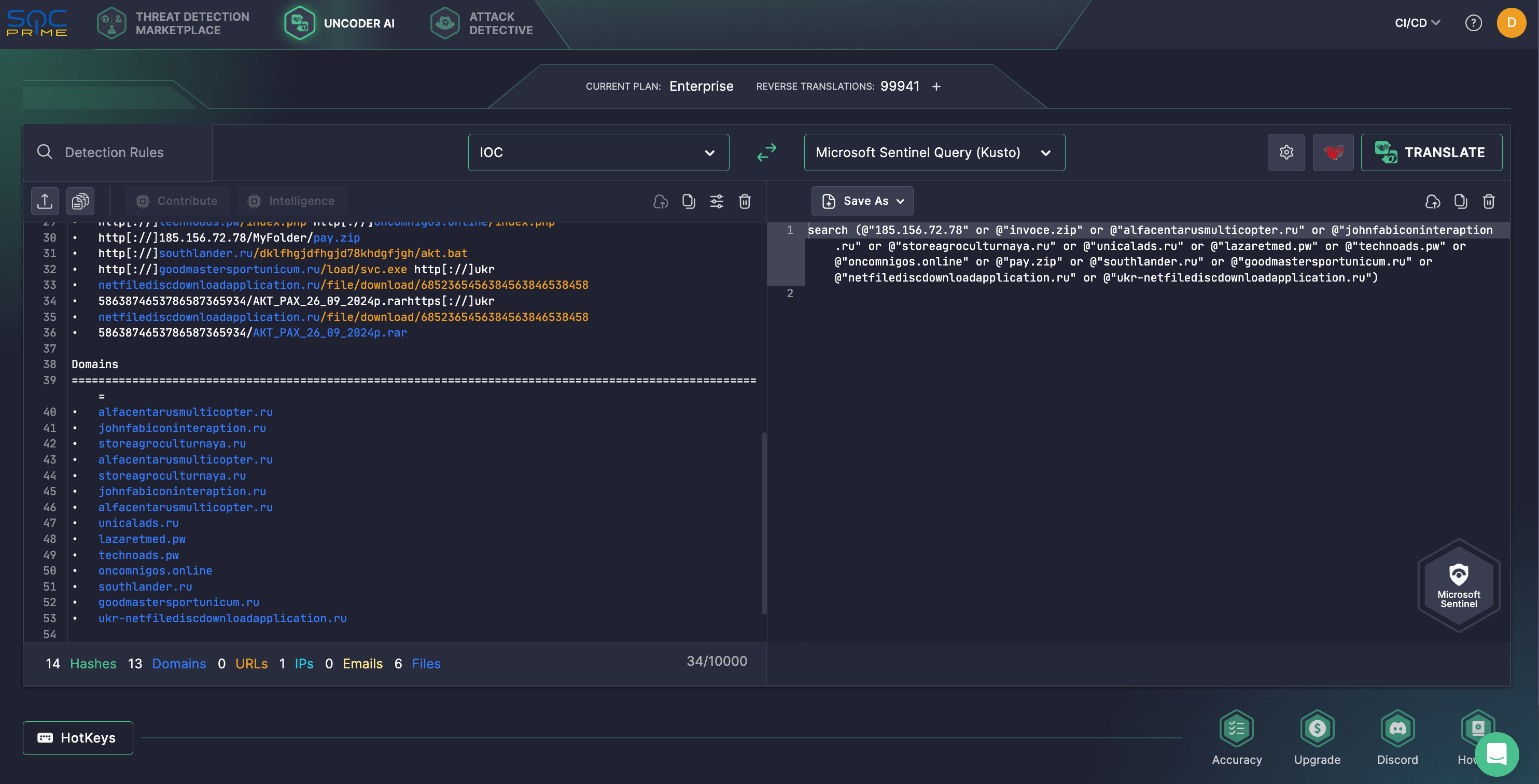

Um die Untersuchung fortzusetzen, könnten Sicherheitsexperten sofortige Jagden mit IOCs starten, die in der entsprechenden Trend Micro Forschungbereitgestellt werden. Verlassen Sie sich auf SOC Prime’s Uncoder AI , um benutzerdefinierte IOC-basierte Abfragen in Sekunden zu erstellen und automatisch in der gewählten SIEM- oder EDR-Umgebung zu arbeiten. Zuvor ausschließlich für Unternehmenskunden verfügbar, steht Uncoder AI nun einzelnen Forschern mit voller Leistung zur Verfügung. Details finden Sie hier.

CVE-2025-0411 Analyse

Im frühen Herbst 2024 entdeckten Verteidiger die Ausnutzung einer Zero-Day-Schwachstelle in 7-Zip, bekannt als CVE-2025-0411. Die Schwachstelle wurde in einer SmokeLoader Malware-Kampagne gegen ukrainische Einrichtungen ausgenutzt.

CVE-2025-0411, mit einem CVSS-Wert von 7.0, ermöglicht es Angreifern aus der Ferne, Windows-MotW-Schutzmaßnahmen zu umgehen und beliebigen Code mit den Rechten des aktuellen Benutzers auszuführen. Der Anbieter löste dieses Problem im November 2024 mit der Veröffentlichung von Version 24.09. Die kürzlich gepatchte Schwachstelle wurde jedoch aktiv genutzt, um SmokeLoader zu verbreiten. In aktiven realen Kampagnen gegen die Ukraine nutzen Hacker notably SmokeLoader, ein weit verbreitetes offensiv einsetzbares Werkzeug aus dem Arsenal berüchtigter russisch verlinkter Hackergruppen wie UAC-0006.

Die Schwachstelle wurde wahrscheinlich im Rahmen einer Cyber-Spionage-Kampagne verwendet, die auf ukrainische Staatsorgane und zivile Einrichtungen abzielt und im Einklang mit dem weiteren Russland-Ukraine-Konfliktsteht. Das zugrunde liegende Problem bei CVE-2025-0411 besteht darin, dass der Anbieter vor der gepatchten Version 24.09 nicht korrekt MotW-Schutzmaßnahmen auf Dateien in doppelt verkapselten Archiven angewendet hat. Diese Lücke ermöglicht es Hackern, Archive mit bösartigen Skripten oder ausführbaren Dateien zu erstellen, die MotW-Sicherheitsmaßnahmen umgehen und Windows-Benutzer potenziellen Bedrohungen aussetzen.

Die Veröffentlichung eines funktionalen PoC-Exploits für CVE-2025-0411 hat das Infektionsrisiko erhöht. In der laufenden SmokeLoader-Kampagne verwendete das innere ZIP-Archiv einen Homoglyphen-Angriff, um eine bösartige Datei als .doc zu tarnen. Homoglyphen-Angriffe werden häufig in Phishing- Kampagnen eingesetzt. In der neuesten SmokeLoader-Kampagne fügten russisch affiliierte Hacker eine zusätzliche Täuschungsebene hinzu, um Opfer dazu zu bewegen, CVE-2025-0411 auszunutzen. Durch die Verwendung des kyrillischen Zeichens „Es“ schufen sie ein inneres Archiv, das eine .doc-Datei nachahmt und Benutzer effektiv in die Irre führt, um den Exploit unbewusst auszulösen.

Bemerkenswerterweise könnten einige der betroffenen E-Mail-Konten aus früheren Kampagnen stammen, und neu kompromittierte Konten könnten in zukünftigen Angriffen verwendet werden, wodurch E-Mails legitimer erscheinen und die Wahrscheinlichkeit der Manipulation von Opfern erhöht wird. Eine weitere Beobachtung aus dieser Kampagne ist der Fokus der Gegner auf lokale Staatsorgane, die oft unter Cyberdruck stehen, weniger ausgestattet und anfälliger sind, und somit als Zugangspunkte für Gegner dienen, um in größere Organisationen des öffentlichen Sektors einzudringen.

Als potenzielle CVE-2025-0411-Minderungsmaßnahmen sollten Organisationen die Produktupdates auf Version 24.09 oder neuer umgehend anwenden, eine robuste E-Mail-Sicherheit durchsetzen, um Spear-Phishing zu verhindern, und das Bewusstsein für Cybersicherheit steigern, um Phishing-Versuche einschließlich Homoglyphen-Angriffe rechtzeitig zu erkennen. SOC Prime Plattform für kollektive Cyberabwehr rüstet Sicherheitsteams mit einer unternehmensbereiten, zukunftssicheren Produktsuite aus, um proaktiv gegen neue Bedrohungen, einschließlich in der Wildnis ausgenutzter CVEs, zu verteidigen und fortschrittlichen Organisationen zu helfen, eine robuste Cybersicherheitsstrategie zu übernehmen. e-ready, future-proof product suite to proactively defend against emerging threats, including CVEs exploited in in-the-wild attacks, while helping progressive organizations adopt a robust cybersecurity strategy.