Mitte Januar 2025 tauchte eine neue Fortinet FortiOS-Authentifizierungsumgehungs-Schwachstelle, CVE-2024-55591, als ernsthafte Bedrohung für Tausende von Organisationen auf, die einem Kompromissrisiko ausgesetzt sind. Diese kritische Zero-Day-Schwachstelle setzt FortiGate-Firewall-Geräte einem potenziellen Kompromiss aus und ermöglicht es entfernten Angreifern, Super-Admin-Rechte auf den betroffenen Systemen zu erlangen. Fortinet hat bestätigt, dass die Schwachstelle aktiv in freier Wildbahn ausgenutzt wird, was unverzügliche Maßnahmen erfordert.

Update: Am 28. Januar 2025 hat watchTowr Labs kürzlich einen öffentlichen PoC-Exploit-Code für CVE-2024-55591 veröffentlicht, der jetzt auf GitHub verfügbar ist, zusammen mit den technischen Details in ihrer dedizierten Forschung. Mit Shadowserver, das fast 50.000 betroffene Instanzen online meldet, wird Verteidigern dringend empfohlen, alle Benutzer der anfälligen Versionen zu ermutigen, schnell zu handeln und alle erforderlichen Patches anzuwenden. Erforschen Sie, wie Sie proaktiv CVE-2024-55591 Exploit-Versuche erkennen können, um Cyberangriffe zu übersteuern und die Analyse der Fortinet FortiOS-Authentifizierungsumgehung Schwachstellenanalyse unten zu finden.

Erkennen Sie Fortinet FortiOS-Authentifizierungsumgehung CVE-2024-55591-Ausbeutungsversuche

Die proaktive Erkennung von Schwachstellenausnutzungen bleibt aufgrund des stetigen Anstiegs der identifizierten Schwachstellen eine oberste Priorität in der Cybersicherheit. Angesichts der kritischen Schwere und weit verbreiteten Ausnutzung von CVE-2024-55591 benötigen Sicherheitsexperten eine zuverlässige Quelle für Erkennungsinhalte, um potenzielle Angriffe rechtzeitig zu erkennen.

SOC Prime-Plattform für kollektive Cyberverteidigung adressiert dieses Bedürfnis, indem sie den branchenweit ersten CTI-angereicherten Erkennungsregel-Feed für sowohl neue als auch bestehende Bedrohungen bereitstellt. Unterstützt durch eine umfassende Produktsuite bietet die Plattform fortschrittliche Bedrohungserkennung, KI-gesteuerte Erkennungstechniken und automatisierte Bedrohungsjagd.

Das SOC Prime-Team hat kürzlich eine neue Sigma-Regel veröffentlicht, um CVE-2024-55591-Ausbeutungsversuche zu erkennen. Die Erkennung basiert auf öffentlich zugänglicher Forschung sowie PoC-Code und erfordert Weblogs von einer Front-End-Quelle wie WAF oder einem Reverse-Proxy mit POST-Header-Daten, die gesammelt werden, bevor die Anfragen eines der genannten Produkte erreichen. Die Regel wird mit MITRE ATT&CK® abgeglichen und adressiert die Taktik Initial Access und die entsprechende Technik Exploit Public-Facing Application (T1190).

Drücken Sie den Erkundungsdetektion Knopf unten, um sofort Zugang zu dem gesamten Set an Sigma-Regeln zu erhalten, die die Fortinet FortiOS-Authentifizierungsumgehungsschwachstelle alias CVE-2024-55591-Ausbeutungsversuche adressieren. Die Regeln sind mit dem MITRE ATT&CK-Frameworkabgebildet, angereichert mit umfangreichen Bedrohungsinformationen, und kompatibel mit über 30 SIEM-, EDR- und Data-Lake-Lösungen.

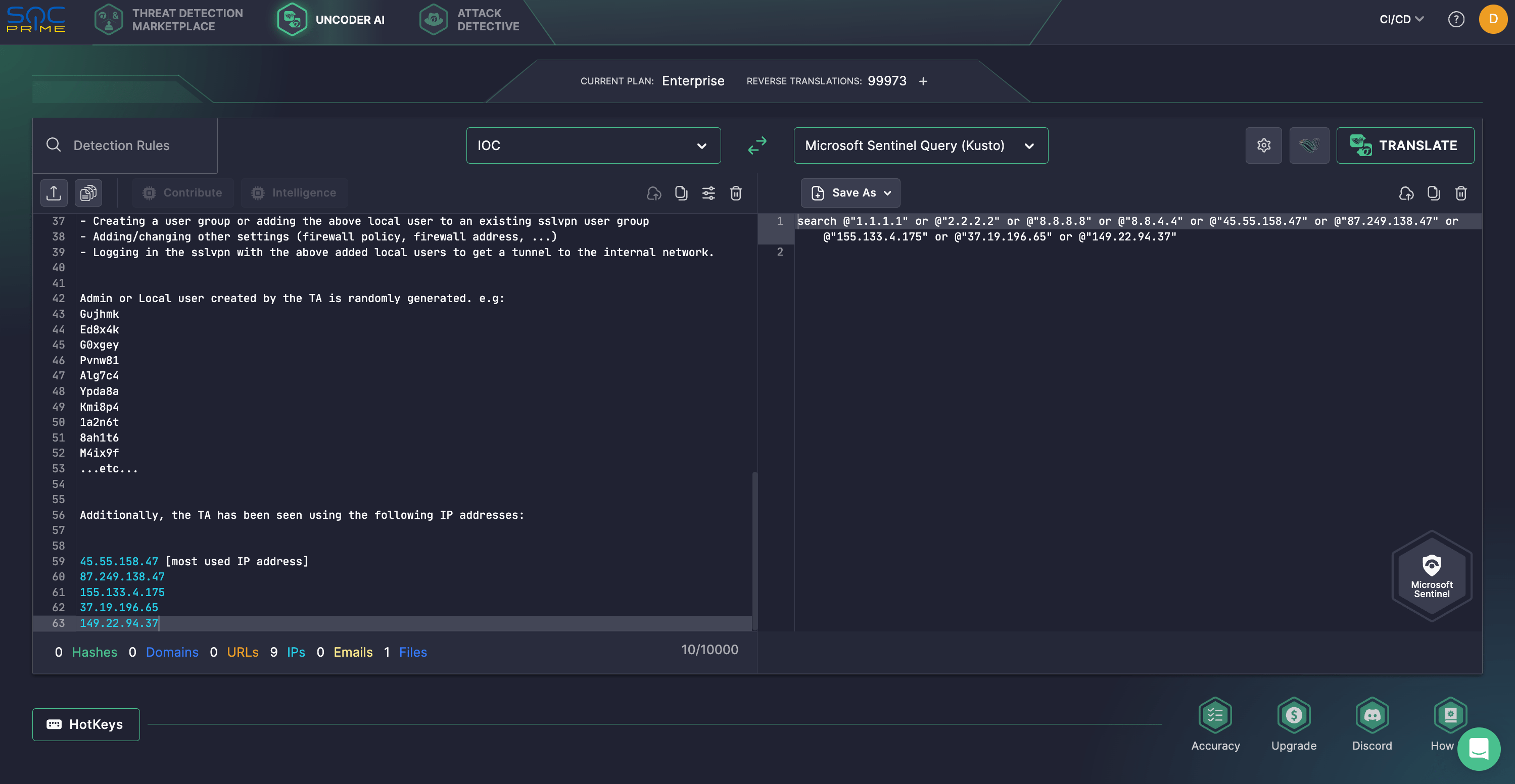

Um die Untersuchung fortzusetzen, können Cyber-Verteidiger nahtlos nach IOCs suchen, die in der Fortinet-Advisory. Vertrauen Sie auf SOC Primes Uncoder AI , um individuelle IOC-basierte Abfragen in wenigen Sekunden zu erstellen und automatisch in Ihrer gewählten SIEM- oder EDR-Umgebung zu arbeiten. Zuvor nur für Unternehmenskunden verfügbar, ist Uncoder AI jetzt für einzelne Forscher zugänglich und bietet seine vollständigen Fähigkeiten. Überprüfen Sie die Details hier.

CVE-2024-55591-Analyse

Am 14. Januar 2025 veröffentlichte Fortinet eine Sicherheitswarnung bezüglich CVE-2024-55591, einer kritischen Authentifizierungsumgehungs-Schwachstelle, die FortiOS-Versionen 7.0.0 bis 7.0.16, FortiProxy-Versionen 7.0.0 bis 7.0.19 und FortiProxy-Versionen 7.2.0 bis 7.2.12 betrifft. Der Fehler ermöglicht es einem nicht authentifizierten, entfernten Angreifer, die Schwachstelle auszunutzen, indem er eine manipulierte Anfrage an das Node.js Websocket-Modul sendet. Wird die Ausnutzung erfolgreich durchgeführt, kann der Angreifer Super-Admin-Rechte auf dem betroffenen Gerät erlangen.

WatchTowr Labs hat kürzlich einen öffentlichen PoC-Exploit für diese kritische Fortinet FortiOS-Authentifizierungsumgehung, CVE-2024-55591, herausgegeben, begleitet von technischen Details in ihrem dedizierten Bericht.

Fortinet hat die Ausbeutung von CVE-2024-55591 in freier Wildbahn bestätigt, wobei Forschungen von Arctic Wolf eine bösartige Kampagne aufdecken, die seit Mitte November 2024 aktiv ist und die Schwachstelle nutzt, um FortiGate-Firewall-Geräte mit Internet-exponierten Verwaltungsoberflächen zu kompromittieren. Laut den Forschern umfasste die Kampagne unautorisierte administrativen Zugriff auf Firewall-Verwaltungsoberflächen, die Erstellung neuer Benutzerkonten, die Nutzung dieser Konten für die SSL-VPN-Authentifizierung und mehrere andere Änderungen an den Gerätekonfigurationen, die Bedrohungsakteuren helfen, einen Pfad zum internen Netzwerk zu etablieren.

Fortinets Advisory empfiehlt Benutzern, die HTTP/HTTPS-Verwaltungsschnittstelle zu deaktivieren oder den Zugriff darauf durch Verwendung von Local-In-Policies einzuschränken, um zu begrenzen, welche IP-Adressen die Schnittstelle erreichen können. Zusätzlich werden Benutzer aufgefordert, auf die folgenden sicheren Versionen zu aktualisieren, wenn möglich: FortiOS 7.0.17 oder höher (für FortiOS 7.0), FortiProxy 7.0.20 oder höher (für FortiProxy 7.0) und FortiProxy 7.2.13 oder höher (für FortiProxy 7.2).

SOC Prime-Plattform für kollektive Cyberverteidigung ermöglicht es Sicherheitsteams, Cyber-Bedrohungen jeder Größe und Komplexität zu überholen, einschließlich CVEs in beliebten Softwareprodukten, auf die sich die meisten Organisationen verlassen, und dabei zu helfen, die Sicherheitsposition risikoorientiert zu optimieren.