Das FBI und die CISA warnen in Zusammenarbeit mit den US- und internationalen Cybersicherheitsbehörden die globale Cyber-Verteidiger-Community vor der umfangreichen Ausnutzung von CVE-2023-42793, einem kritischen JetBrains TeamCity CVE, das potenziell zu RCE auf den anfälligen Instanzen führen könnte. Die damit zusammenhängende Cybersicherheitswarnung AA23-347A schreibt die laufenden Cyberangriffsoperationen dem russischen Auslandsgeheimdienst (SVR) zu, dargestellt von der berüchtigten APT29 Hacker-Kollektiv.

Erkennung von CVE-2023-42793 Exploits

Mit der Welt, die am Rande eines globalen Cyberkriegs steht, suchen Cyber-Verteidiger nach Wegen, die zunehmende Bedrohungsmenge zu bewältigen, indem sie Kräfte bündeln und proaktiv bleiben. Ausgestattet mit der SOC Prime Plattform für kollektive Cyber-Verteidigung können Sicherheitsexperten stets kuratierte Inhalte für aufkommende Bedrohungen erhalten, die mit umfangreichen Metadaten angereichert sind.

Um über SVR-bezogene Angriffe, die die CVE-2023-42793-Schwachstelle in JetBrains TeamCity-Software ausnutzen, auf dem Laufenden zu bleiben, bietet die SOC Prime Plattform ein Set von 18 Erkennungsregeln, die mit Ihrer SIEM-, EDR-, XDR- oder Data-Lake-Lösung kompatibel sind. Alle Regeln sind mit MITRE ATT&CK-Framework abgeglichen und mit detaillierten Metadaten angereichert, einschließlich CTI-Links, Medienreferenzen, Empfehlungen zur Triage usw. Drücken Sie einfach die Explore Detection Schaltflächen unten und gehen Sie zu einem kuratierten Erkennungsstapel über.

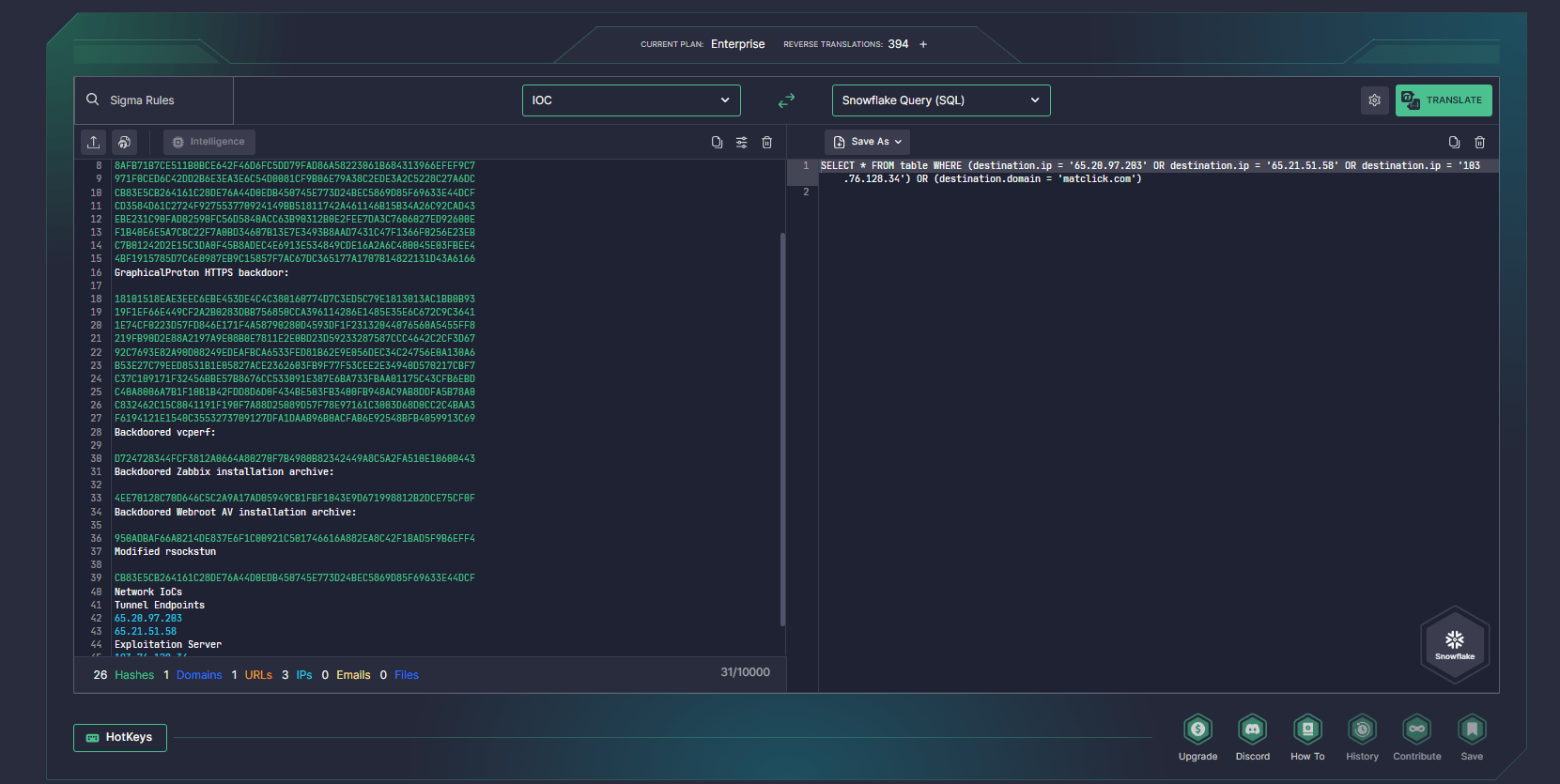

Um Bedrohungsuntersuchungen zu optimieren und die Erkennungsingenieur-Operationen zu verbessern, können Sicherheitsexperten Uncoder AInutzen. Einfach die Forensikdaten aus der entsprechenden Warnung einfügen, den Übersetzen-Button drücken und benutzerdefinierte Suchanfragen erhalten, die in einer ausgewählten Sicherheitslösung ausgeführt werden können.

Eifern Sie danach, zu den Cyber-Verteidigern zu gehören, die zu einer sichereren Zukunft beitragen? Registrieren Sie sich beim SOC Prime Threat Bounty Programm, reichen Sie Ihre eigenen Erkennungsregeln ein, erstellen Sie Ihren zukünftigen CV, vernetzen Sie sich mit Branchenexperten und erhalten Sie regelmäßige Auszahlungen für Ihren Beitrag.

CVE-2023-42793-Analyse: Ausnutzung der JetBrains TeamCity-Schwachstelle im Cybersicherheitsbericht behandelt

Die groß angelegten Cyberangriffe, die von russischen staatlich geförderten Hacker-Kollektiven gestartet werden, nehmen an Umfang und Raffinesse zu als Teil der kollektiven Offensivaktionen gegen die Ukraine und ihre Verbündeten. Am 13. Dezember 2023 gaben FBA, CISA und NSA in Zusammenarbeit mit US- und internationalen Partnern eine neuartige Cybersicherheitswarnung heraus über die laufenden Angriffe, die eine kritische Schwachstelle in JetBrains TeamCity-Servern ausnutzen, die als CVE-2023-42793geführt wird. Das aufgedeckte Sicherheitsproblem ist eine Authentifizierungsumgehungsschwachstelle mit einem CVSS-Score von 9,8 und betrifft Softwareversionen vor 2023.05.4. In der laufenden Kampagne haben CISA und Partner mehrere kompromittierte Unternehmen in den USA, Europa, Asien und Australien entdeckt, mit über 100 kompromittierten TeamCity-Servern.

Die berüchtigte APT29-Gruppe, auch bekannt als die Dukes (aka Cozy Bear, NOBELIUM, oder Midnight Blizzard), die als verdeckte Hacker-Abteilung im Zusammenhang mit dem russischen SVR operiert und in Übereinstimmung mit Moskaus geopolitischen Zielen agiert, ist verbunden mit der laufenden offensiven Kampagne, die auf Server abzielt, die JetBrains TeamCity-Software hosten, seit September 2023.

Seit mindestens 2013 hat die SVR Cyber-Operationen globale Organisationen schweren Bedrohungen ausgesetzt, die darauf abzielen, vertrauliche Daten und proprietäre Informationen zu stehlen sowie ausländische Geheimdienste zu sammeln. Auch Technologiefirmen zählen zu den häufigen Zielen der offensiven Kampagnen des Angreifers.

Bei den neuesten Angriffen auf Netzwerke, die TeamCity-Server hosten, hat es die SVR erneut auf den Technologiebereich abgesehen. Durch die Ausnutzung von CVE-2023-42793 könnte die SVR über kompromittierte Netzwerke, insbesondere solche von Softwareentwicklern, Zugang zu den Opfern erhalten. JetBrains hat Mitte September 2023 einen Patch für diese Sicherheitslücke veröffentlicht, wodurch der Betrieb der SVR auf die Ausnutzung lediglich ungepatchter, internetkonnektierter TeamCity-Server beschränkt ist. Laut der neuesten Warnung hat die SVR ihren Zugang zu Softwareentwicklern noch nicht für Netzwerkkompromisse genutzt und befindet sich wahrscheinlich noch in der Vorbereitungsphase der Angriffe.

Die erfolgreiche Ausnutzung von CVE-2023-42793 führt zur Umgehung der Autorisierung und anschließenden Ausführung beliebigen Codes auf dem anfälligen Server. Bedrohungsakteure wurden auch beim Host-Reconnaissance und Datei-Exfiltration festgestellt, sowie beim Einsatz von geplanten Aufgaben zur Sicherstellung der Persistenz und dem Anwenden eines Sets von Techniken zur Erkennungsevasion. Nach der Etablierung eines sicheren Standbeins und der Untersuchung eines betroffenen TeamCity-Servers konzentrierten sich die Gegner mit der Nutzung einer Kombination aus eingebauten Befehlen und Zusatztools wie einem Portscanner und PowerSploit auf die Netzwerkerkennung. Im Verlauf der beobachteten Kampagne setzten Hacker ein Set aus benutzerdefinierten und quelloffenen Offensiv-Utilities und Backdoors ein, einschließlich GraphicalProton und seiner HTTPS-Variante.

As mögliche CVE-2023-42793-Minderungsmaßnahmen wird JetBrains TeamCity-Kunden empfohlen, ihre Server auf die Softwareversion 2023.05.4 zu aktualisieren. Alternativ kann ein Sicherheits-Patch-Plugin als Workaround genutzt werden für diejenigen Benutzer, die Schwierigkeiten haben, den Server umgehend zu aktualisieren.

Der Anstieg von Cyberangriffen, die mit staatlich geförderten Hackergruppen in Verbindung stehen, wie umfangreiche Kampagnen, die von russischen Offensiv-Einheiten geführt werden, unterstreicht die Dringlichkeit, die Cybersicherheitsverteidigung zu verstärken. Erkunden Sie den Threat Detection Marketplace und erhalten Sie die kuratierte Liste von SOC-Inhalten, um APT-Angriffe jeglicher Skala und Raffinesse zu erkennen.