Etwas mehr als einen Monat nach der Offenlegung einer kritischen Confluence-Zero-Day-Schwachstelle, die als CVE-2023-22515verfolgt wird, taucht eine neuartige Schwachstelle in der Cyber-Bedrohungslandschaft auf, die Atlassian-Produkte betrifft. Gegner richten ihr Augenmerk auf eine kürzlich behobene und äußerst kritische Schwachstelle, bekannt als CVE-2023-22518, in allen Versionen von Confluence Data Center und Confluence Server, die es ihnen ermöglicht, die Authentifizierung zu umgehen. Angreifer missbrauchen den CVE-2023-22518-Exploit, um die Dateien der Zielbenutzer mit Cerber-Ransomware zu verschlüsseln.

Erkennung von CVE-2023-22518-Exploitation-Versuchen

Ein weiterer Tag, ein weiterer kritischer Sicherheitsfehler auf dem Radar. Da CVE-2023-22518 eine hohe Schwerebewertung erhalten hat und alle Confluence-Versionen betrifft, benötigen Cyber-Verteidiger eine zuverlässige Quelle für Erkennungsinhalte, um die Flut von Angriffen in freier Wildbahn zu stoppen, die auf das Sicherheitsproblem im Rampenlicht setzen.

SOC Prime Platform für kollektive Cyber-Verteidigung bietet eine Reihe kuratierter Sigma-Regeln, die für Dutzende von Sicherheitsanalytikplattformen optimiert und mit dem MITRE ATT&CK®-Framework für eine vereinfachte Bedrohungsuntersuchung verknüpft sind.

Um mögliche Ausnutzungsversuche in Windows/Linux-Umgebungen zu identifizieren, nutzen Sie die unten genannten speziellen Inhalte.

Möglicher CVE-2023-22518 (Atlassian Confluence) Exploitation-Versuch [Linux] (via process_creation)

Möglicher CVE-2023-22518 (Atlassian Confluence) Exploitation-Versuch (via webserver)

Bemerkenswert ist, dass die letzte Regel in der Liste (gewidmet der CVE-2022-26134 Exploit-Erkennung und 2022 veröffentlicht) hilft, offensive Aktivitäten im Zusammenhang mit CVE-2023-22518 aufgrund signifikanter Verhaltensüberlappungen für die Linux-Umgebung zu erkennen.

Auch die folgende Regel ermöglicht die Erkennung generischer bösartiger Muster im Zusammenhang mit CVE-2023-26134 Ausnutzung auf Windows-Instanzen:

Mögliche Webserver- oder WebApp-Ausnutzung (via cmdline)

Um die Nachausnutzungstätigkeit in Windows- und Linux-Umgebungen im Zusammenhang mit den jüngsten Angriffen zu untersuchen, sehen Sie sich die Sigma-Regeln unten an:

Fern-Dateikopie über Standardwerkzeuge (via cmdline)

Download oder Upload via Powershell (via cmdline)

Erreichen Sie eine umfassende Liste von SOC-Inhalten, die auf die Erkennung aufkommender CVEs abzielen, indem Sie auf die Erkundung von Erkennungen Schaltfläche klicken. Sicherheitsexperten können tiefgehende Informationen mit ATT&CK-Referenzen und CTI-Links erhalten, sowie handlungsfähige Metadaten, die auf die spezifischen Bedürfnisse ihrer Organisation zugeschnitten sind, für eine optimierte Bedrohungsforschung.

CVE-2023-22518 Analyse

Atlassian hat kürzlich ein Sicherheitsmerkblatt herausgegeben , das Verteidiger vor einer neuartigen unangemessenen Autorisierungsschwachstelle, identifiziert als CVE-2023-22518 warnt, die alle Confluence-Versionen der Data Center und Server-Software betrifft. Am 6. November 2023 fügte Atlassian die Updates hinzu, die die aktive Ausnutzung von CVE-2023-22518 und dessen Verwendung in Ransomware-Angriffen hervorheben. Aufgrund der dramatisch steigenden Risiken im Zusammenhang mit dem aufgedeckten Sicherheitsfehler und des öffentlich verfügbaren PoC-Exploits hat CVE-2023-22518 die höchste kritische Bewertung von 10 auf der CVSS-Skala erhalten. Glücklicherweise hat die Schwachstelle keine Auswirkungen auf Atlassian Cloud-Websites, die über die atlassian.net-Domain erreicht werden.

Der aufgedeckte Sicherheitsfehler ermöglicht einem nicht authentifizierten Angreifer, Confluence zurückzusetzen und ein Konto mit erhöhten Rechten zum Ausführen aller administrativen Aktionen zu erstellen, was zu einer vollständigen Systemkompromittierung führen kann.

Rapid7 beobachtete kürzlich die Ausnutzung von CVE-2023-22518 in einer Reihe von Kundensystemen, einschließlich Versuchen, Cerber-Ransomware auf anfällige Confluence-Server zu implementieren.

Da alle Versionen von Confluence Data Center und Server betroffen sind, empfiehlt Atlassian, den Patch sofort auf die festgelegte LTS-Version oder eine neuere Version anzuwenden, um die Bedrohung zu mindern. Falls Sie Probleme bei der Anwendung des Patches haben, können das Sichern Ihrer potenziell betroffenen Instanz, deren Einschränkung vom externen Netzwerkzugang und das Deaktivieren des Zugriffs auf bestimmte Confluence-Endpunkte als Zwischenlösungen verwendet werden, um Angriffsmöglichkeiten zu reduzieren.

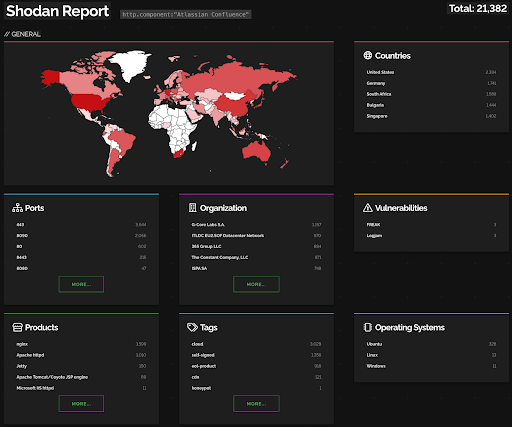

Basierend auf einer kurzen Shodan-Suche sind derzeit rund 20.000+ Confluence-Instanzen im Internet exponiert, es ist jedoch schwer festzustellen, wie viele von ihnen anfällig für CVE-2023-22518-Angriffe sind. Diese Zahl hat sich signifikant erhöht seit der Offenlegung einer anderen Confluence-Schwachstelle, die als CVE-2022-26134 im Jahr 2022 verfolgt wurde.

Die wachsenden Risiken der CVE-2023-22518-Exploitation-Versuche aufgrund der PoC-Entdeckung erfordern eine hohe Reaktionsfähigkeit von den Verteidigern, um die Infrastruktur der Organisation zu schützen. SOС Prime’s Threat Detection Marketplace befähigt Cyber-Verteidiger mit Zugriff auf die neuesten verhaltensbasierten Erkennungsalgorithmen, die mit maßgeschneiderter Intelligenz angereichert sind, um einen Schritt voraus zu bleiben bei Ransomware-Angriffen und auftretenden Bedrohungen jeglichen Umfangs.