Mit den andauernden russischen Cyber-Offensivoperationen, die sich gegen die Ukraine und ihre Verbündeten richten, startet der Aggressor kontinuierlich Cyber-Spionagekampagnen gegen staatliche Stellen und andere Organisationen, die kritische Infrastrukturen repräsentieren. Weniger als eine Woche, nachdem CERT-UA-Forscher vor einem Anstieg an Cyber-Spionageangriffen durch russia-linked Shuckworm groupwarnte, taucht eine weitere berüchtigte Hackergruppe wieder auf der Bildfläche auf.

CERT-UA in Zusammenarbeit mit der Insikt Group von Recorded Future hat kürzlich die laufenden bösartigen Aktivitäten der berüchtigten russischen staatlich gesponserten APT28-Hackergruppe aufgedeckt, die Ähnlichkeiten mit einer Spear-Phishing-Kampagne hatten, die von der Network Traffic Intelligence von Recorded Future aufgedeckt wurde. Die neuesten Offensivoperationen beinhalten eine massive Verbreitung von Spear-Phishing-E-Mails, die sich die Ausnutzung von Schwachstellen zunutze machen. Die waffenfähigen Schwachstellen befinden sich im web-basierten E-Mail-Client Roundcube und werden als CVE-2020-35730, CVE-2021-44026 und CVE-2020-12641 verfolgt.

APT28-Angriffsanalyse, abgedeckt im CERT-UA#6805 Alert

CERT-UA wurde kürzlich über die identifizierte Netzwerkkommunikation zwischen dem Informations- und Kommunikationssystem einer ukrainischen öffentlichen Sektororganisation und der bösartigen Infrastruktur, die mit der APT28-Gruppeverbunden ist, informiert. Die Untersuchung enthüllte Spuren dieser Kommunikation mit bösartigen Akteuren, die bis zum 12. Mai 2023 zurückreichen, jedoch scheiterte die Infektion glücklicherweise.

Forscher der Insikt Group von Recorded Future haben festgestellt, dass die laufenden Operationen von APT28 mit der früheren BlueDelta-Kampagne überlappen, die die Microsoft Outlook Zero-Day-Schwachstelle ausnutzt CVE-2023-23397.

Als Reaktion auf den Vorfall hat das CERT-UA-Team das entsprechende CERT-UA#6805-Hinweis veröffentlicht, das über die Versuche des APT28-Teams informiert, die kritische Infrastruktur der ukrainischen öffentlichen Sektororganisation anzugreifen. Die Forschung enthüllte eine Phishing-E-Mail mit einem Thema im Zusammenhang mit ukrainischen Kriegsnachrichten, die einen Köderartikel enthielt, der als nv.ua Medienquelle zusammen mit einem Roundcube CVE-2020-35730 Schwachstellenausnutzung getarnt war. Darüber hinaus enthielt die Phishing-E-Mail bösartigen JavaScript-Code, der zum Herunterladen und Starten zusätzlicher JavaScript-Dateien bestimmt war, q.js and e.js. Letzterer erstellt den Standardfilter, der darauf abzielt, eingehende E-Mails an die Adresse Dritter weiterzuleiten, und führt die Exfiltration von Daten über die entsprechenden HTTP-POST-Anfragen durch. Die erstgenannte Datei enthält eine weitere Roundcube-Schwachstellenausnutzung, die als CVE-2021-44026 verfolgt wird und Angreifern ermöglicht, Daten aus der Roundcube-Datenbank zu exfiltrieren.

Die Forschung deckte auch einen weiteren JavaScript-Code auf, c.js, der die Roundcube-Schwachstellenausnutzung CVE-2020-12641 beinhaltet. Bei erfolgreicher Schwachstellenausnutzung ermöglicht Letzterer die Ausführung von Remote-Befehlen auf dem E-Mail-Server.

CERT-UA gibt an, dass Hacker ähnliche Phishing-E-Mails an über 40 ukrainische Organisationen gesendet haben, um die Infektion massiv zu verbreiten, während die Insikt Group staatliche Stellen und militärische Einheiten als die Hauptziele dieser Kampagne identifiziert.

Laut der Untersuchung versuchte APT28 die alte Roundcube-Version 1.4.1 zu nutzen, die den Angreifern grünes Licht gab, mehrere Organisationen der Ausnutzungsrisiken von Schwachstellen auszusetzen.

Entdeckung von APT28 (UAC-0001/UAC-0028) Cyberangriffen auf den ukrainischen öffentlichen Sektor

APT28-Gruppe (alias Fancy Bear) hat eine lange Geschichte von Gegnerkampagnen gegen die Ukraine und ihre Unterstützer und nimmt aktiv an dem andauernden Cyberkrieg im Namen der Moskauer Regierung teil. Nach Angaben des Staatlichen Dienstes für spezielle Kommunikation und Informationsschutz der Ukraine (SSSCIP) hat die APT28/UAC-0028-Hackergruppe eine Reihe von Cyberangriffen auf die kritische Infrastruktur der Ukraine im März 2022 durchgeführt. In anderen Cyberangriffen der APT28-Hackergruppe wurden Bedrohungsakteure dabei beobachtet, wie sie europäische Regierungsstellen und militärische Organisationen.

ins Visier nahmen. Im letzten Monat berichten CERT-UA-Forscher von einem Anstieg der APT28-Aktivitäten, die mit Cyber-Esponage und destruktiven Angriffen gegen den ukrainischen öffentlichen Sektor fortfahren. Zum Beispiel bestätigt der CERT-UA#6562-Hinweis dass im April 2023 das Hacker-Kollektiv den Phishing-Angriffsvektor genutzt hat, um täuschende E-Mails massiv an ukrainische staatliche Stellen zu verteilen.

Um die proaktive Erkennung der mit APT28 verbundenen bösartigen Aktivitäten, einschließlich der jüngsten Kampagne, die die Schwachstellen im web-basierten E-Mail-Client Roundcube ausnutzt, sicherzustellen, bietet die SOC Prime Plattform ein Paket von speziellen Sigma-Regeln.

Drücken Sie unten auf den Detections erkunden -Button, um die vollständige Liste der speziellen Sigma-Regeln zu erreichen, die die jüngste APT28-Kampagne erkennen. Alle Regeln sind mit dem MITRE ATT&CK® Framework v12abgestimmt, mit tiefgreifendem Cyberbedrohungskontext angereichert und mit 28 SIEM-, EDR- und XDR-Lösungen kompatibel, um spezielle Sicherheitsanforderungen zu erfüllen. Zudem sind relevante Erkennungsalgorithmen zur Vereinfachung der Inhaltssuche über das „CERT-UA#6805“-Tag basierend auf dem Alarmkennzeichen verfügbar.

Da wir seit über einem Jahrzehnt die Eskalation des anhaltenden globalen Cyberkriegs beobachten, analysiert das SOC Prime-Team, unterstützt durch unser Threat Bounty Program Mitglieder, kontinuierlich die Aktivitäten prominenter APT-Gruppen weltweit, um maßgeschneiderte Erkennungsinhalte zu erstellen und Organisationen dabei zu unterstützen, ihre Cyberabwehr gegen staatlich gesponserte Bedrohungen zu verstärken. Erreichen Sie das vollständige Set an Erkennungsinhalten zu den APT28-Angriffen, indem Sie auf den APT28-Angriffe erkennen -Button klicken.

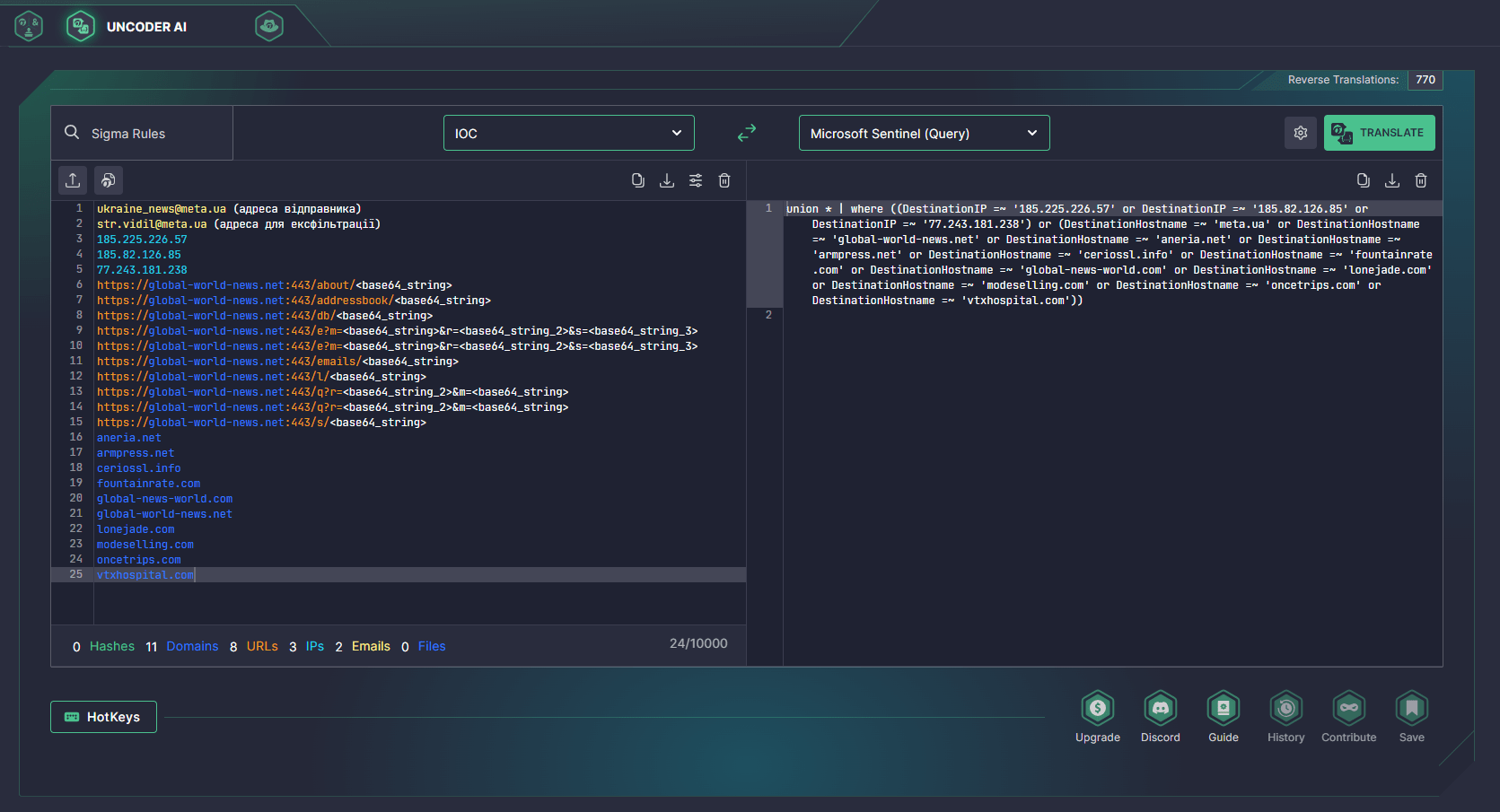

Darüber hinaus können SecOps-Teams ihre Bedrohungsjagdverfahren rationalisieren, indem sie nach Indikatoren für Kompromittierungen suchen, die mit dem neuesten APT28-Angriff in Verbindung stehen, unterstützt durch Uncoder AI. Setzen Sie einfach die von CERT-UA oder einer anderen Quelle bereitgestellten Datei-, Host- oder Netzwerk-IOCs in den Uncoder ein und wählen Sie den Inhaltstyp Ihrer Zielabfrage aus, um nahtlos eine leistungsoptimierte IOC-Abfrage zu erstellen, die in der gewählten Umgebung ausführbereit ist.

Registrieren Sie sich für die SOC Prime Platform , um Ihr SOC mit verhaltensbasierten Sigma-Regeln gegen jede TTP zu unterstützen, die in Angriffen fortgeschrittener persistenter Bedrohungen verwendet wird. Profitieren Sie vom weltweit schnellsten Cybersecurity-Feed, der mit maßgeschneiderten CTI und dem größten Repo von über 10.000 Sigma-Regeln erweitert wurde. Verlassen Sie sich auf die Kraft der erweiterten Intelligenz und kollektiven Cyberverteidigung, um Ihre Bedrohungsjagd und Erkennungsentwicklung voranzutreiben. Verbessern Sie die Sichtbarkeit der Angriffsfläche und identifizieren Sie rechtzeitig blinde Flecken, um Angreifern immer einen Schritt voraus zu sein.