Verteidiger haben CoffeeLoader beobachtet, eine neue, heimtückische Malware, die Sicherheitsvorkehrungen mit fortschrittlichen Umgehungstechniken umgeht und Methoden von Red Teams nutzt, um ihre Effektivität zu steigern. Verbreitet über SmokeLoader, implementiert CoffeeLoader sekundäre Nutzlasten, während es der Erkennung ausweicht, was seine heimlichen Angriffe schwer zu entdecken und abzuwehren macht.

CoffeeLoader erkennen

Mit mehr als 1 Milliarde Malware-Varianten derzeit im Umlauf in der Cyber-Bedrohungsarena und über 300 Malware-Stücken, die täglich erstellt werden, ist es wichtiger denn je, sich vor neuen Bedrohungen zu wappnen. Während sich jedoch die Angriffsflächen erweitern und Infiltrationstaktiken weiterentwickeln, bleibt die frühzeitige Intrusionserkennung eine komplexe Herausforderung.

SOC Prime Plattform bietet das weltweit größte Repository für Erkennungsalgorithmen gegen neue Bedrohungen, angereichert mit Echtzeit-CTI und unterstützt durch fortschrittliche Werkzeuge für Bedrohungserkennung und Jagd. Bleiben Sie auf dem neuesten Stand der jüngsten CoffeeLoader-Angriffe mit einem Set von SIgma-Regeln, die verfügbar sind, indem Sie die Erkennungen erkunden -Taste drücken.

Alle Regeln sind kompatibel mit mehreren SIEM-, EDR- und Data Lake-Lösungen und sind dem MITRE ATT&CK-Framework zugeordnet, um die Bedrohungsuntersuchung zu optimieren. Jede Regel wird zudem mit umfangreichen Metadaten angereichert, darunter CTI Referenzen, Angriffschronologien, Triage-Empfehlungen und mehr.

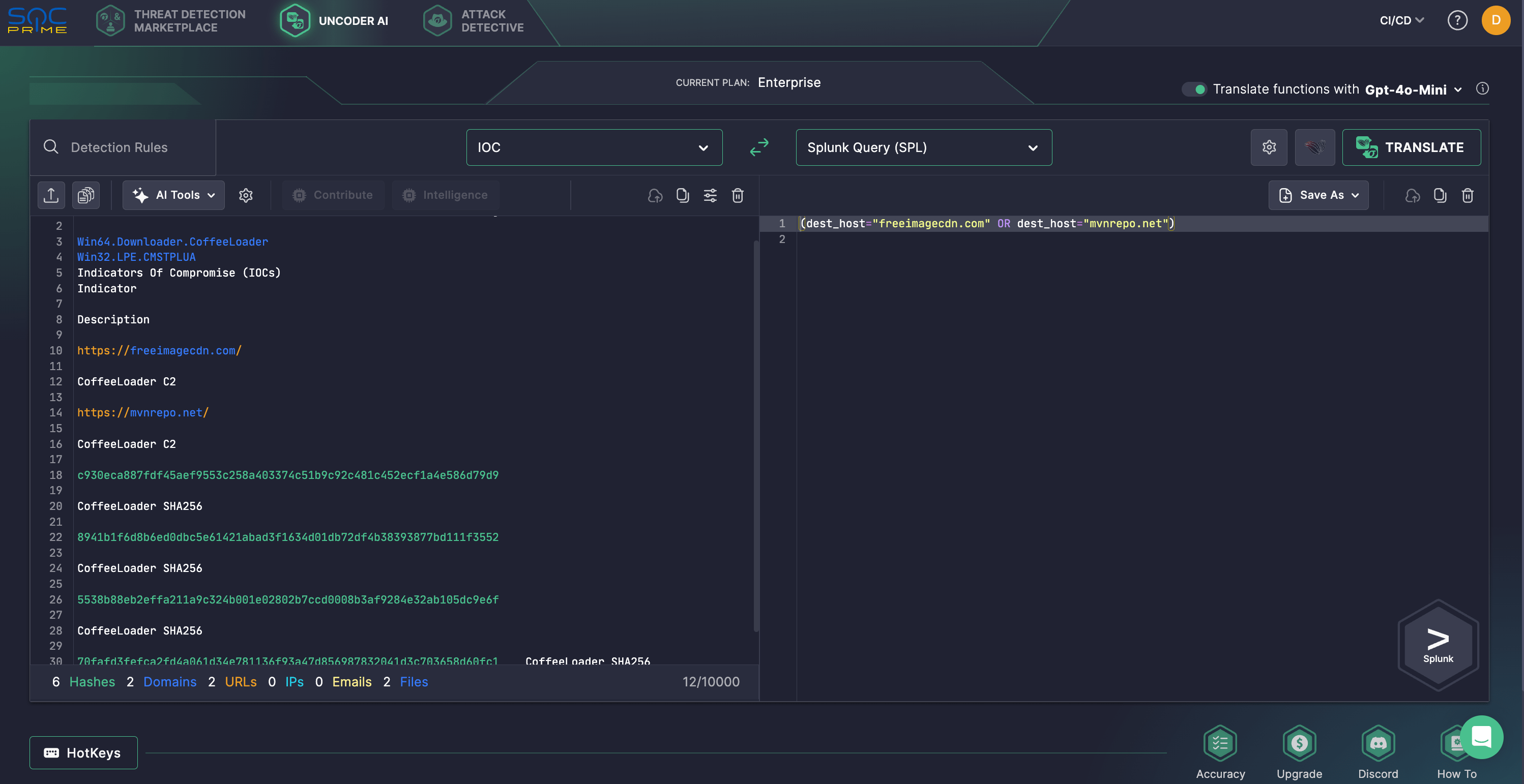

Zusätzlich können Sicherheitsexperten IOCs aus der neuesten Zscaler Forschung zu CoffeeLoader jagen. Mit Uncoder AIkönnen Sicherheitsexperten diese IOCs mühelos parsen und in benutzerdefinierte Abfragen umwandeln, die speziell für die gewählte SIEM- oder EDR-Plattform ausgelegt sind. Uncoder AI fungiert auch als nicht-agentische private KI für bedrohungsorientierte Detection Engineering und stattet Teams mit fortschrittlichen Werkzeugen aus, um Erkennungen spontan zu recherchieren, zu codieren, zu validieren, zu übersetzen und bereitzustellen. Lesen Sie mehr über die Fähigkeiten von Uncoder AI hier.

CoffeeLoader Analyse

Zscaler ThreatLabz Forscher haben einen raffinierten neuen bösartigen Stamm namens CoffeeLoader aufgedeckt, der erstmals um September 2024 entdeckt wurde. Er ist darauf ausgelegt, sekundäre Nutzlasten unauffällig herunterzuladen und auszuführen. CoffeeLoader nutzt fortschrittliche Umgehungstechniken, um Endpunktsicherheitsmaßnahmen zu umgehen.

CoffeeLoader ist ein fortschrittlicher Malware-Loader, der darauf ausgelegt ist, der Erkennung zu entgehen, während er Nutzlasten der zweiten Stufe bereitstellt. Wie die meisten Crimeware-Samples sind auch die von CoffeeLoader verpackt. Während ThreatLabz in der Regel die Details des Entpackens überspringt, fällt CoffeeLoader durch die Verwendung eines einzigartigen GPU-basierten Packers auf, der die Analyse in virtuellen Umgebungen erschwert. Getrackt als Armoury, imitiert dieser Packer das legitime Armoury Crate Dienstprogramm von ASUS.

Nach dem Entpacken führt CoffeeLoader einen Dropper aus, der die Malware installiert. Forscher haben mehrere Dropper-Varianten mit unterschiedlichen Funktionen identifiziert. Eine Version kopiert die verpackte CoffeeLoader DLL in das Temp-Verzeichnis als ArmouryAIOSDK.dll. Wenn es mit Administratorrechten ausgeführt wird, führt es die DLL über rundll32.exeaus. Ohne erhöhte Privilegien versucht es, die UAC mithilfe der CMSTPLUA COM-Schnittstelle zu umgehen. Diese Variante stellt keine Persistenz her und löst API-Funktionen mithilfe eines benutzerdefinierten Hash-Algorithmus auf.

Einige CoffeeLoader-Samples stellen Persistenz über den Windows-Aufgabenplaner her. Ältere Versionen verwenden schtasks.exe, während neuere die ITaskScheduler COM-Schnittstelle nutzen. Der Dropper setzt Datei-Attribute auf schreibgeschützt, versteckt und System und verwendet dann SetEntriesInAclW, um den Benutzerzugriff auf die verpackte CoffeeLoader DLL einzuschränken.

CoffeeLoaders Dropper hält die Persistenz über eine geplante Aufgabe mit einem festcodierten Namen aufrecht. Bei Ausführung mit erhöhten Privilegien wird es beim Benutzeranmelden mit dem höchsten Ausführungslevel ausgeführt; andernfalls läuft es alle 30 Minuten oder alle 10 Minuten in der neuesten Version.

Nach der Installation startet der Dropper den Stager von CoffeeLoader und beendet sich. Das Hauptmodul von CoffeeLoader löst API-Adressen mithilfe des DJB2-Hash-Algorithmus auf und setzt mehrere Umgehungstaktiken ein, darunter Call-Stack-Spoofing (inspiriert von BokuLoader), Schlafverschleierung und Windows-Fasern, um EDR-Überwachungen zu umgehen.

Für die C2-Kommunikation verwendet CoffeeLoader HTTPS mit festcodierten Servern. Wenn die primären C2-Kanäle fehlschlagen, setzt es einen Domain-Generierungsalgorithmus ein und verwendet Zertifikat-Pinning für die Sicherheit.

Der Loader wird über SmokeLoader verbreitet, wobei beide Malware-Familien ähnliche Verhaltensweisen aufweisen. Forscher enthüllten eine Reihe markanter Ähnlichkeiten zwischen CoffeeLoader und SmokeLoader, letzterer häufig verwendet in Phishing-Kampagnen gegen die Ukraine im Zusammenhang mit der UAC-0006-Aktivität. Diese geteilten Fähigkeiten umfassen die Nutzung eines Stagers, um ein Hauptmodul in einen anderen Prozess zu injizieren, die Bot-ID-Erzeugung basierend auf Systemkennungen und die Erstellung von Mutexe, die mit der Bot-ID verknüpft sind. Beide lösen Importe durch Hash, verlassen sich auf eine globale Struktur für interne Variablen und API-Funktionszeiger und verschlüsseln den Netzwerkverkehr mithilfe festcodierter RC4-Schlüssel. Zusätzlich nutzen beide Malware-Familien intensiv low-level Windows-APIs, setzen Datei-Attribute auf System und versteckt und halten die Persistenz über geplante Aufgaben aufrecht.

Bemerkenswerterweise wurde Ende 2024 eine neue Version von SmokeLoader berichtet, die viele, aber nicht alle beworbenen EDR und AV-Umgehungsfunktionen mit CoffeeLoader teilt. Es bleibt jedoch unklar, ob CoffeeLoader sein Nachfolger ist oder ob die Ähnlichkeiten zufällig sind.

Da sich CoffeeLoader in der Cyber-Bedrohungslandschaft mit fortschrittlichen Funktionen hervortut, um AVs, EDRs und Sandkästen zu umgehen, während es innovative Red-Team-Techniken einsetzt, um seine offensive Fähigkeiten zu steigern, suchen vorausschauende Organisationen nach neuen Wegen, um die Verteidigung gegen potenzielle Einbrüche zu stärken. SOC Prime Plattform stattet Sicherheitsteams mit hochmodernen, unternehmensfähigen Lösungen aus, die von KI, umsetzbaren Bedrohungsinformationen und kollektiver Branchenexpertise unterstützt werden, um Organisationen dabei zu helfen, die Angriffsfläche zu reduzieren und gegen Bedrohungen jeder Komplexitätsstufe zu bestehen.