Verteidiger beobachten eine zunehmende Anzahl von Cyberangriffen, die mit von China unterstützten APT Gruppen in Verbindung stehen, die sich hauptsächlich auf die Informationsbeschaffung konzentrieren. Im September 2024 zielte eine China-assoziierte APT-Gruppe mit dem Namen Earth Baxia auf eine staatliche Behörde in Taiwan und möglicherweise auf andere Nationen innerhalb der APAC-Region ab. Eine kürzlich entdeckte Cyber-Spionage-Kampagne zielt seit mindestens Oktober 2023 auf hochrangige Organisationen in Südostasien ab, wobei vermutet wird, dass China-verbundene Hacker für die Angriffe verantwortlich sind.

Angriffserkennung gegen hochrangige Organisationen in Südostasien durch chinesische Akteure

Im Jahr 2024 wurden APT-Gruppen aus China als eine der führenden globalen Cyberbedrohungen neben Nordkorea, Russland und Iran eingestuft, was gestiegene offensiven Fähigkeiten zeigt und erhebliche Herausforderungen für das Cybersicherheitsumfeld darstellt. Um aufkommende Bedrohungen zu übertreffen und potenzielle Angriffe durch chinesische Akteure rechtzeitig zu erkennen, stattet die SOC Prime Plattform für kollektive Cyberabwehr Verteidiger mit relevanten, CTI-angereicherten Erkennungen aus, die durch eine vollständige Produktsuite für fortgeschrittene Bedrohungserkennung und Jagd unterstützt werden.

Klicken Sie einfach auf den Explore Detections Button unten und tauchen Sie sofort in ein kuratiertes Sigma-Regelpaket ein, das die neuesten Angriffe gegen Südostasien durch chinesische APT-Akteure anspricht. Alle Regeln sind dem MITRE ATT&CK-Framework zugeordnet, mit umfangreichen Metadaten angereichert und kompatibel mit über 30 SIEM-, EDR- und Data-Lake-Lösungen zur Vereinfachung der Bedrohungsuntersuchung.

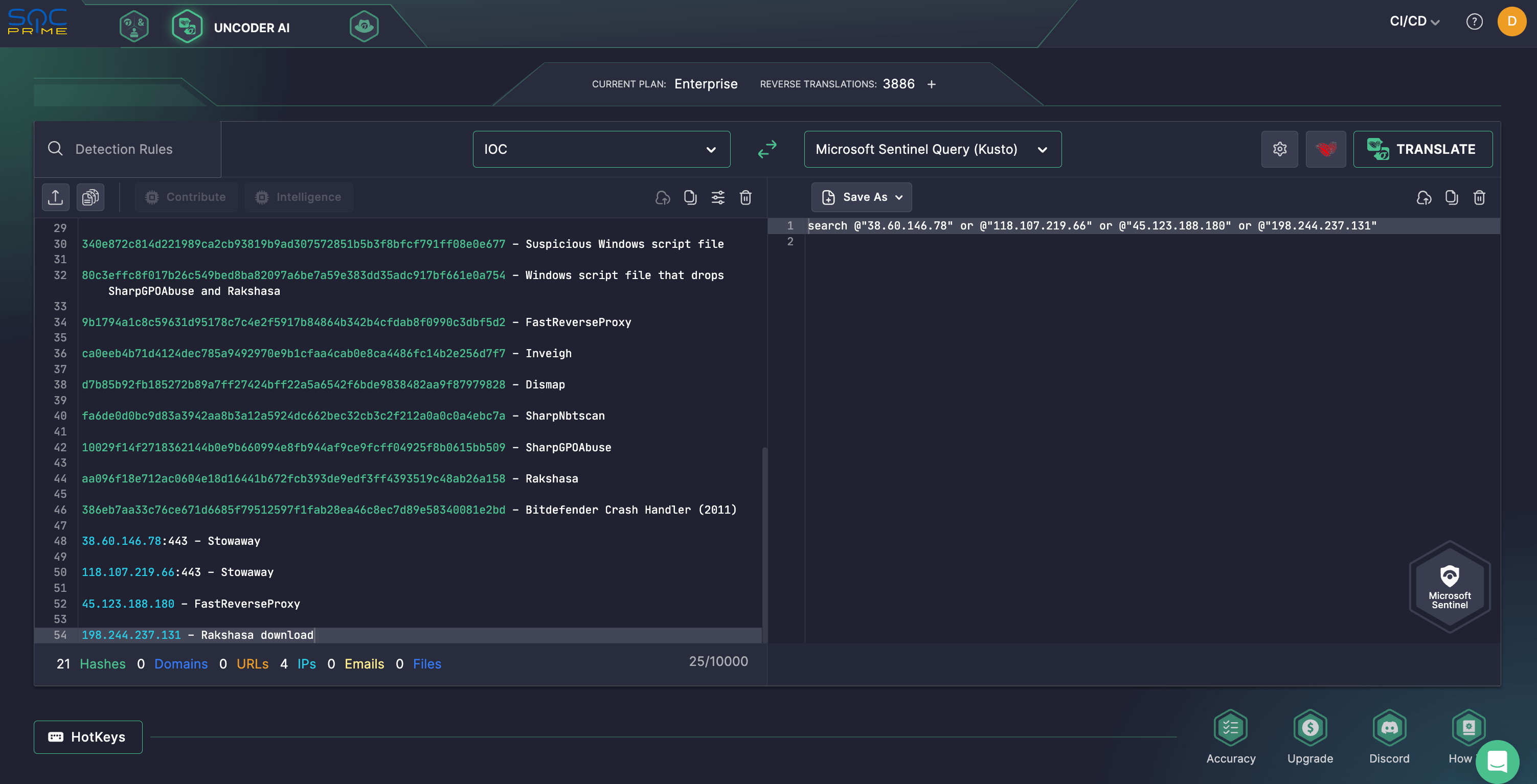

Sicherheitsingenieure können auch Uncoder AI nutzen, um nahtlos IOC zu verpacken und eine retrospektive Analyse der TTPs von Gegnern durchzuführen. Konvertieren Sie IOCs aus der entsprechenden Forschung von Symantec sofort in angepasste Abfragen, die mit verschiedenen SIEM-, EDR- und Data-Lake-Sprachen kompatibel sind.

Analyse des Cyber-Spionage-Angriffs wahrscheinlich verbunden mit China-basierten Gegnern

Laut jüngster Forschung des Symantec Threat Hunter Teamszielt die neu entdeckte Cyber-Spionage-Kampagne auf Organisationen über mehrere Branchen hinweg, darunter Regierungsministerien in zwei Ländern, eine Flugsicherungsorganisation, ein Telekommunikationsunternehmen und ein Medienunternehmen.

Die neu entdeckte Kampagne, die seit mindestens Oktober 2023 aktiv ist, zielt hauptsächlich darauf ab, Informationen zu sammeln. Angreifer verlassen sich auf eine Mischung aus Open-Source- und living-off-the-land-Tools in der laufenden Kampagne. Sie haben eine breite Palette von TTPs eingesetzt, mit leichten Variationen zwischen den verschiedenen Zielorganisationen. Die geografische Lage der Opfer und die Verwendung von Tools, die zuvor mit China-basierten APT-Gruppen in Verbindung gebracht wurden, deuten jedoch darauf hin, dass diese Angriffe wahrscheinlich mit den bösartigen Aktivitäten chinesischer Akteure in Verbindung stehen. Besonders wurde das Proxy-Tool Rakshasa und eine legitime Anwendungsdatei für DLL-Sideloading mit der chinesischen APT-Gruppe bekannt als Earth Baku (auch bekannt als APT41 oder Brass Typhoon) in Verbindung gebracht. Andere assoziierte Hacker-Kollektive umfassen Fireant (auch bekannt als Mustang Panda, APT31, Stately Taurus), Budworm (auch bekannt als APT27, Emissary Panda, Lucky Mouse) und weitere.

Gegner verwenden ein Fernzugriffstool, das Impacket nutzt, um Befehle über WMI auszuführen. Anschließend setzen sie Keylogger, Passwort-Sammler und Reverse-Proxy-Tools wie Rakshasa, Stowaway oder ReverseSSH ein, um sich dauerhaft Zugang zu ihrer Infrastruktur zu verschaffen. Darüber hinaus installieren die Angreifer angepasste DLL-Dateien, die als Authentifizierungsfilter agieren und es ihnen ermöglichen, Anmeldeinformationen abzufangen. Forscher beobachteten auch den Einsatz von PlugX (auch bekannt als Korplug), ein Tool, das häufig von verschiedenen chinesischen Hacker-Kollektiven genutzt wird, wie Earth Preta APT.

In einer der angegriffenen Organisationen blieben die Angreifer mindestens drei Monate lang, von Juni bis August 2024, aktiv und konzentrierten sich hauptsächlich auf die Informationsbeschaffung, das Sammeln und wahrscheinlich Exfiltrieren wertvoller Daten. Während dieser Fall eine spezifische Methode demonstriert, basierten andere Angriffe auf zusätzlichen TTPs, einschließlich DLL-Sideloading, und dem Einsatz von Tools wie Rakshasa und SharpGPOAbuse, um offensive Ziele zu erreichen. Forscher stellten fest, dass die Gegner lange Zeit unauffälligen Zugang zu den kompromittierten Netzwerken aufrechterhielten, was ihnen ermöglichte, Passwörter zu sammeln und Schlüsselnetzwerke zu kartieren. Die gestohlenen Daten wurden dann in passwortgeschützte Archive mit WinRAR komprimiert und auf Cloud-Speicherplattformen wie File.io hochgeladen.

Symantec veröffentlichte das entsprechende Schutzbulletin um Organisationen dabei zu helfen, die Risiken der anhaltenden bösartigen Aktivitäten zu mindern, die wahrscheinlich mit chinesischen Akteuren in Verbindung stehen. Die SOC Prime Plattform für kollektive Cyberabwehr ermöglicht es Sicherheitsteams, Cyber-Bedrohungen mit innovativen Lösungen zu übertreffen, um die Bedrohungserkennung zu verbessern, die Erkennungstechnik zu erhöhen und die Bedrohungsjagd zu automatisieren, während eine robuste Cybersicherheitsstrategie aufgebaut wird.