Seit mindestens 2022 führt das als UAC-0024 verfolgte Hackerkollektiv eine Reihe offensiver Operationen gegen die ukrainischen Verteidigungskräfte durch. Die Cyber-Spionageaktivität der Gruppe konzentriert sich hauptsächlich auf das Sammeln von Informationen unter Nutzung der Malware CAPIBAR. Basierend auf den TTPs der Angreifer und dem aufgedeckten Einsatz einer anderen Malware namens Kazuar kann die feindliche Aktivität mit der berüchtigten Turla APT Gruppe in Verbindung gebracht werden, die von den russischen Sicherheitsdiensten unterstützt wird.

Turla APT aka UAC-0024 Angriffsbeschreibung

CERT-UA-Forscher haben kürzlich eine Warnung herausgegeben die einen Überblick über die laufenden Cyber-Spionageoperationen der UAC-0024-Hacker oder Turla APT. Die mit Russland verbundene Gruppe, die im Mai 2023 hinter einer langfristigen Kampagne gegen NATO-Länderbeobachtet wurde, ist auch unter den Namen Iron Hunter, Krypton oder Secret Blizzard bekannt und wird alternativ von CERT-UA als UAC-0003 verfolgt. Sie nutzt hauptsächlich die Phishing-Angriffe mit dem öffentlichen Sektor, diplomatischen und militärischen Organisationen als primäre Ziele.

Seit mehr als einem Jahr führt die berüchtigte, von Russland unterstützte Hackergruppe gezielte Cyber-Spionageangriffe gegen die Ukraine und ihre Alliierten durch, bei denen sie die CAPIBAR-Malware, auch bekannt als DeliveryCheck oder GAMEDAY, missbraucht. Diese bösartige Software nutzt die XSLT-Sprache und COM-Kapern und kann auf dem kompromittierten MS Exchange-Server als MOF-Datei über ein spezifisches PowerShell-Utility installiert werden, das es den Angreifern ermöglicht, einen legitimen Server in ein Werkzeug für die Fernverwaltung von Malware zu verwandeln.

In der anfänglichen Angriffsphase verteilen UAC-0024-Hacker massenhaft E-Mails, die Anhänge mit einer Datei und Makro enthalten, um potenzielle Opfer zu verleiten, sie zu öffnen. Das Öffnen eines legitimen Makros, das eine Reihe von Codeausschnitten enthält, die PowerShell starten, löst eine Infektionskette auf den Zielsystemen aus. Dadurch können Hacker den KAZUAR-Backdoor ablegen, der in der Lage ist, dutzende bösartige Funktionen auszuführen, einschließlich des Startens von JavaScript-Code über ChakraCore, dem Sammeln von Ereignisprotokollen aus dem Betriebssystem-Registry, Credential-Diebstahl (wie das Stehlen von Benutzerpasswörtern, Cookies, Lesezeichen und anderen sensiblen Daten) oder dem Stehlen von Datenbanken und Softwarekonfigurationsdateien. Auch können Bedrohungsakteure das Open-Source-Dateiverwaltungsbefehlstool Rclone ausnutzen, um Daten von kompromittierten Computern zu exfiltrieren.

Erkennung von UAC-0024-Angriffen gegen die Ukraine, abgedeckt in der CERT-UA#6981 Warnung

Die anhaltenden Angriffe durch mit Russland verbundene Bedrohungsakteure, die als Turla APT oder UAC-0024 verfolgt werden, stehen seit über einem Jahr im Mittelpunkt der Cyberbedrohungslandschaft und erregen die volle Aufmerksamkeit der Cyberverteidiger. Fortschrittliche Organisationen, die sich bemühen, eine proaktive Cyberabwehr gegen aufkommende, von Russland unterstützte Bedrohungen zu implementieren, können tausende relevante Sigma-Regeln nutzen, einschließlich eines kuratierten Inhaltsstapels zur Erkennung von UAC-0024-Angriffen.

Durch Klicken auf den Entdecken Sie Erkennungen Button können Teams die gesamte Sammlung dedizierter Sigma-Regeln erreichen, die mit „CERT-UA#6981“, „UAC-0024“ oder „UAC-0003“ entsprechend der relevanten CERT-UA-Benachrichtigung und den entsprechenden Gruppenidentifikatoren gekennzeichnet sind. Die Erkennungsregeln und Jagdabfragen sind anwendbar auf dutzende Sicherheitsanalyseplattformen und Data-Lake-Lösungen, ergänzt durch maßgeschneiderte Intelligenz, und können sofort in Ihrer Umgebung bereitgestellt werden.

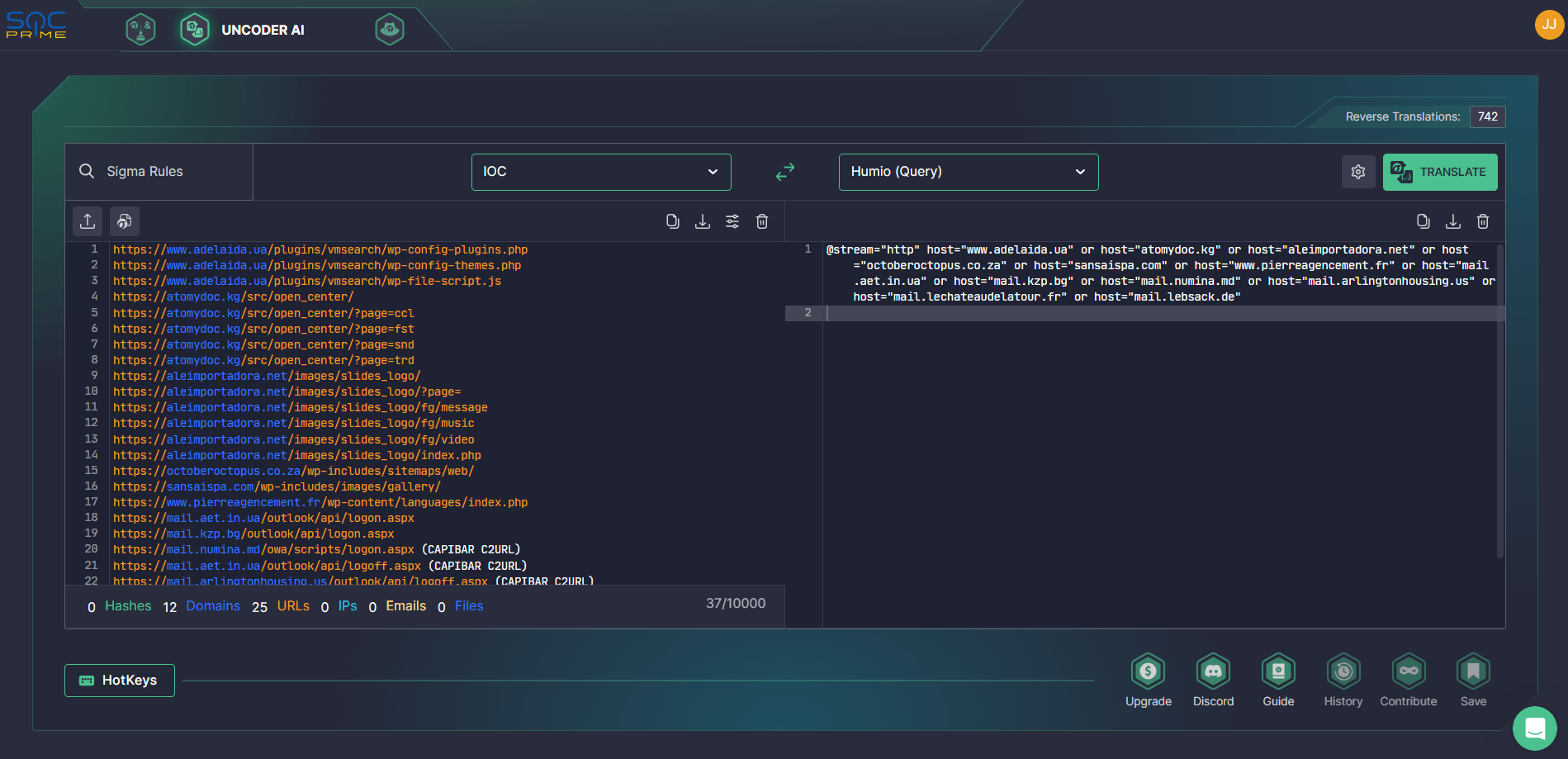

CERT-UA bietet auch eine Liste relevanter Datei- und Hostindikatoren für Kompromittierungen im CERT-UA#6981 Warnung die es Sicherheitstechnikern ermöglicht, effektiv nach Turla-bezogenen Bedrohungen zu suchen. Unterstützt durch SOC Prime’s Uncoder AI, kann die Jagd auf IOCs mit sofort generierten IOC-Abfragen, die auf Ihre Sicherheitsbedürfnisse zugeschnitten sind, helfen, die Bedrohungsuntersuchung zu beschleunigen.

MITRE ATT&CK®-Kontext

Alle oben genannten Sigma-Regeln zur Erkennung von UAC-0024-Angriffen sind auf den MITRE ATT&CK-Rahmen v12 abgestimmt, der die entsprechenden Taktiken und Techniken adressiert. Erkunden Sie die Tabelle unten, um Einblicke in den tiefgehenden Cyberbedrohungskontext hinter verwandten, mit Russland verknüpften Cyber-Spionageoperationen zu gewinnen und Bedrohungen jeder Größenordnung rechtzeitig zu beheben.

Tactics | Techniques | Sigma Rule |

Defense Evasion | Obfuscated Files or Information (T1027) | |

Execution | Command and Scripting Interpreter (T1059) | |

Scheduled Task/Job (T1053) | ||

Command and Control | Ingress Tool Transfer (T1105) | |

Exfiltration | Exfiltration Over Web Service (T1567) | |

Persistence | Event Triggered Execution (T1546) |