Ransomware-as-a-Service (RaaS), beworben in Dark-Web-Foren und auf beliebten Messaging-Plattformen wie Telegram, ist ein wachsendes Cybercrime-Modell, bei dem Entwickler Ransomware und Infrastruktur an Affiliates im Rahmen von Abonnements oder Gewinnbeteiligungen vermieten. Eine neu entdeckte Ransomware-Variante namens BQTLOCK ist seit Mitte des Sommers 2025 aktiv, wird über ein vollständiges RaaS-Modell verteilt und setzt in ihren Kampagnen auf mehrere Anti-Analyse-Techniken, um Erkennung und forensische Untersuchung zu erschweren.

BQTLOCK-Ransomware-Angriffe erkennen

Ransomware entwickelt sich weiter in Bezug auf Raffinesse und Wirkung, wobei sowohl neue Varianten als auch überarbeitete ältere Stämme auftauchen. Ein Beispiel ist die relativ neue Crypto24-Ransomware-Gruppe, die große Organisationen in den USA, Europa und Asien angreift.

Der DBIR 2025 von Verizon zeigt Ransomware in 44 % der Vorfälle, gegenüber 32 % im Vorjahr. Ein zentraler Treiber ist RaaS, das die Notwendigkeit von Programmierkenntnissen eliminiert und selbst unerfahrenen Angreifern ermöglicht, vorgefertigte Ransomware ähnlich einem Streaming-Dienst zu abonnieren. Mit dem Auftreten der neuen BQTLOCK-Ransomware-Variante, die als RaaS betrieben wird und fortgeschrittene Umgehungstechniken nutzt, sollten Organisationen ihre proaktiven Abwehrmaßnahmen verstärken, um Ransomware-Angriffe frühzeitig abzuwehren.

Registrieren Sie sich auf der SOC Prime Platform, um die Cybersicherheits-Strategie Ihrer Organisation zukunftssicher zu gestalten – mit führender Expertise und KI-gestütztem Schutz auf Enterprise-Niveau. Die Plattform stellt Sicherheitsteams KI-native Threat Intelligence und kuratierte Detection-Algorithmen bereit, unterstützt durch eine vollständige Produktsuite für KI-gestützte Detection Engineering, automatisierte Threat Hunting und erweiterte Angriffserkennung. Klicken Sie auf Erkennungen Erkunden, um eine Sammlung kontextangereicherter Detection-Regeln für BQTLOCK-bezogene Ransomware-Aktivitäten aufzurufen.

Alle Detection-Regeln können in verschiedenen SIEM-, EDR- und Data-Lake-Lösungen angewendet werden und sind mit MITRE ATT&CK® abgeglichen. Jede Regel ist mit umfangreichen Metadaten angereichert, darunter CTI-Referenzen, Angriffstimeline, Triage-Empfehlungen und weiterem Kontext.

Sicherheitsingenieure können zudem vom umfassenden Satz globaler Ransomware-Detection-Regeln profitieren, indem sie das Tag “Ransomware” nutzen.

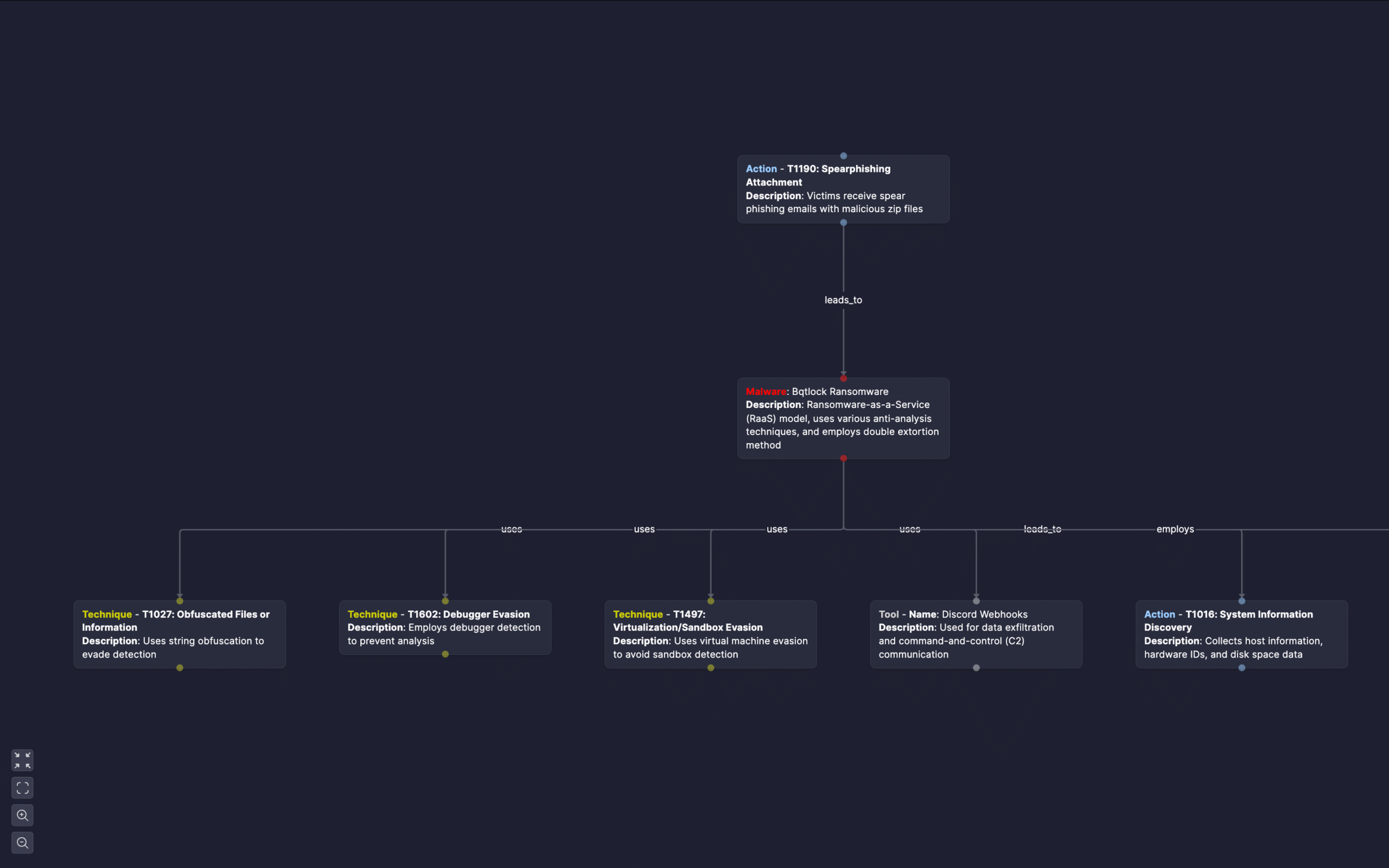

Darüber hinaus können Teams auf Uncoder AI zurückgreifen, das in der neuesten Version der SOC Prime Platform mit erweiterten Funktionen eingeführt wurde. Es bietet nun die AI-Chat-Bot-Schnittstelle und MCP-Tools, um Sicherheitsteams bei End-to-End-Detection-Tasks zu unterstützen – mit KI als Co-Pilot. Beispielsweise können Analysten mit Uncoder AI sofort Attack Flows visualisieren oder nach IOCs basierend auf der K7 Security Labs-Analyse zu BQTLOCK-RaaS-Operationen suchen.

Analyse der BQTLOCK-Ransomware

Die neu aufgetauchte BQTLOCK-Ransomware, die im Rahmen eines RaaS-Modells betrieben wird, wurde mit ZerodayX in Verbindung gebracht, dem mutmaßlichen Anführer der pro-palästinensischen Hacktivistengruppe Liwaa Mohammed, und soll auch mit dem berüchtigten Saudi-Games-Datenleck in Verbindung stehen. Seit Mitte Juli 2025 hat sich BQTLOCK zu einer weiterentwickelten Variante mit einer Reihe von Anti-Analyse-Techniken entwickelt.

Laut der neuesten Analyse des K7 Security Labs nutzt BQTLOCK ein gestaffeltes RaaS-Abonnementmodell (Starter, Professional, Enterprise) mit anpassbaren Funktionen wie Anpassung der Lösegeldnotiz, Wallpaper-Änderungen, Dateierweiterungen und konfigurierbaren Anti-Analyse-Optionen wie String-Obfuskation, Debugger-Erkennung und VM-Evasion.

Verteilt in einem ZIP-Archiv mit einer ausführbaren Datei namens Update.exe verschlüsselt die Ransomware lokale Dateien aller Typen, hängt die Erweiterung .bqtlock an und legt eine Lösegeldnotiz ab. Zusätzlich exfiltriert sie sensible Daten über Discord-Webhooks für C2. Nach der Ausführung führt sie Systemaufklärung durch, sammelt Hostnamen, IPs, Hardwaredetails und Speicherplatzinformationen, bevor Persistenz hergestellt und die Verschlüsselung gestartet wird.

Alle Transaktionen erfolgen in Monero (XMR). Die Lösegeldnotiz folgt dem Double-Extortion-Modell: Opfer haben 48 Stunden Zeit, über Telegram oder X Kontakt aufzunehmen, mit Forderungen von bis zu 40 Monero (XMR), was etwa 10.000 US-Dollar entspricht. Bei Nichtbefolgung verdoppelt sich die Forderung, und nach 7 Tagen werden die Entschlüsselungsschlüssel zerstört und die gestohlenen Daten veröffentlicht oder verkauft.

ZerodayX bewirbt BQTLOCK als FUD (Fully Undetectable) Ransomware, angeblich unsichtbar für Antivirenlösungen. Die verteilte Probe war jedoch eine beschädigte ISO-Datei, die nur einmal bei VirusTotal eingereicht wurde – mit Ursprung im Libanon –, was darauf hindeutet, dass sie wahrscheinlich vom Entwickler selbst oder einem engen Vertrauten hochgeladen wurde. Diese Indikatoren werfen Zweifel an den FUD-Behauptungen auf und deuten auf Übertreibung oder irreführende Werbung hin.

BQTLOCK eskaliert Privilegien, indem es SeDebugPrivilege aktiviert und Process Hollowing auf explorer.exe anwendet, um bösartigen Code in legitimen Prozessen zu verstecken. Für Persistenz erstellt es eine geplante Aufgabe und fügt ein verstecktes Admin-Konto hinzu. Die neueste Variante nutzt zudem UAC-Umgehungen über CMSTP.exe, fodhelper.exe und eventvwr.exe, wodurch eine stille Rechteerhöhung ohne Benutzeraufforderung möglich wird.

Die Entwickler von BQTLOCK kündigten Version 4 als letzte Aktualisierung nach vier schnellen Releases an, was Zweifel an einem echten Stopp oder einem möglichen Rebranding aufwirft. Nach der Sperrung ihres Telegram-Kanals boten sie drei Tage kostenlosen Zugang an und veröffentlichten BAQIYAT.osint, ein kostenpflichtiges Tool für die Suche in gestohlenen Daten. Eine neuere Variante, die am 5. August 2025 entdeckt wurde, zeigt die kontinuierliche Weiterentwicklung und beinhaltet erweiterte Funktionen zum Diebstahl von Zugangsdaten aus Browsern wie Chrome, Firefox, Edge, Opera und Brave – was die Bedrohung für potenziell betroffene Organisationen weiter verschärft.

Angesichts der zunehmenden Risiken von Ransomware-Angriffen und des Aufkommens neuer RaaS-Operatoren, die auf fortgeschrittene Angriffstechniken setzen, ist eine extrem schnelle Reaktionsfähigkeit von Verteidigern oberste Priorität. SOC Prime kuratiert eine vollständige Produktsuite, unterstützt durch KI, Automatisierung und Echtzeit-Threat Intelligence, um globalen Organisationen beim Ausbau ihrer Verteidigungsfähigkeit zu helfen.