Der Verizon Data Breach Investigations Report 2025 (DBIR) zeigt, dass Ransomware weiterhin eine dominierende Bedrohung darstellt: Sie wurde in 44 % der Sicherheitsverletzungen festgestellt, im Vergleich zu 32 % im Vorjahr. Mit durchschnittlichen Lösegeldzahlungen von 2 Millionen US-Dollar im Jahr 2024 bleibt Ransomware wirtschaftlich äußerst lukrativ. Dadurch steigt die Anzahl an Cyberkriminellen, die Ransomware einsetzen, was zur Entstehung aggressiver neuer Varianten wie BERT führt, die sowohl Windows- als auch Linux-Systeme angreifen. Bestätigte Opfer befinden sich in Asien, Europa und den USA – am stärksten betroffen sind das Gesundheitswesen, die Technologiebranche und Veranstaltungsdienstleister.

Erkennung von BERT-Ransomware-Angriffen

Laut Cybersecurity Ventures wird bis 2031 alle zwei Sekunden ein Ransomware-Angriff erwartet – ein klares Zeichen für die Notwendigkeit proaktiver Bedrohungserkennung und Verteidigung. Moderne Ransomware-Kampagnen entwickeln sich ständig weiter, kombinieren ausgeklügelte Ausweichtechniken mit gezielten Angriffen und umgehen so traditionelle Sicherheitsmaßnahmen. Eine der relevantesten neuen Bedrohungen ist BERT – ein plattformübergreifender Ransomware-Stamm mit wachsender globaler Präsenz, der Geschäftsprozesse in zahlreichen Branchen stört.

Registrieren Sie sich auf der SOC Prime-Plattform, um potenzielle Angriffe auf Ihre Organisation frühzeitig zu erkennen. Die Plattform bietet ein exklusives Set an Sigma-Regeln zur Erkennung von BERT-Angriffen. Klicken Sie auf den Button Erkennungen Anzeigen, um auf diese Regeln zuzugreifen – ergänzt durch verwertbare Threat Intelligence und unterstützt durch eine umfassende Suite für erweiterte Erkennung und Threat Hunting.

Alle auf der SOC Prime-Plattform verfügbaren Regeln sind mit verschiedenen SIEM-, EDR- und Data-Lake-Lösungen kompatibel und dem MITRE ATT&CK® Framework zugeordnet. Jede Regel enthält zudem ausführliche Metadaten, Threat Intelligence-Verweise, Angriffschronologien, Triage-Empfehlungen und mehr.

Optional können Verteidiger das allgemeine Tag „Ransomware“ verwenden, um auf ein breiteres Regelset für globale Angriffe zuzugreifen.

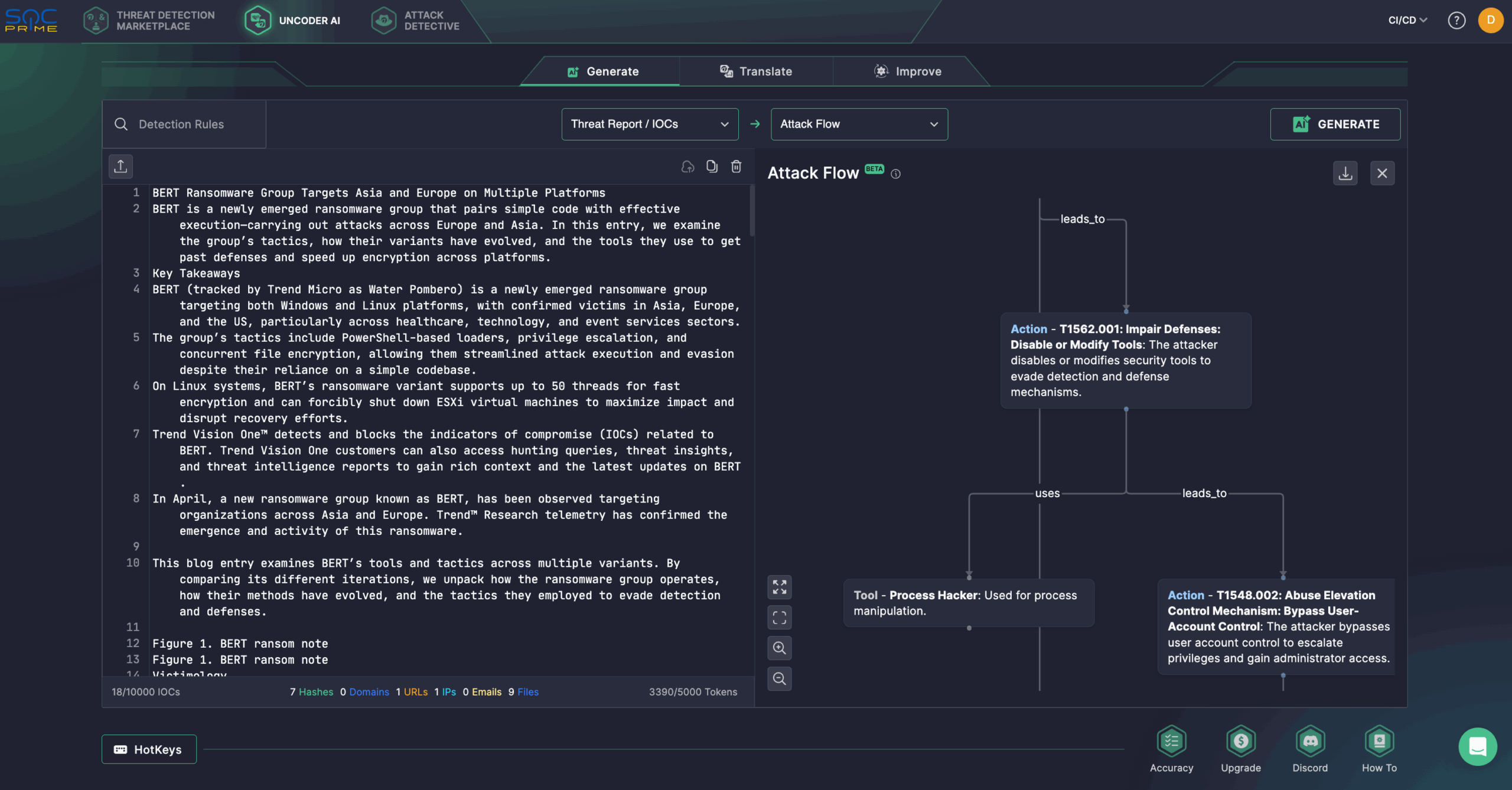

Analysten können zudem die Bedrohungsanalyse mit Uncoder AI beschleunigen – einer privaten IDE und einem KI-Copilot für threat-basierte Detection Engineering. Die Lösung erstellt Erkennungsalgorithmen aus Rohberichten, wandelt IOCs in optimierte Abfragen um, prognostiziert ATT&CK-Tags, verfeinert Code mit KI-Empfehlungen und übersetzt Abfragen in verschiedene SIEM-, EDR- und Data-Lake-Sprachen. So kann beispielsweise die Trend Micro-Analyse zu BERT genutzt werden, um mit nur einem Klick einen Attack Flow zu generieren.

Analyse des BERT-Ransomware-Angriffs

Sicherheitsforscher haben eine neue Ransomware-Gruppe identifiziert, die Organisationen in Asien, Europa und den USA ins Visier nimmt – bestätigt sind Angriffe auf das Gesundheitswesen, Technologieunternehmen und Veranstaltungsdienste. BERT, auch bekannt als Water Pombero laut Trend Micro, verbreitet Varianten für Windows und Linux und kombiniert eine einfache Codebasis mit effizienter Angriffsausführung.

Die Gruppe nutzt PowerShell-basierte Loader, Privilegien-Eskalation und gleichzeitige Dateiverschlüsselung für schnelle und schwer erkennbare Angriffe. Unter Linux kann BERT bis zu 50 Threads verwenden, um die Verschlüsselung zu beschleunigen, und ESXi-VMs herunterfahren, um Wiederherstellungen zu erschweren. Die erste Entdeckung erfolgte im April; seither weitet die Gruppe ihre Aktivitäten in Asien und Europa schnell aus.

Die Windows-Variante nutzt spezifische Zeichenfolgen zur Prozessidentifikation und -beendigung. Forscher entdeckten das PowerShell-Loader-Skript start.ps1, das Privilegien eskaliert, Windows Defender, Firewall und UAC deaktiviert und anschließend payload.exe von der IP 185[.]100[.]157[.]74 herunterlädt und ausführt. Der initiale Angriffsvektor ist unbekannt, aber das Skript nutzt das Argument -Verb RunAs für Administratorrechte. Die IP hostet ein offenes Verzeichnis mit Komponenten wie payload.exe und start.ps1, was auf eine Staging-Infrastruktur hinweist. Die IP ist mit ASN 39134 verknüpft, das in Russland registriert ist – ein Hinweis auf mögliche regionale Akteure.

Im Gegensatz zu früheren Versionen, die zunächst Laufwerke auflisteten und Pfade speicherten, nutzt die aktuelle BERT-Variante ConcurrentQueue und DiskWorker, um Dateien unmittelbar bei Erkennung zu verschlüsseln – für höhere Leistung und Geschwindigkeit.

Im Frühjahr 2025 wurde eine Linux-Variante entdeckt, die 50 Threads zur Beschleunigung der Verschlüsselung verwendet. Wird sie ohne Parameter ausgeführt, fährt sie alle ESXi-VMs zwangsweise herunter. Verschlüsselte Dateien erhalten die Endung .encrypted_by_bert, begleitet von einer Lösegeldforderung und Kontaktinformationen für Verhandlungen.

Die Ransomware-Konfiguration ist im JSON-Format eingebettet und enthält den öffentlichen Schlüssel, eine Base64-kodierte Lösegeldnachricht, Dateiendungen und weitere operative Parameter. Hinweise deuten darauf hin, dass BERT von der Linux-Version von REvil abgeleitet sein könnte – bekannt für Angriffe auf ESXi-Server. Ähnlichkeiten mit dem Code von Babuk und REvil-basierten Lockern stützen diese Vermutung. Die JSON-basierte Konfiguration – typisch für moderne Ransomware – erleichtert die Anpassung an unterschiedliche Kampagnen.

BERT zeigt, dass selbst einfache Tools zu erfolgreichen Kompromittierungen führen können. Neue Bedrohungsakteure benötigen keine hochentwickelten Methoden – entscheidend ist ein klarer Weg von der Initialinfektion bis zur Exfiltration. Empfohlene Gegenmaßnahmen umfassen PowerShell-Überwachung, privilegienarme Ausführung, Isolierung kritischer Assets wie ESXi-Server sowie besondere Aufmerksamkeit gegenüber Skripten wie start.ps1, die Verteidigungen deaktivieren und Rechte eskalieren.

Insgesamt sollten Unternehmen eine mehrschichtige Sicherheitsstrategie verfolgen, um sich gegen BERT und ähnliche Bedrohungen zu schützen. Die komplette Produkt-Suite von SOC Prime – unterstützt durch KI, Automatisierung und Echtzeit-Threat-Intelligence – stärkt die Resilienz gegenüber ausgeklügelten Ransomware-Kampagnen.

Auch wenn die Gruppe bisher nicht offiziell einem bekannten Akteur zugeordnet wurde, deutet die Nutzung russischer Infrastruktur auf Verbindungen zu regional operierenden Bedrohungsgruppen hin. Für Nutzer von Microsoft Defender for Endpoint empfiehlt SOC Prime die Aktivierung von Bear Fence – einem fortlaufenden Service mit automatisiertem Threat Hunting und 242 Sigma-Regeln, die seit 2021 auf russische APT-Gruppen gemäß ATT&CK gemappt sind.