Neues Jahr, neue Bedrohungen für Cyber-Verteidiger. Cybersicherheitsforscher haben eine neue Variante des berüchtigten Banshee Stealers entdeckt, die zunehmend Apple-Nutzer weltweit ins Visier nimmt. Diese heimliche Infostealer-Malware verwendet fortschrittliche Umgehungstechniken, um Detektion erfolgreich zu vermeiden, indem sie Zeichenfolgenverschlüsselung aus Apples XProtect-Antiviren-Engine nutzt. Ausschließlich macOS-Nutzer anvisierend, ist Banshee in der Lage, Browseranmeldedaten, Zugangsdaten, Kryptowährungs-Wallets und andere sensible Informationen aus den Dateien zu stehlen.

Detect Apple macOS Banshee Stealer Malware

Mit mehr als 1 Milliarde Malware-Stämmen die im Bereich der Cyberbedrohungen zirkulieren, ist es wichtiger denn je, wachsam gegenüber neuen Bedrohungen zu bleiben. Doch während sich Angriffsflächen erweitern und Eindringungstaktiken weiterentwickeln, bleibt die frühzeitige Erkennung von Angriffen eine komplexe Herausforderung.

Um Sicherheitsexperten zu unterstützen, bietet die SOC Prime Plattform für kollektive Cyber-Verteidigung das weltweit größte Repository von Erkennungsalgorithmen für neue Bedrohungen, unterstützt durch fortschrittliche Werkzeuge für Bedrohungserkennung und -jagd. Bleiben Sie auf dem neuesten Stand der aktuellen Banshee Stealer-Angriffe mit einer breiten Sammlung kuratierter Erkennungsalgorithmen. Klicken Sie auf den Erkennung erkunden Button unten und tauchen Sie sofort in einen relevanten Erkennungs-Stack ein.

Alle Regeln sind mit dem MITRE ATT&CK Framework abgebildet und mit über 30 SIEM-, EDR- und Data-Lake-Technologien kompatibel. Darüber hinaus sind alle Erkennungen mit umfangreichen Metadaten angereichert, einschließlich CTI Referenzen, Angriffszeitleisten, Triage-Empfehlungen und mehr.

Zusätzlich können Sicherheitsexperten das gesamte Set von Erkennungen, die TTPs im Zusammenhang mit Apple macOS Banshee Stealer Malware betreffen, im Threat Detection Marketplace untersuchen, um die Angriffe rückblickend zu analysieren.

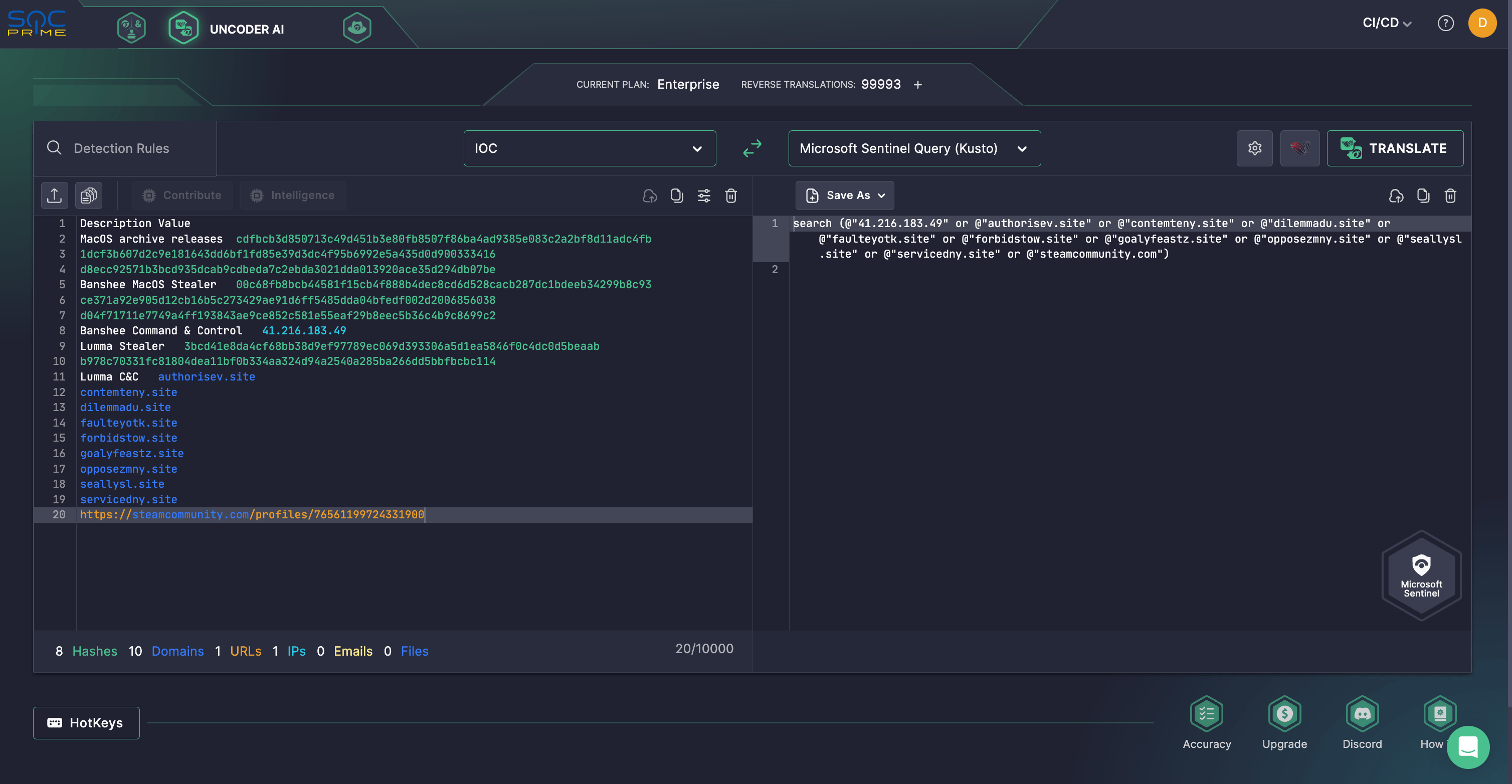

Um mit der Untersuchung fortzufahren, können Sicherheitsexperten auch sofort Jagden mit den in der entsprechenden Check Point-Forschungbereitgestellten IOCs starten. Verlassen Sie sich auf SOC Primes Uncoder AI um benutzerdefinierte IOC-basierte Abfragen innerhalb von Sekunden zu erstellen und automatisch mit ihnen in Ihrer gewählten SIEM- oder EDR-Umgebung zu arbeiten. Früher exklusiv für Unternehmenskunden, steht Uncoder AI nun auch individuellen Forschern in voller Leistungsfähigkeit offen. Schauen Sie sich die Details hier.

Analyse der Apple macOS Banshee Stealer Malware

Ab 2024 sehen Cyberkriminelle mit über 100 Millionen macOS-Nutzern eine lukrative Gelegenheit. Die Ersteller von Banshee Stealer zögerten nicht, Apple-Nutzer anzugreifen, indem sie heimliche Taktiken verfeinerten, um die Erkennung zu umgehen und sensible Daten unentdeckt zu ernten.

Erstmals im August 2024 enthüllt, wurde Banshee Stealer in Untergrundforen als Malware-as-a-Service für 3.000 $ verkauft, da er in der Lage war, Browserdaten zu entladen, Krypto-Wallets zu stehlen und Dateien mit bestimmten Erweiterungen zu extrahieren. Sicherheitsexperten vermuten, dass Banshee möglicherweise mit russischsprachigen Cyberkriminellen in Verbindung steht, da die Malware scheint, Geräte von russischen Nutzern nicht anzugreifen.

Im November 2024 gelangte der Quellcode von Banshee Stealer online, was zu einer schnellen Schließung seiner Operation führte, aber auch anderen Malware-Entwicklern Türen öffnete. Zwischen August und November letzten Jahres identifizierten Sicherheitsforscher mehrere Banshee Stealer-Kampagnen, die auf macOS-Nutzer abzielten.

Eine der neueren Varianten, entdeckt und von Check Point analysiert, nutzt eine einzigartige Umgehungstechnik, die auf der Verwendung eines Zeichenfolgenverschlüsselungsalgorithmus basiert, ähnlich dem von Apples XProtect zum Schutz seiner Daten. Durch die Verschleierung seiner Zeichenfolgen und deren Entschlüsselung nur während der Ausführung umgeht Banshee effektiv traditionelle statische Erkennungsmethoden. Diese Vorgehensweise reduziert nicht nur die Erkennungswahrscheinlichkeit, sondern kann auch dazu führen, dass macOS und Dritthersteller-Malware-Tools die Infektion über einen längeren Zeitraum hinweg übersehen.

Laut den Forschern ist die Kampagne hinter dieser neueren Bashee Stealer-Variante noch im Gange und verbreitet die Proben hauptsächlich über betrügerische GitHub-Repositories, wobei sie macOS-Nutzer täuscht, indem sie seriöse Software imitiert. Dieselben Bedrohungsakteure zielen auch auf Windows-Nutzer ab, indem sie Lumma Stealer.

einsetzen. Interessanterweise haben die Kampagnenbetreiber den russischen Sprachfilter entfernt, der zuvor Infektionen auf Systemen mit Russisch als Standardeinstellung blockierte. Diese Änderung deutet entweder auf eine Trennung zwischen den jetzigen Betreibern und den ursprünglichen Banshee-Entwicklern hin oder auf einen bewussten Versuch, das Spektrum potenzieller Opfer zu erweitern.

Die kontinuierliche Weiterentwicklung der Malware unterstreicht die dringende Notwendigkeit eines erhöhten Bewusstseins für Cybersicherheit und proaktive Verteidigung. Die SOC Prime Plattform für kollektive Cyber-Verteidigung befähigt Organisationen in verschiedenen Branchen sowie individuelle Forscher mit fortschrittlichen Lösungen, um der Cyber-Bedrohungen einschließlich neuer Malware-Varianten und der wachsenden Welle von APT-Angriffen voraus zu sein.