Die neueste Warnung, die von Strafverfolgungsbehörden in Australien, den USA, Kanada, Deutschland, dem Vereinigten Königreich, Neuseeland, Südkorea und Japan herausgegeben wurde, warnt vor der wachsenden Bedrohung durch APT40 betrieben im Auftrag des Ministeriums für Staatssicherheit (MSS) in Peking. Insbesondere beschreibt der Beratungshinweis die Aktivitäten der staatlich unterstützten Gruppe der Volksrepublik China, die in der Lage ist, Proof-of-Concept (PoC)-Exploits für neue Schwachstellen schnell anzupassen und einzusetzen, um sie rasch zu nutzen, um Netzwerke von Interesse zu überwachen und ungepatchte Systeme anzugreifen.

APT40-Angriffe erkennen, die neu entdeckte Schwachstellen ausnutzen

Im ersten Quartal 2024 zeigten APT-Gruppen aus verschiedenen Regionen, darunter China, Nordkorea, Iran und Russland, deutlich verbesserte und erfinderische offensivere Techniken, die eine ernsthafte Herausforderung für die globale Cybersicherheitsumgebung darstellen. Da sich die geopolitischen Spannungen in den letzten Jahren drastisch zugespitzt haben, wird die APT-Bedrohung zu einer der größten Bedrohungen für Cyberverteidiger.

Die neueste gemeinsame Warnmeldung von Cybersicherheitsbehörden warnt vor der wachsenden Bedrohung durch die China-unterstützte APT40-Gruppe, die beschuldigt wird, weltweit mehrere Regierungs- und Unternehmensnetzwerke ins Visier genommen zu haben, mit besonderem Interesse am privaten und öffentlichen Sektor in Australien und den USA. Um potenzielle Angriffe proaktiv zu erkennen und abzuwehren, benötigen Cyberverteidiger fortschrittliche Bedrohungserkennungs- und Jagdwerkzeuge.

Die SOC Prime Plattform für kollektive Cyberabwehr zielt darauf ab, jedem Sicherheitsteam die besten Lösungen und kuratierten Erkennungsinhalte für die neuesten Bedrohungen bereitzustellen, die unter 24-Stunden-SLA veröffentlicht werden. Um APT40-Angriffe zu überwachen, können Sicherheitsexperten eine Reihe von Erkennungsregeln nutzen, die sich mit den in der AA24-190A-Beratung von CISA beschriebenen TTPs befassen.

Einfach auf Erkennungen erkunden klicken und sofort zu einer kuratierten Liste von Sigma-Regeln gelangen, die mit den neuesten von CISA analysierten APT40-Kampagnen verknüpft sind. Alle Regeln sind mit über 30 SIEM-, EDR- und Data Lake-Plattformen kompatibel und sind dem MITRE ATT&CK-Frameworkzugeordnet. Zusätzlich sind alle Regeln mit umfangreichen Metadaten, Bedrohungsinformationen Details, Angriffsdaten und Triagierungsempfehlungen angereichert, um die Bedrohungsermittlung zu erleichtern.

Da APT40-Hacker dazu neigen, exponierte öffentlich zugängliche Infrastrukturen über TTPs auszunutzen, die auf Benutzerinteraktion beruhen, ist die Anpassung von PoC-Exploits für die neuesten CVEs eine der häufigsten Methoden, um den ersten Fuß auf das Netzwerk von Interesse zu setzen. Sehen Sie sich die folgende Liste an, um mehr über die prominenten CVEs zu erfahren, die von dem chinesischen APT-Akteur weaponisiert wurden, begleitet von relevanten Erkennungsregeln:

Log4J

Erkennungsregeln für CVE-2021-44228

Atlassian Confluence-Schwachstellen

Erkennungsregeln für CVE-2021-31207

Erkennungsregeln für CVE-2021-26084

Microsoft Exchange-Schwachstellen

Erkennungsregeln für CVE-2021-31207

Erkennungsregeln für CVE-2021-34523

Erkennungsregeln für CVE-2021-34473

Cybersicherheitsexperten, die zusätzlichen Erkennungsinhalt suchen, um die Aktivitäten von APT40 rückblickend zu analysieren und über die von der Gruppe genutzten TTPs auf dem Laufenden zu bleiben, können eine von dem SOC Prime Team kuratierte Regelmenge erkunden. Suchen Sie einfach auf dem Threat Detection Marketplace nach dem Tag „APT40“ oder verwenden Sie diesen Link, um die APT40 Regel-Sammlung direkt zuzugreifen.

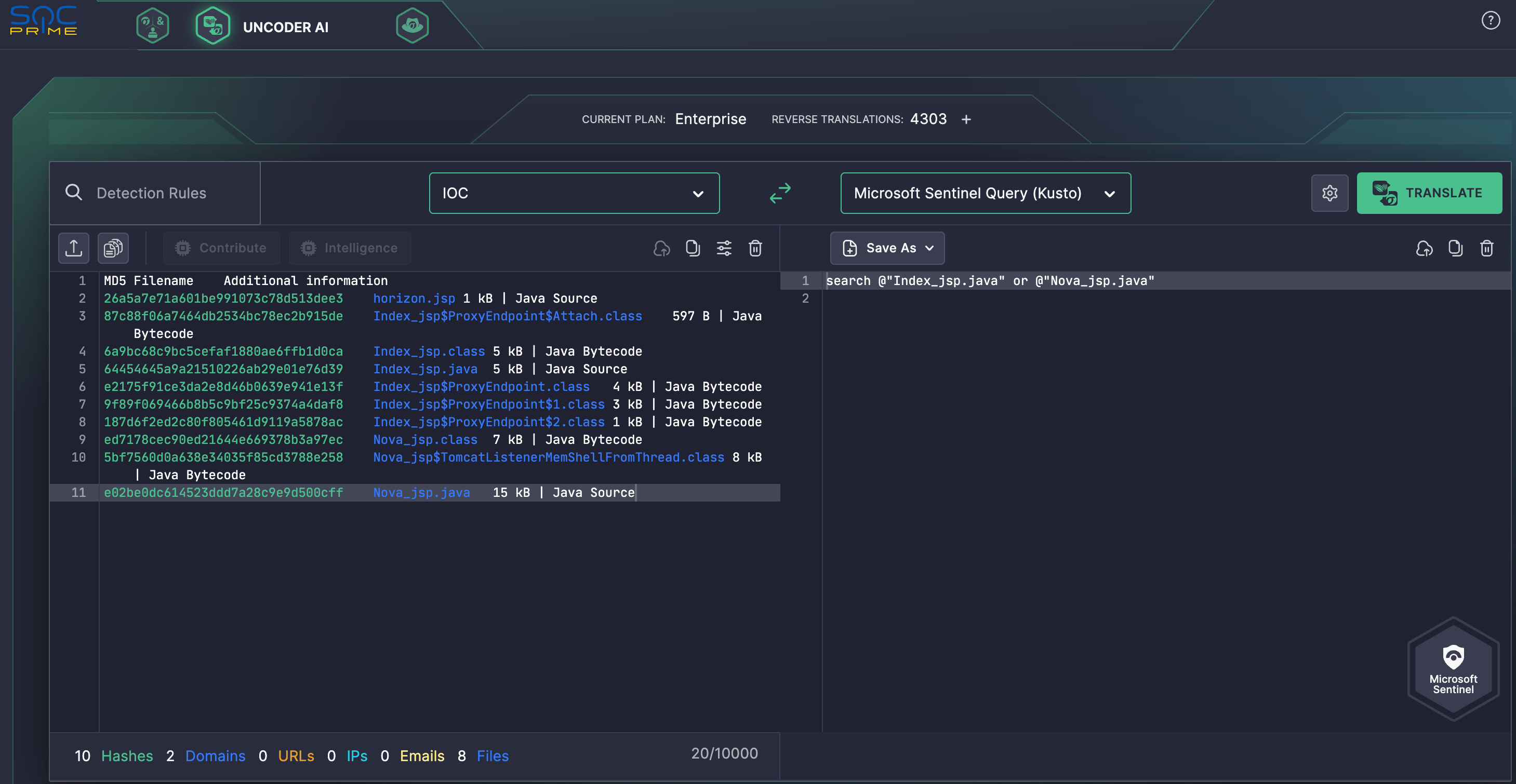

Um die Suche nach den im AA24-190A-Beratung von CISA erwähnten Datei-, Host- oder Netzwerk-IOCs zu vereinfachen, können Sicherheitsingenieure den SOC Prime’s Uncoder AI mit seinem integrierten IOC-Packager nutzen. Es ermöglicht die automatische Umwandlung von CTI-Details in benutzerdefinierte IOC-Abfragen, die sofort mit Ihrem bevorzugten SIEM- oder EDR-Format kompatibel sind.

Da chinesische staatlich unterstützte Akteure derzeit eine der aktivsten Hackergruppen auf der globalen Bühne sind, könnten Organisationen auch an einem umfassenderen Erkennungsstapel interessiert sein, der sich mit Taktiken, Techniken und Verfahren befasst, die für PRC-affiliierte Akteure am relevantesten sind.

APT40-Angriffsanalyse

Die neueste gemeinsame Cybersicherheitswarnung, geleitet vom Australian Cyber Security Centre (ACSC), beleuchtet die Aktivitäten der staatlichen Gruppe der Volksrepublik China (PRC), die als APT40 verfolgt wird. Die Gegnergruppe, auch bekannt als Bronze Mohawk, Gingham Typhoon (ehemals Gadolinium), ISLANDDREAMS, Kryptonite Panda, Leviathan, Red Ladon, TA423 und TEMP.Periscope, ist seit mindestens 2013 aktiv und führt Cyberangriffe auf Entitäten in der Asien-Pazifik-Region durch.

Bereits 2022 wurde dem ACSC ein APT40-Angriff auf eine nicht genannte lokale Organisation bekannt. Mit Zustimmung des Opfers untersuchte das ACSC den Vorfall und verfolgte den Angriff anhand der von hostbasierten Sensoren gesammelten Daten zurück auf die Aktivitäten von APT40. Darüber hinaus beschuldigte die neuseeländische Regierung im März 2024 APT40-Hacker des Einbruchs beim Parlamentarischen Rat und beim Parlamentarischen Dienst im Jahr 2021.

Bei weiterer Analyse von APT40 in einem speziellen Beratungsdokument geben Cybersicherheitsexperten an, dass sich die Hackergruppe hauptsächlich auf Aufklärungsaktivitäten in Netzwerken von Interesse konzentriert, um potenzielle Ziele für eine Kompromittierung zu identifizieren. Diese ständige Überwachung ermöglicht es der Gruppe, verwundbare, veraltete oder nicht gewartete Geräte in diesen Netzwerken zu erkennen und schnell Exploits einzusetzen.

APT40 scheint es zu bevorzugen, verwundbare, öffentlich zugängliche Infrastrukturen anzugreifen, anstatt Methoden, die Benutzerengagement erfordern, wie Phishing-Kampagnen, und priorisieren den Erwerb gültiger Anmeldeinformationen, um Folgeaktivitäten zu erleichtern. Bemerkenswerterweise scheinen die APT40-Experten darin versiert zu sein, schnell Exploits für neue Sicherheitslücken zu modifizieren und einzusetzen, Netze aktiv zu überwachen, um ungepatchte Systeme zu erkennen. Insbesondere wird in der Beratung erklärt, dass Hacker schnell von Exploits in populären Softwarelösungen wie Log4j, Atlassian Confluence und Microsoft Exchange profitierten, um gezielt Systeme ins Visier zu nehmen.

Weitere Analysen der APT40-Handwerkszeuge zeigen, dass Gegner Webshells zur Persistenz in den frühesten Stadien des Eindringens verwenden. Nach dem Erlangen des ersten Zugriffs, neigt die Gruppe dazu, veraltete Geräte wie SOHO-Router zu nutzen, um schädlichen Verkehr zu kanalisieren und unbemerkt zu bleiben. Die nachfolgende Angriffskette umfasst Aufklärung, Privilegienausweitung und seitliche Bewegungsaktivitäten, wobei RDP genutzt wird, um Anmeldedaten zu erfassen und wertvolle Daten abzulegen.

Um solche Eindringversuche zu verhindern, raten Sicherheitsexperten, umfassende Protokollierungslösungen zu implementieren, mehrstufige Authentifizierung (MFA) durchzusetzen, ein strenges Patch-Management-Protokoll zu etablieren, veraltete Geräte zu aktualisieren, unnötige Dienste, Ports und Protokolle zu deaktivieren und Netzwerke zu segmentieren, um sensible Informationen zu schützen. Bleiben Sie potenziellen Bedrohungen voraus und rüsten Sie das Cybersicherheitsprofil Ihrer Organisation zukunftssicher, indem Sie die komplette Produktpalette von SOC Prime für KI-gestützte Erkennungstechnik, automatisierte Bedrohungsjagd und Validierung von Erkennungsstacks nutzen.