russland-nahe Hackergruppen stellen weiterhin eine bedeutende globale Bedrohung dar und passen ihre Taktiken fortlaufend an, um die geopolitischen Interessen Moskaus zu verfolgen. Während die internationalen Spannungen zunehmen, erweitern diese regierungsnahen Akteure ihren Fokus und zielen auf hochkarätige Organisationen weltweit ab. Im aktuellen Bericht hebt das Microsoft Threat Intelligence Team jüngste Aktivitäten der Secret Blizzard (auch bekannt als Turla, UAC-0024) hervor, die nun ausländische Botschaften in Moskau ins Visier nimmt. Mittels einer Adversary-in-the-Middle-(AiTM)-Technik auf ISP-Ebene wurde beobachtet, wie die Gruppe ihre maßgeschneiderte ApolloShadow-Malware zur Cyber-Spionage einsetzt.

Erkennung von Secret Blizzard Aktivitäten durch ApolloShadow Malware

Laut dem ESET APT Activity Report für Q4 2024–Q1 2025 rangieren russlandnahe Akteure weltweit an zweiter Stelle hinsichtlich der Anzahl der APT-Angriffsquellen. Im Jahr 2025 haben Gruppen, die mit russischen Geheimdiensten wie dem SVR und GRU verbunden sind, aktiv die Ukraine und die EU ins Visier genommen, wobei der Fokus auf kritischer Infrastruktur, Regierungsinstitutionen und Forschungseinrichtungen liegt. Angesichts der weltweiten Gefährdung zahlreicher Organisationen ist es essenziell, Bedrohungen wie die jüngste Cyber-Spionagekampagne von Secret Blizzard frühzeitig zu erkennen.

Registrieren Sie sich für die SOC Prime Plattform, um potenzielle russische APT-Angriffe so früh wie möglich zu erkennen. Die Plattform liefert zeitnahe Bedrohungsinformationen und umsetzbare Detection-Inhalte, unterstützt von einer umfassenden Produktsuite für KI-gestützte Detection-Engineering, automatisiertes Threat Hunting und fortschrittliche Bedrohungserkennung. Klicken Sie auf den Erkennungen erkunden-Button unten, um auf einen kuratierten Satz von Erkennungsregeln zuzugreifen, die speziell darauf ausgelegt sind, die jüngste Secret Blizzard Cyber-Spionagekampagne mit ApolloShadow Malware zu identifizieren und darauf zu reagieren.

Alternativ können Cyber-Defender relevante Detection-Inhalte auch direkt im Threat Detection Marketplace suchen, indem sie die Tags „Secret Blizzard“ oder „ApolloShadow“ verwenden.

Alle Regeln in der SOC Prime Plattform sind kompatibel mit diversen SIEM-, EDR- und Data-Lake-Lösungen und auf das MITRE ATT&CK® Framework abgebildet. Zudem enthält jede Regel umfangreiche Metadaten, darunter Threat-Intel-Referenzen, Angriffszeitlinien, Triage-Empfehlungen und mehr.

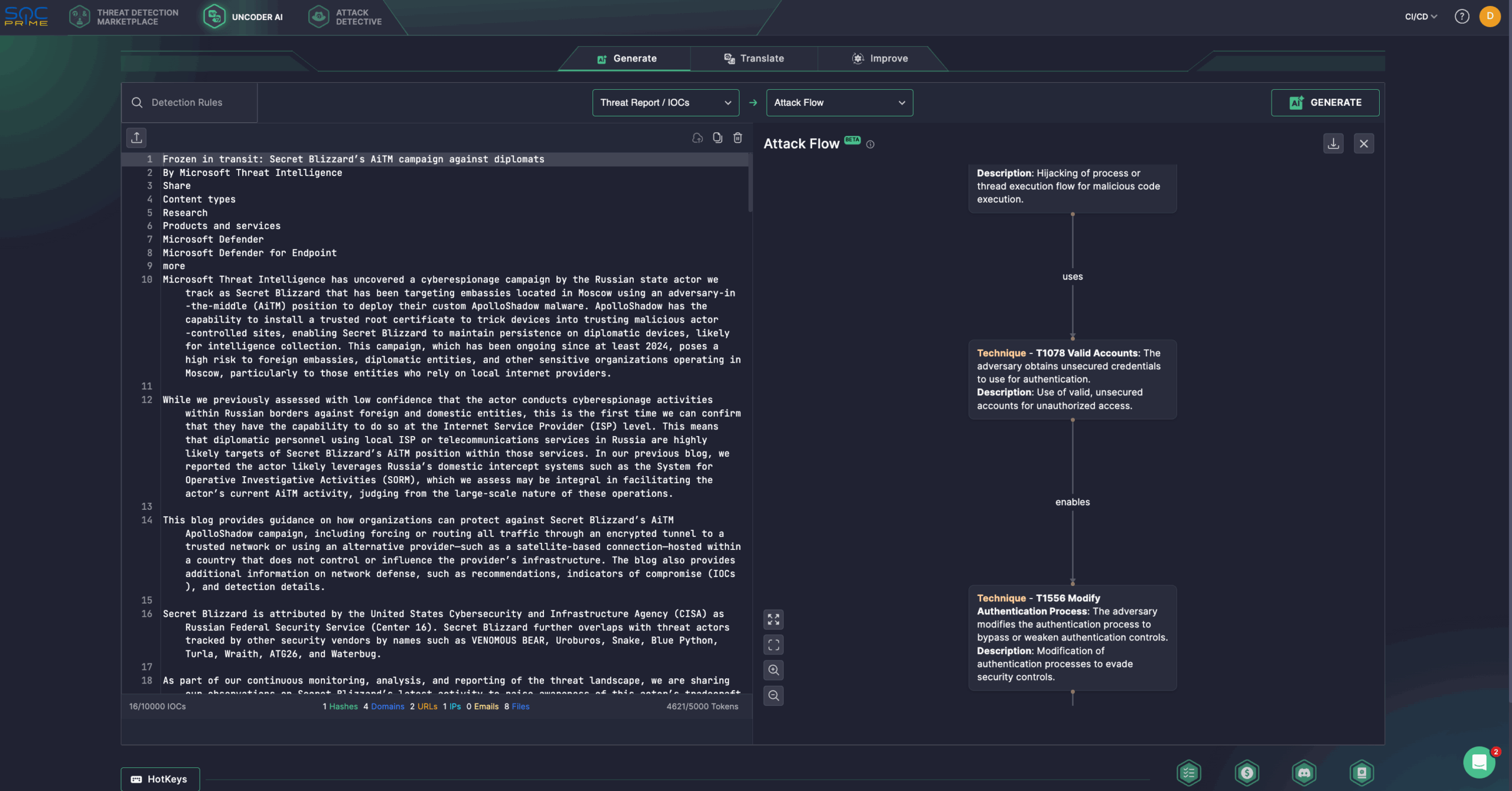

Darüber hinaus können Sicherheitsexperten die Bedrohungsanalyse mit Uncoder AI vereinfachen – einer privaten IDE und einem Co-Piloten für threat-informed Detection Engineering. Generieren Sie Erkennungsalgorithmen aus Rohdaten, führen Sie schnelle IOC-Suchen durch, prognostizieren Sie ATT&CK-Tags, optimieren Sie Query-Code mit KI-Tipps und übersetzen Sie diesen in verschiedene SIEM-, EDR- und Data-Lake-Sprachen. Beispielsweise können Sicherheitsexperten die aktuellste Microsoft-Forschung zur Secret Blizzard Aktivität nutzen, um mit wenigen Klicks ein Attack Flow Diagramm zu generieren.

Analyse der Secret Blizzard Aktivitäten: Cyber-Spionagekampagne mit ApolloShadow Malware

Eine aktuelle Analyse des Microsoft Threat Intelligence Teams zeigt eine hochentwickelte Cyber-Spionageoperation, die sich gegen ausländische Botschaften in Moskau richtet. Die Angreifer nutzten eine Adversary-in-the-Middle-(AiTM)-Technik auf ISP-Ebene (Internet Service Provider), um eine Malware mit dem Namen ApolloShadow zu verbreiten. Hinweise deuten darauf hin, dass diese bösartige Aktivität mindestens seit 2024 andauert und ein anhaltendes Sicherheitsrisiko für diplomatisches Personal darstellt, das auf russische Telekom-Infrastruktur angewiesen ist.

Diese gezielte Kampagne wird Secret Blizzard zugeschrieben, einer russischen APT-Gruppe mit bekannten Verbindungen zum Föderalen Sicherheitsdienst (FSB). Unter verschiedenen Aliasen wie Turla, Waterbug, Venomous Bear, Snake, Iron Hunter und Krypton verfolgt Secret Blizzard vor allem hochrangige Ziele wie Regierungsbehörden, Militäreinheiten und diplomatische Einrichtungen. Die Gruppe setzt eine Mischung aus maßgeschneiderter Malware und spezialisierten Aufklärungstools ein. Laut CISA besteht eine direkte Verbindung von Secret Blizzard zum Zentrum 16 des FSB, was die strategische Ausrichtung ihrer Cyber-Aktivitäten unterstreicht.

Bei den neuesten Angriffen auf Botschaften verschafft sich Secret Blizzard initialen Zugriff, indem es die Internetverbindung des Opfers über ein gefälschtes Captive Portal kapert. Wenn ein Gerät die Internetverbindung über einen legitimen Windows-Dienst überprüft, wird es heimlich zu einer vom Angreifer kontrollierten Domain umgeleitet, die Microsofts Testseite imitiert. Diese Umleitung initiiert den Download der ApolloShadow-Malware, die als notwendiges System-Update getarnt ist.

Nach der Installation täuscht ApolloShadow den Benutzer, erhöhte Rechte zu gewähren, indem es ein User Account Control (UAC)-Pop-up auslöst. Es gibt sich als Kaspersky-Installer (CertificateDB.exe) aus, um gefälschte Root-Zertifikate zu installieren. Dies ermöglicht dem Angreifer, sichere Kommunikation abzufangen und langfristigen, verdeckten Zugang zum System aufrechtzuerhalten.

ApolloShadow installiert bösartige Root-Zertifikate mittels Windows certutil und setzt ein zweites Skript („wincert.js“) ein, um sicherzustellen, dass auch Mozilla Firefox den gefälschten Zertifikaten vertraut. Diese Konfiguration erlaubt es den Angreifern, verschlüsselten Datenverkehr zu entschlüsseln und zu überwachen, ohne sofort Alarm auszulösen.

Erkennt ApolloShadow administrative Rechte, ändert es Systemeinstellungen in der Registry, um Netzwerke als privat einzustufen, lockert Firewall-Regeln und fügt ein verborgenes Administratorkonto („UpdatusUser“) mit fest codiertem Passwort hinzu. Diese Maßnahmen ermöglichen persistenten Zugang und erleichtern laterale Bewegungen innerhalb des Netzwerks des Opfers.

Die zunehmenden Angriffe von Secret Blizzard auf diplomatische Einrichtungen und die ausgeklügelten Tarnmechanismen der Gruppe erfordern schnelle und proaktive Reaktionen von Verteidigern. Die SOC Prime Plattform bietet Sicherheitsteams modernste Lösungen zur Verbesserung der Bedrohungserkennung und des Threat Huntings, reduziert die Angriffsfläche signifikant und stärkt die gesamte Cybersicherheitsstrategie.