Aktives Content-Management mit der SOC Prime Plattform ermöglichen

Inhaltsverzeichnis:

Mit der Veröffentlichung der SOC Prime Plattform für kollaborative Cyberabwehr, Bedrohungsjagd und Bedrohungsentdeckung wurden auch die Möglichkeiten zur vollständigen Automatisierung des Erkennungsinhalts-Streamings auf ein neues Niveau gehoben. Jetzt ist das Kontinuierliche Inhaltsverwaltung Modul für alle Nutzer verfügbar, die auf der SOC Prime Plattform mit einer Unternehmens-E-Mail-Adresse registriert sind, mit einer auf Schwellenwerten basierenden Verfügbarkeit, die von ihrem aktiven Abonnementplan abhängig ist.

Mit einer breiten Palette unterstützter Sicherheitslösungen zur Integration ermöglicht die Kontinuierliche Inhaltsverwaltung optimierte Bedrohungserkennungsoperationen für die folgenden cloudbasierten SIEM- & XDR-Plattformen:

- Microsoft Azure Sentinel

- Elastic Cloud

- Humio

- Sumo Logic

- Google Chronicle Security

Neben dem cloudnativen SIEM- & XDR-Stack unterstützt das Modul der Kontinuierlichen Inhaltsverwaltung auch On-Premise-Splunk- und Elastic-Stack-Lösungen. Durch die Nutzung der SOC Prime CCM App für Splunk können Sicherheitsingenieure kontinuierlich neue Regeln streamen und die bestehenden in ihre On-Premise-Splunk-Instanz aktualisieren. Schauen Sie sich die Installationsrichtlinien an und holen Sie sich die SOC Prime CCM App für Splunk direkt von der Splunkbase. Das Streaming von Erkennungsinhalten zu den Splunk- und Elastic-Stack-On-Premise-Instanzen ist über das TDM-API-Integrationstool.

verfügbar. Der cloudnativen Support für die Splunk-App wird in Kürze verfügbar sein, wodurch Sicherheitsingenieure Erkennungen in ihrer Cloud-Splunk-Instanz über die SOC Prime Threat Detection Marketplace API streamen können.

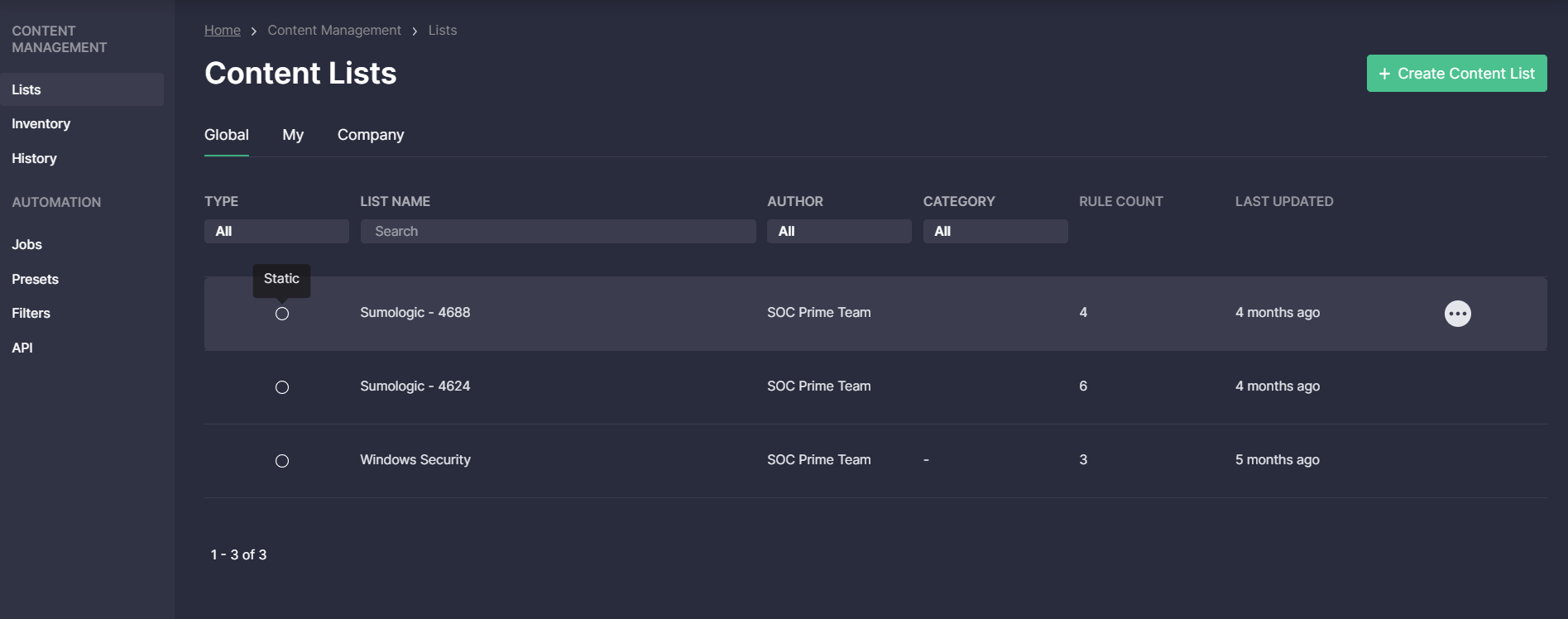

Inhaltslisten

Um Erkennungen automatisch in die genutzte Sicherheitslösung zu implementieren, können SOC-Teams Inhalte in strukturierte Inhaltslistenanordnen. SOC Prime hat Globale Inhaltslisten mit Erkennungen angeordnet, die die häufigsten Probleme ansprechen.

Diese Listen sind für alle Sicherheitsteams, die die SOC Prime Plattform nutzen, verfügbar. In ähnlicher Weise können Sicherheitsingenieure Inhaltslisten erstellen und sie innerhalb der SOC Prime Plattform mit ihren Teams teilen.

- Mit Statischen Inhaltslistenkönnen Teams Inhalte für bestimmte Zwecke anordnen.

- Dynamische Inhaltslisten ermöglichen die kontinuierliche Bereitstellung aktualisierter und veröffentlichter Erkennungen gemäß vorkonfigurierter Parameter der erforderlichen Inhalte.

- Mit Inventar-Inhaltslisten, können Sicherheitsingenieure Inhalte separat über einen separaten Job in ihre verschiedenen SIEM- & XDR-Instanzen implementieren sowie die lokale Kopie der an den Erkennungsinhalten vorgenommenen Änderungen auf der Inventar- Seite behalten.

SOC-Teams können neue Listen von Grund auf erstellen oder Kopien der vorhandenen Listen erstellen und anpassen. Um den automatisierten Empfang und die Übernahme von Inhalten vom Threat Detection Marketplace optimal zu nutzen, können Sicherheitsingenieure Filterparameter innerhalb der Liste angeben, um nur die Inhalte zu erhalten, die ihren Anforderungen entsprechen.

Mit der Kontinuierlichen Inhaltsverwaltung können Sicherheitsingenieure den Prozess der automatisierten Inhaltsübernahme verwalten und einen klaren Überblick über die Bereitstellungsergebnisse gewinnen.

Jobs

Durch Planen und Ausführen von Jobskönnen SOC-Teams die neuesten Erkennungen automatisch in ihre SIEM- oder XDR-Instanz implementieren. Um die Flexibilität bei den Inhaltsverwaltungsoperationen zu erhöhen, kann ein einzelner Job speziell für eine bestimmte Inhaltsliste erstellt werden, die mit der ausgewählten Plattform und einem spezifischen Inhaltstyp verknüpft ist. Ebenso können mehrere Jobs mit einer einzelnen Liste verknüpft und zu denselben oder verschiedenen SIEM- oder XDR-Instanzen gepusht werden. Zur besseren Bequemlichkeit können Jobs basierend auf einem benutzerdefinierten Datenformat eingestellt werden, um mehr Kontrolle über die Inhaltsbereitstellung zu haben und Inhalte im bevorzugten Datenformat zu streamen. Außerdem können Sicherheitsingenieure Jobs für die Inhaltsbereitstellung basierend auf den alternativen Übersetzungsformaten für Azure Sentinel, Sumo Logic und Elastic Cloud Umgebungen einrichten.

Auf der Jobs Seite können Teams erfolgreiche und fehlgeschlagene Inhaltslistenbereitstellungen verfolgen, die von einem bestimmten Job ausgeführt wurden, und Protokolle einfach debuggen. Bei Problemen mit der Bereitstellung einer bestimmten Inhaltsliste können Sicherheitsingenieure die Historie-Seite aufrufen und die Fehlerdetails jedes Inhalts elements innerhalb der Liste finden.

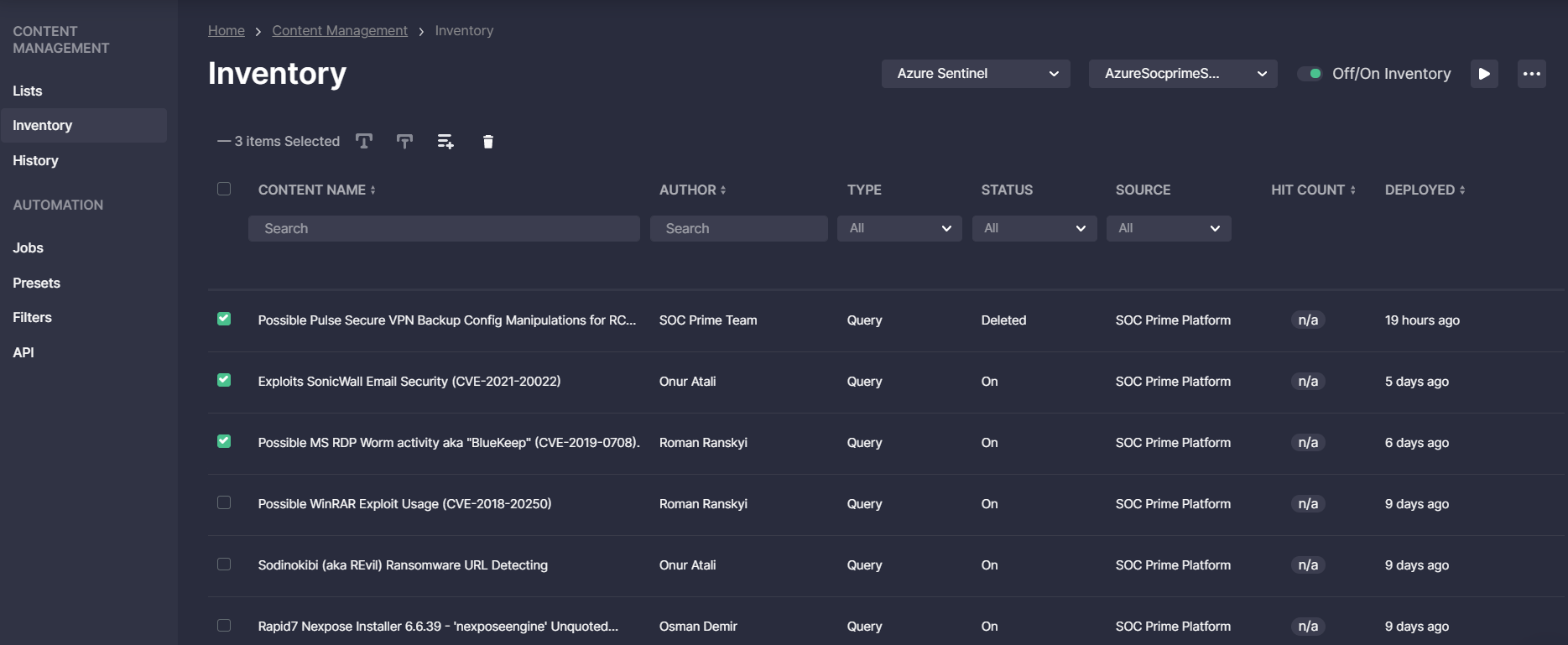

Inventar-

Mit Inventar-, können SOC-Teams Erkennungen im Zusammenhang mit der ausgewählten SIEM- oder XDR-Instanz und der verknüpften spezifischen Umgebung überprüfen und aktualisieren. Hier können sie den Inhaltsersteller und seine Quelle, das Bereitstellungsdatum, die Treffermengen und andere Details jedes Inhaltelements auf der Inventar- Liste verfolgen. Sicherheitsingenieure können auch Erkennungen direkt von der Inventar- Seite aus aktualisieren und dann die Änderungen in ihre Umgebung implementieren.

The Inventar- Seite ermöglicht die Verwaltung ausgewählter Inhaltelemente an einem Ort, indem sie aktiviert oder deaktiviert, zu einer bestehenden oder neuen Inhaltsliste hinzugefügt oder Inhalte entfernt werden, die nicht mehr benötigt werden. Wenn ein einzelnes Inhaltelement oder ein Satz davon entfernt werden soll, können Sicherheitsingenieure diese Erkennung nur aus der Inventar- Liste oder auch aus der SIEM- oder XDR-Instanz löschen.

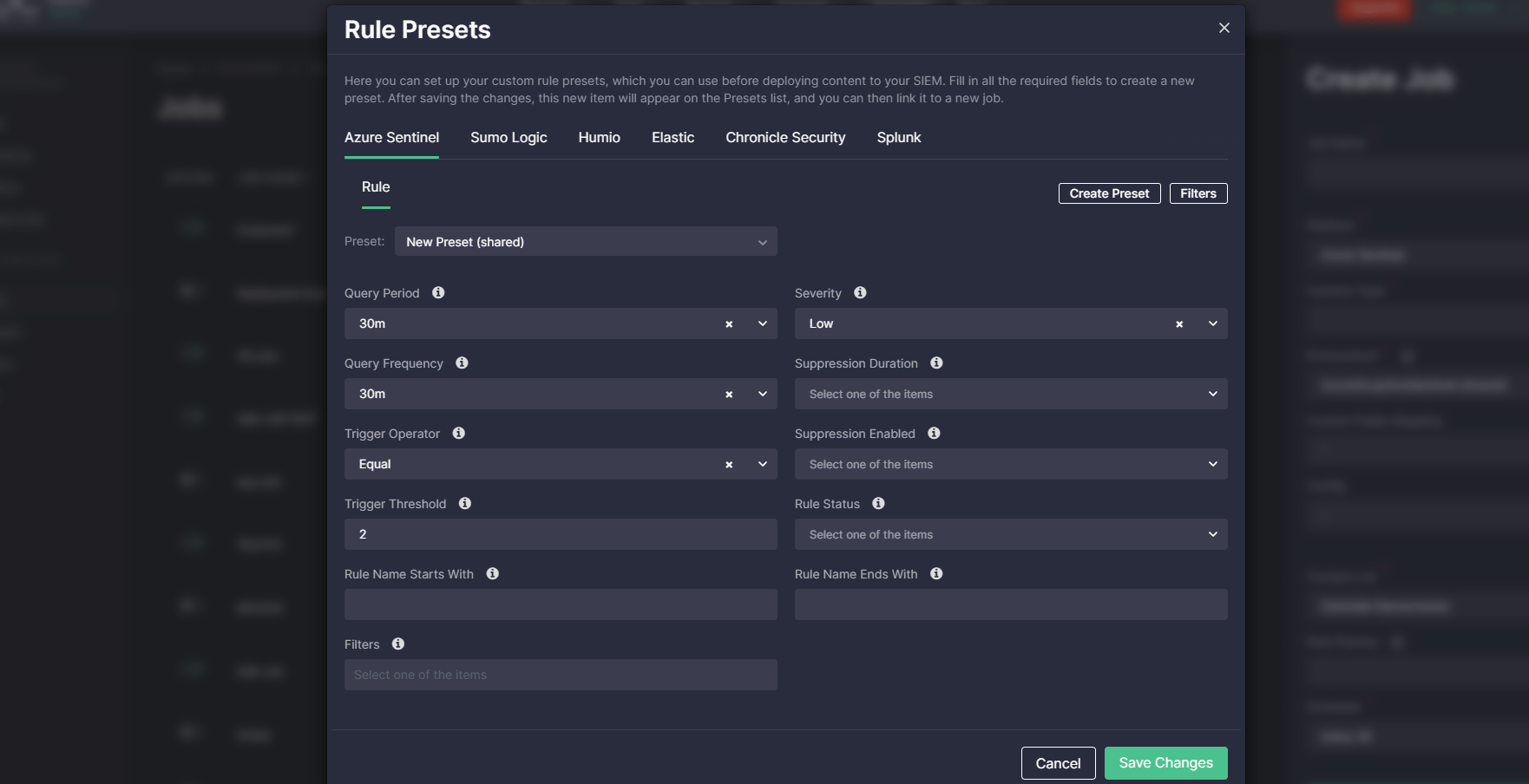

Voreinstellungen und Filter

Mit der Kontinuierlichen Inhaltsverwaltung können Sicherheitsteams die Bedingungen für die automatisierte Inhaltsbereitstellung anpassen, um ihre Sicherheitsanforderungen zu erfüllen und eine große Anzahl von False Positives zu vermeiden.

Filter ermöglichen es Sicherheitsteams, der Erkennungslogik vor der Bereitstellung zusätzliche Bedingungen hinzuzufügen, wie z. B. das Einbeziehen/Ausschließen bestimmter Benutzer, Hosts usw.

Mit Voreinstellungen, können Sicherheitsingenieure die automatisierte Bereitstellung unter Berücksichtigung der Besonderheiten ihrer SIEM- oder XDR-Instanzeinstellungen anpassen. Das Verknüpfen von Voreinstellungen mit Jobs hilft, Inhaltsverwaltungsoperationen zu optimieren und Fehler zu vermeiden, die beim manuellen Bearbeiten von Inhalten auftreten können.

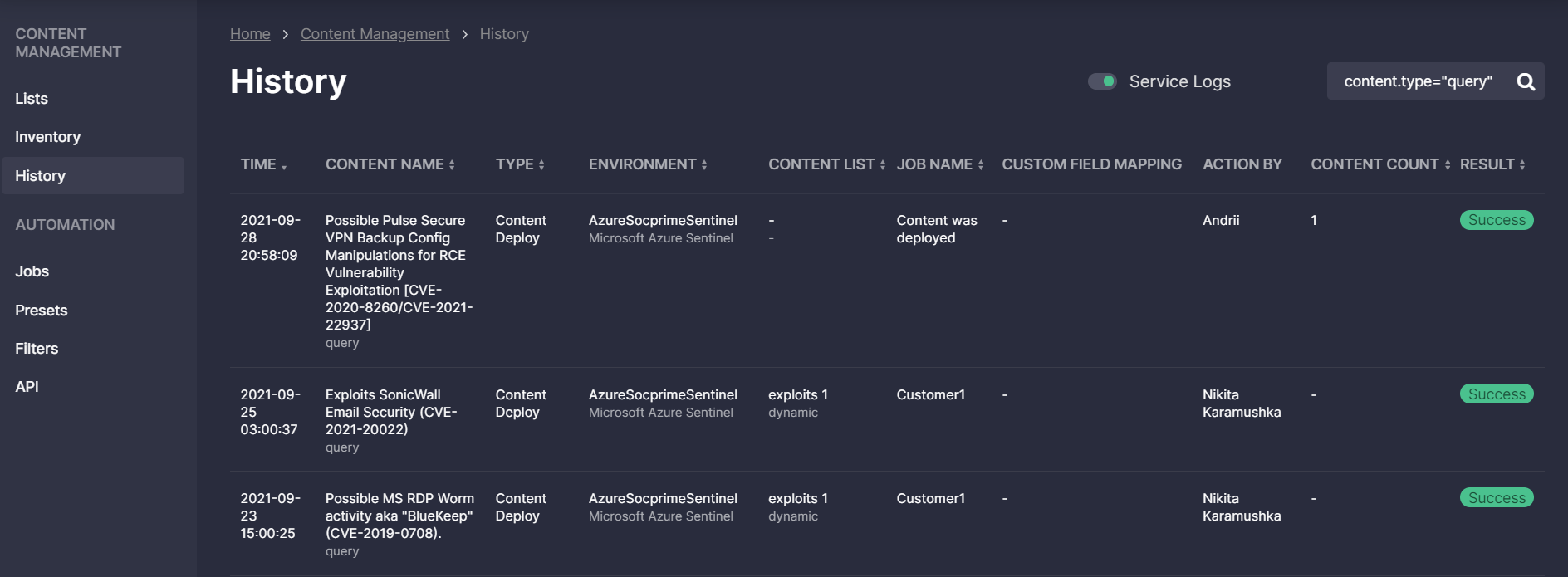

Historie

Sicherheitsteams können die gesamte Geschichte der automatischen und manuellen Aktionen innerhalb des Kontinuierlichen Inhaltsverwaltungsmods anzeigen. Hier können Ingenieure alle Protokolle von Jobs, manuellen Bereitstellungen und Updates einsehen. Durch Auswahl der Protokollanzeigepreferenzen können Teams in für sie informativere Protokolle einsehen – um sich auf inhaltsbezogene Aktivitäten wie Bereitstellungsergebnisse zu konzentrieren und die Dienstprotokolle auf der Historie Seite verborgen zu halten. Die Kontinuierliche Inhaltsverwaltung ermöglicht auch das Durchsuchen der Protokollhistorie und das Einsehen spezifischer Protokolle mit der Lucene-Suchabfragesyntax.

Informationen über die in der Historie geloggten Aktionen sind ebenfalls verfügbar, mit statusbezogenen Details zur Inhaltsbereitstellung – Ergebnisse einer erfolgreichen Bereitstellung oder Fehler- und Problemdetails für einen fehlgeschlagenen Inhaltsbereitstellungsversuch.

Suchen Sie nach den besten SOC-Inhalten, die mit Ihren verwendeten SIEM-, EDR- und NTDR-Lösungen kompatibel sind? Erkunden Sie die SOC Prime Plattform, um Ihre benutzerdefinierten Anwendungsfälle anzusprechen, die Bedrohungsentdeckung und -jagd zu verbessern und eine vollständige Visualisierung des Fortschritts Ihres Teams zu erhalten. Sind Sie leidenschaftlich an der Bedrohungsjagd interessiert und möchten Sie zur branchenführenden SOC-Inhaltsbibliothek beitragen? Treten Sie unserem Threat-Bounty-Programm bei!