Die zunehmende Bedrohung durch staatlich unterstützte Akteure wächst kontinuierlich mit neuen, ausgeklügelten Angriffsmethoden, die von APT-Kollektiven übernommen werden, und einem massiven Trend zu Unauffälligkeit und operativer Sicherheit. Kürzlich enthüllten Sicherheitsforscher eine destruktive Kampagne gegen israelische Organisationen, die von einer mit Iran verbundenen Hackergruppe unter dem Namen Agonizing Serpens (auch bekannt als Agrius, BlackShadow)gestartet wurde. Das Hauptziel dieser offensiven Operation war es, persönlich identifizierbare Informationen (PII) und geistiges Eigentum von den angegriffenen Institutionen zu extrahieren, gefolgt von der Bereitstellung von Datenlösch-Malware.

Agonizing Serpens Angriffe erkennen

Als relativ neuer Akteur in der bösartigen Arena hat sich die Iran-assoziierte Agonizing Serpens APT-Gruppe auf die Nahost-Region konzentriert, mit mehreren bösartigen Kampagnen seit 2020.

Um Sicherheitsexperten dabei zu helfen, Agonizing Serpens Angriffe rechtzeitig zu erkennen, aggregiert die SOC Prime Plattform für kollektive Cyberabwehr ein Set kuratierter Erkennungsalgorithmen, begleitet von umfangreichen CTI und Metadaten. Alle Regeln sind mit 28 SIEM-, EDR-, XDR- und Data-Lake-Technologien kompatibel und nach MITRE ATT&CK abgebildet, um die Bedrohungsermittlung zu optimieren. Klicken Sie einfach auf den Erkundung Erkennungen Button unten und tauchen Sie in ein dediziertes Inhaltset ein.

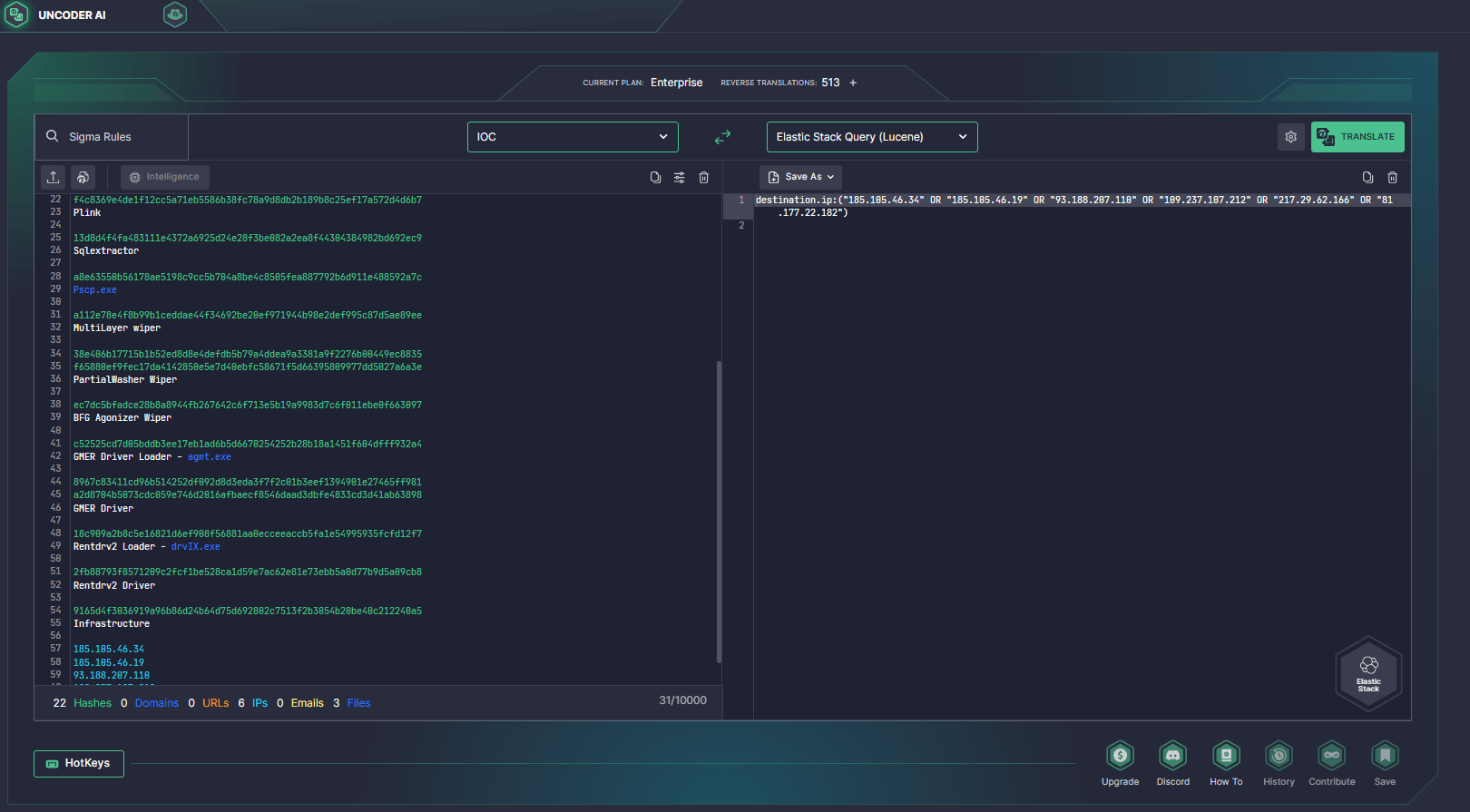

Zusätzlich können Cyber-Verteidiger SOC Prime’s Uncoder AI nutzen, um nach relevanten IOCs zu suchen, die von Palo Alto Networks Unit 42 in ihrer Untersuchung bereitgestellt wurden, die die jüngste Kampagne gegen Israel abdeckt.

Analyse des Agonizing Serpens Angriffs

Das Agonizing Serpens Kollektiv greift seit 2020 ununterbrochen Einrichtungen im Nahen Osten an, wobei Datenlösch-Malware als Hauptwaffe in ihren Angriffen eingesetzt wird. Die Gruppe geriet ins Rampenlicht mit einem Apostle Wiper, der in Operationen gegen Israel und die Vereinigten Arabischen Emirate verwendet wurde. Apostle war ursprünglich als Ransomware getarnt, zerstörte jedoch im Geheimen die Daten des Opfers, wurde jedoch im Laufe der Zeit so verändert, dass sie eine tatsächliche Ransomware war. Weiterhin wechselte die Gruppe zu Fantasy Wiper, um offensive Operationen gegen Israel und Südafrika fortzusetzen.

Laut der jüngsten Untersuchung von Palo Alto Networks Unit42nutzten Agonizing Serpens drei brandneue Wiper namens MultiLaer, PartialWasher und BFG in ihrer jüngsten Kampagne gegen israelische Unternehmen, die von Januar bis Oktober 2023 andauerte. Bevor sie in die Phase der Datenzerstörung umschalteten, exfiltrierten die Bedrohungsakteure sensible Details von angegriffenen Datenbankservern mithilfe des Sqlextractor-Tools und suchten explizit nach PII und geistigen Eigentumsdetails. Darüber hinaus wurden die gestohlenen Informationen, einschließlich Pässen, E-Mail-Passwörtern und Adressen, in sozialen Medien und im Telegram-Messenger geteilt, um den Ruf der Opfer zu schädigen.

Bemerkenswert ist, dass die Hacker sich Zugang zu den Zielinstanzen verschafften, indem sie exponierte, internetzugängliche Server nutzten, die anschließend mit Webshells ausgestattet wurden und Erkundungsaktivitäten durchführten, um Anmeldedaten zu stehlen und Administratorrechte zu erlangen. Forschern zufolge wurden Datenlöscher verwendet, um jegliche Spuren des Eindringens zu verdecken und die Folgen für den Ruf zu verschärfen.

Das wachsende Volumen an Cyberangriffen durch staatlich unterstützte APT-Gruppen und deren zunehmende Raffinesse erfordert äußerste Reaktionsbereitschaft von Cyberverteidigern. Bleiben Sie jeder offensiven Kampagne voraus, indem Sie Zugang zu den neuesten Erkennungsalgorithmen aus dem Threat Detection Marketplace gegen APTs, Malware und aufkommende Angriffe jeder Art haben.