Einleitung

On August 2020 eine neue Art von Malware, die zur Kategorie der Ransomware gehört, tauchte in der Cyber-Bedrohungslandschaft auf. Der für die Entwicklung verantwortliche Bedrohungsakteur nannte sie „DarkSide“ und wird, wie andere Malware dieser Art, in Big Game Hunting (BGH) Kampagnen betrieben. Etwa zur gleichen Zeit wurde eine DLS (Dedicated Leak Site) im Darkweb (hinter dem TOR Netzwerk) verfügbar gemacht, um die ersten Opfer zu melden.

Auf ihrer DLS behaupteten DarkSide Betreiber, Erfahrung in der Durchführung von Cyber-Operationen zu haben, nachdem sie zuvor andere, nicht besser identifizierte, Ransomware-Varianten verwendet hatten. Tatsächlich unterstützen einige Merkmale ihrer ersten Operationen die Hypothese, dass die Gruppe ein ehemaliger Partner eines anderen R-a-a-S (Ransomware as a Service) Programms sein könnte, das sich dafür entschieden hat, ihre eigene Ransomware zu schreiben, wahrscheinlich um zu vermeiden, die Gewinne aus kriminellen Aktivitäten mit Dritten zu teilen.

Einblicke

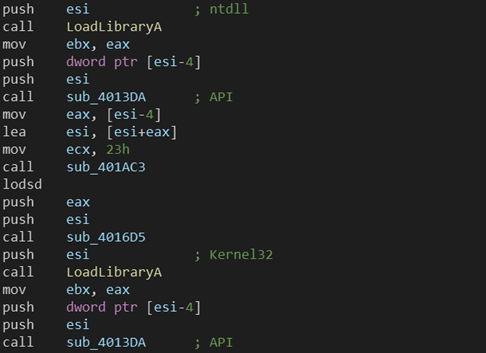

DarkSide ist eine gut geschriebene Malware-Familie, die sich im Laufe der Zeit nicht wesentlich verändert hat, verglichen mit den ersten Versionen, die im August/September 2020 analysiert wurden. Normalerweise weisen die zu dieser Familie gehörenden Proben einige Merkmale auf, die darauf abzielen, die Analyse zu erschweren. Zum Beispiel findet sich in einer aktuellen Probe (sha256: 17139a10fd226d01738fe9323918614aa913b2a50e1a516e95cced93fa151c61) bei 0040182A ein sub , das dynamisches Auflösen von DLLs and API durch LoadLibrary / GetProcAddress. sub_4016D5, sub_4013DA and sub_401AC3 sind ebenfalls an diesem Prozess beteiligt. Der folgende Screenshot zeigt einen Auszug aus dem gesamten Code, der für diesen Zweck entwickelt wurde:

Dies kann ein nützlicher Ort sein, um eine code basierte Yara Regel zu erstellen, die darauf abzielt, potenziell weitere Varianten der gleichen Malware-Familie zu jagen. Nachdem mehrere repräsentative Stücke ausgewählt wurden, kann etwas Ähnliches wie das Folgende erhalten werden:

rule DarkSide_Ransomware_827333_39928 : CRIMEWARE {

meta:

author = „Emanuele De Lucia“

description = „Detects possible variants of DarkSide ransomware“

hash1 = „17139a10fd226d01738fe9323918614aa913b2a50e1a516e95cced93fa151c61“

/*

call 0x4016d5

push esi

call 0x408195

mov ebx, eax

push dword ptr [esi – 4]

push esi

call 0x4013da

mov eax, dword ptr [esi – 4]

lea esi, [esi + eax]

mov ecx, 0x23

*/

strings:

$ = { E8 [4] 56 E8 [4] 8B D8 FF 76 ?? 56 E8 [4] 8B 46 ?? 8D 34 06 B9 ?? ?? ?? ?? }

condition:

any of them

}

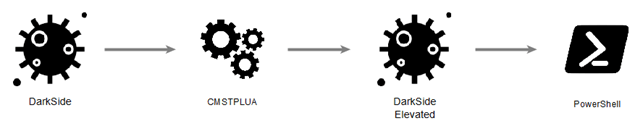

Darkside setzt ebenfalls Techniken für Privilegieneskalation und(User Access Control) Umgehung ein. Die in diesem Fall beobachtete Technik ist bekannt als UAC (User Access Control) bypass. The technique observed in this case is known as CMSTPLUA UAC Bypass und nutzt die ShellExec Funktion durch CMSTPLUA COM Schnittstelle {3E5FC7F9-9A51-4367-9063-A120244FBEC7}. Dies ermöglicht den Start eines Prozesses mit erhöhten Berechtigungen, gemäß dem folgenden Diagramm:

PowerShell wird verwendet, um Schattenkopien zu löschen, um die Wiederherstellung zuvor gesicherter Dateien zu verhindern, gemäß der folgenden Syntax:

powershell -ep bypass -c

„(0..61)|%{$s+=[char][byte](‚0x’+’4765742D576D694F626A6563742057696E33325F536861646F77

636F7079207C20466F72456163682D4F626A656374207B245F2E44656C65746528293B7D20′

.Substring(2*$_,2))};iex $s“

Dekodiert:

Get-WmiObject Win32_Shadowcopy | ForEach-Object {$_.Delete();}

Eine schnelle Sigma Regel kann verwendet werden, um ähnliche systemseitige Verhaltensweisen zu jagen.

Titel: Erkennt mögliche DarkSide-Infektion durch PowerShell-Cmdline, die verwendet wird, um Schattenkopien zu löschen

Status: stabil

Beschreibung: Erkennt mögliche DarkSide-Infektion durch PowerShell-Cmdline, die verwendet wird, um Schattenkopien zu löschen

Autor: Emanuele De Lucia

Referenzen:

– interne Forschung

Tags:

– attack.t1086

– attack.t1064

Datum: 2020/12/01

Logquelle:

Kategorie: Prozesserstellung

Produkt: Windows

Erkennung:

Auswahl:

Image|endswith:

– ‚powershell.exe‘

CommandLine|contains|all:

– ‚(0..61)|%%{$s+=[char][byte]‘

– ‚4765742D576D694F626A6563742057696E33325F536861646F77636F7079207C

20466F72456163682D4F626A656374207B245F2E44656C65746528293B7D20′

condition: Auswahl

Stufe: hoch

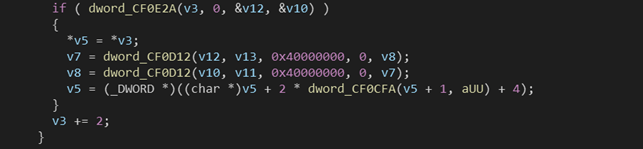

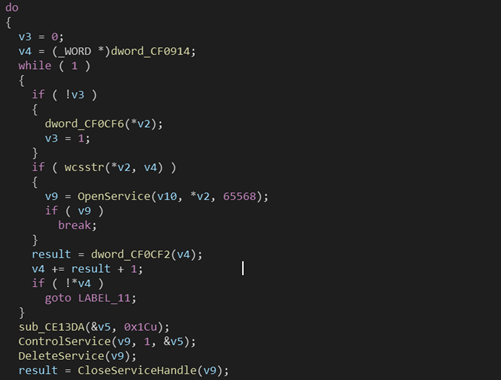

Vor der Ausführung der Hauptnutzlast führt das Beispiel verschiedene andere Aktivitäten durch, wie zum Beispiel das Sammeln von Informationen (z.B. Disks Info abrufen)

und einen Vergleich von Systemdiensten mit einer vordefinierten Liste, um diejenigen zu stoppen, die den Verschlüsselungsprozess der Dateien beeinflussen könnten.

Die folgenden Dienste sucht die Malware im analysierten Beispiel:

sql

oracle

ocssd

dbsnmp

synctime

agntsvc

isqlplussvc

xfssvccon

mydesktopservice

ocautoupds

encsvc

firefox

tbirdconfig

mydesktopqos

ocomm

dbeng50

sqbcoreservice

excel

infopath

msaccess

mspub

onenote

outlook

powerpnt

steam

thebat

thunderbird

visio

winword

wordpad

notepad

Diese Bereiche können ebenfalls in Betracht gezogen werden, um schlecht bekannte Codebestandteile zu extrahieren:

rule DarkSide_Ransomware_827333_39929 : CRIMEWARE {

meta:

author = „Emanuele De Lucia“

description = „Detects possible variants of DarkSide ransomware“

hash = „17139a10fd226d01738fe9323918614aa913b2a50e1a516e95cced93fa151c61“

/*

push 0x10020

push dword ptr [edi]

push dword ptr [ebp – 4]

call dword ptr [0xcf0e66]

mov dword ptr [ebp – 8], eax

cmp dword ptr [ebp – 8], 0

je 0xce4d83

push 0x1c

lea eax, [ebp – 0x30]

push eax

call 0xce13da

lea eax, [ebp – 0x30]

push eax

push 1

push dword ptr [ebp – 8]

call dword ptr [0xcf0e6a]

push dword ptr [ebp – 8]

call dword ptr [0xcf0e6e]

*/

strings:

$ = {68 [4] FF 37 FF 75 ?? FF 15 [4] 89 45 ?? 83 7D [2] 74 ?? 6A ?? 8D 45 ?? 50 E8 [4] 8D 45 ?? 50 6A ?? FF 75 ?? FF 15 [4] FF 75 ?? FF 15 ?? ?? ?? ??}

condition:

any of them

}

Nach der Verschlüsselungsphase Darkside soll über seinen Kommando- und Kontrollserver kommunizieren, um Details über das Opfer (Opfer-ID) sowie weitere Parameter zu teilen, die nützlich sind, um verschlüsselte Dateien wiederherzustellen und den Partner zu identifizieren.

Höchstwahrscheinlich wurden diese Netzwerkfähigkeiten hinzugefügt, um das R-a-a-S-Modell zu unterstützen. Im analysierten Beispiel ist das CnC (Command and Control) über den Domainnamen securebestapp20.comzugeordnet. Das Erkennen von Netzwerkaktivitäten, die potenziell mit dieser Bedrohung in Zusammenhang stehen, könnte das Schreiben von SNORT-Regeln ähnlich der folgenden erfordern:

alert udp $HOME_NET any -> any 53 (msg:“DNS request for blacklisted domain ’securebestapp20.com'“; content:“|0f|securebestapp20|03|com|00|“;nocase; reference:url,https://www.emanueledelucia.net/; sid:[SID HERE]; rev:1;)

Dieser Domainname wurde erstellt am 16/09/2020 und hat, soweit ich einsehe, zum Zeitpunkt des Schreibens eine Geschichte von two (2) A-Einträgen. Der interessante Eintrag ist mit der IP verknüpft 185.105.109.19. Es könnte interessant sein zu beachten, dass der pDNS Zählerwert für diesen Domainnamen vom 21/09/2020 (Tag der ersten beobachteten Auflösung zu 185.105.109.19) bis 05/01/2021 (Tag der letzten beobachteten Auflösung zu 185.105.109.19) weniger als 180 – Einträgen beträgt, und dass die meisten von ihnen von Anfang November bis heute auftreten. Dies deutet auf ein Wachstum der Verbreitung hin und offensichtlich auch auf das R-a-a-S Geschäft. Insgesamt ist diese Zahl zudem konsistent mit dem niedrigen Gesamtvolumen der DarkSide beobachteten Kampagnen zumindest bis Mitte November 2020. Dies wird weiter durch die Payload-seitige globale Sichtbarkeit bestätigt, die ich für diese Malware-Familie darlegen kann.

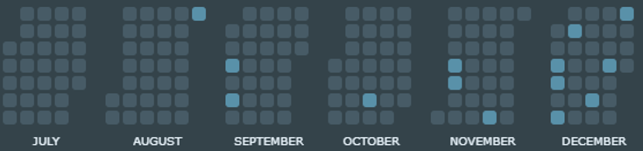

Die folgende Grafik zeigt die Erkennungsraten für die DarkSide-Malwarefamilie bis zum Jahresende, wo man allgemein einen Anstieg der Erkennungsraten bis Dezember 2020 beobachten kann.

Willkommen bei Darkside

On 11/10/2020 postete ein Benutzer eine Ankündigung mit dem Titel „[Affiliate Program] Darkside Ransomware“ in einem russischsprachigen Darkweb-Forum. Der Text in diesem Beitrag startete offiziell das Affiliate-Programm des Projekts. Presseartikel wurden verwendet, um das Programm selbst sowie die Fähigkeiten der Gruppe zu bewerben, die „nur auf große Unternehmen abzielen“ wie ursprünglich vom Bedrohungsakteur selbst gepostet:

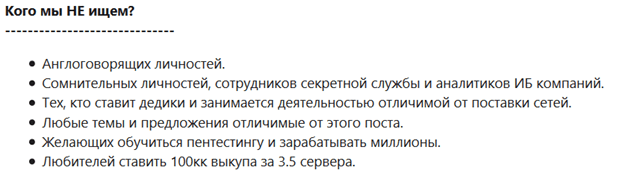

Im Affiliate-Programm sind unter anderem keine englischsprachigen Persönlichkeiten, Mitarbeiter des Geheimdienstes, Sicherheitsforscher, die Gierigen (zumindest scheint es mir so) usw. usw. willkommen.

Es gibt außerdem einige Regeln zu beachten, wie z.B. das Vermeiden von Angriffen auf Einrichtungen in Ländern, die zur CIS (Содружество Независимых Государствgehören, einschließlich Georgien und der Ukraine, oder die im Bildungswesen, der Medizin, dem öffentlichen und gemeinnützigen Sektor tätig sind.

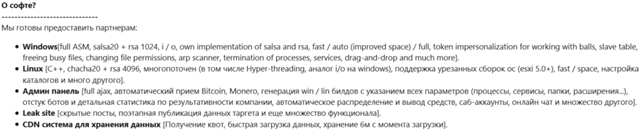

Wie Sie sich vorstellen können, gibt es wie bei jedem anderen Job eine Auswahl, um in das Programm aufgenommen zu werden. Dies beinhaltet ein Interview um die Fähigkeiten und Erfahrungen des Kandidaten zu überprüfen, z.B. ob er früher an einem anderen Programm beteiligt war. Die Gruppe bietet eine Windows and Linux Version der DarkSide-Ransomware sowie ein Administrationspanel, eine Leak-Site und ein CDN-System zur Datenspeicherung.

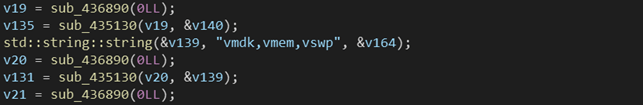

Also, haben Sie ESXi?

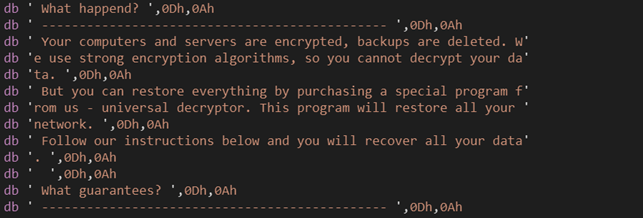

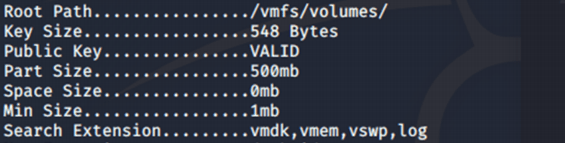

Ende November 2020 wurde eine Linux Variante der DarkSide Ransomware wurde in ein bekanntes Online-Malware-Repository hochgeladen. Sie hatte zum Zeitpunkt des Uploads praktisch keine Erkennungsrate. Selbst zum Zeitpunkt des Schreibens (Jan 2021) ist die Erkennungsrate sehr niedrig (2/63). Es scheint einen ganz anderen Zweck zu haben als das Windows-Gegenstück. Während letztere darauf ausgelegt ist, alle Benutzerdateien auf einem Arbeitsplatz (Dokumente, Bilder, PDFs usw.) zu verschlüsseln, wurde die Linux-Version entwickelt, um virtuelle Maschinen auf Servern zu beschädigen. Tatsächlich sucht der Sample nach Erweiterungen, die mit VMWare Dateien wie .vmdk, .vmem, .vswp und generische Logformate.

Die Lösegeldforderung ist ähnlich der des Windows-Pendants

und die Ausgabe der ausführbaren Datei, einmal gestartet, bestätigt den Fokus auf ESXi Umgebungen

as /vmfs/volumes/ ist der Standardstandort für ESXi virtuelle Maschinen. Eine strenge Yara Regel, die der folgenden ähnelt, kann helfen, Linux-Varianten von DarkSide zu identifizieren:

rule DarkSide_Ransomware_827333_39930 : CRIMEWARE {

meta:

author = „Emanuele De Lucia“

description = „Erkennt mögliche Varianten von Linux DarkSide Ransomware-Varianten“

hash1 = „da3bb9669fb983ad8d2ffc01aab9d56198bd9cedf2cc4387f19f4604a070a9b5“

strings:

$ = „vmdk,vmem,vswp,log“ fullword ascii

$ = „XChaCha20“ fullword ascii

$ = „Partial File Encryption Tool“ fullword ascii

$ = „main.log“ fullword ascii

condition:

(uint16(0) == 0x457f and all of them)

}

Auch für die Linux-Version erfolgen die Kommunikationswege zur Außenwelt über denselben zuvor genannten Domainnamen und eine speziell für jedes Opfer gestaltete URL. Durch Sigma ist es möglich, Regeln zu schreiben, die auf die Erkennung von DNS-Auflösungsanfragen zum Domainnamen abzielen, bei dem eigentlich die Kommandozentrale untergebracht ist:

Titel: Erkennt Auflösungsanfragen zum DarkSide Command and Control Domainnamen

status: stable

Beschreibung: Erkennt Auflösungsanfragen zum DarkSide Command and Control Domainnamen

Referenzen:

– https://www.emanueledelucia.net/fighting-the-darkside-ransomware/

author: Emanuele De Lucia

Datum: 2020/12/01

Tags:

– attack.t1071.001

Logquelle:

category: dns

Erkennung:

Auswahl:

query:

– ’securebestapp20.com‘

condition: Auswahl

falsepositives:

– interne Forschung

Stufe: hoch

Adversary Profile

Seit Mitte November 2020, nach dem Aufnahmeprogramm, ist es derzeit schwieriger, die exklusive Verwendung von DarkSide Ransomware einem bestimmten Bedrohungsakteur zuzuordnen.

Jedoch deuten einige Ähnlichkeiten mit Revil darauf hin, dass sein Entwickler mit dieser Lösung vertraut sein könnte, bis hin zur Spekulation, dass es sich um einen ehemaligen Revil-Partner handelt, der, um mehr Kontrolle über die Operationen zu haben und die Profite nicht teilen zu müssen, sein eigenes Projekt startete, das weiter durch ein unabhängiges Partnerprogramm verbessert wurde. Unabhängig vom spezifischen Akteur hinter den Operationen, DarkSide kann über verschiedene Vektoren geliefert werden, in der Regel nachdem Informationen über das Ziel gesammelt wurden.

Nach meiner Sichtbarkeit verwendete mindestens ein Bedrohungsakteur, der DarkSide anwendete, die Phishing-Technik (T1566), um eine Erststufen- Nutzlast zu liefern, deren Ausnutzung schließlich die Verbreitung von DarkSide-Varianten innerhalb der Zielumgebung ermöglichte. Andere Einbruchstechniken beinhalten die Ausnutzung von Schwachstellen in freigelegten Anwendungen (T1190), um sich einen ersten Zugang zu verschaffen, von dem aus laterale Bewegungen durchgeführt werden können.

Indicators of Compromise

|

Beobachtbar |

Beschreibung |

Wert |

|

sha256 |

Payload-Zustellung |

da3bb9669fb983ad8d2ffc01aab9d56198bd9cedf2cc4387f19f4604a070a9b5 |

|

sha256 |

Payload-Zustellung |

17139a10fd226d01738fe9323918614aa913b2a50e1a516e95cced93fa151c61 |

|

domain |

Netzwerkaktivität |

securebestapp20.com |