Abkürzung des Threat-Hunting-Prozesses

Inhaltsverzeichnis:

Warum den Threat-Hunting-Prozess abkürzen?

Wie bei jedem Sicherheitsoperationseinsatz möchten wir Wirksamkeit und Effizienz ausbalancieren, um die besten Ergebnisse mit den geringsten Ressourcen zu erzielen.

Leider wird Threat Hunting oft als ‚Luxus‘ angesehen, der nur den fortschrittlichsten Sec-Ops-Teams mit großzügigen Budgets vorbehalten ist, um Expertenressourcen zu finanzieren und Zeit für Hunting-Übungen mit ungenauen Ergebnissen und Geschäftswert zu investieren. Der Threat-Hunting-Prozess ist zweifellos komplexer als der typische Arbeitsablauf eines Tier I/II SOC-Analysten. Es stimmt auch, dass die Ergebnisse des Threat Huntings historisch schwer zu zeigen waren.

Bei SOC Prime ist es jedoch unser Ziel, den Status quo durch bessere Technologie, Werkzeuge und Zusammenarbeit in der Community zu verändern. In diesem Artikel werden wir den aktuellen Threat-Hunting-Prozess ansehen und wie wir diesen Prozess abkürzen können, um Teams jeder Größe, Stufe und Reife zu ermöglichen, Bedrohungen proaktiv zu erkennen.

Wie sieht der Threat-Hunting-Prozess aus?

Beginnen wir mit der Erstellung eines sehr allgemeinen Rahmens für Threat Hunting.

- Ein Forschungsthema oder -objekt identifizieren

- Forschung durchführen

- Eine Hypothese bilden

- Hypothese testen

- Ergebnisse aufzeichnen und Maßnahmen ergreifen

Sie werden wahrscheinlich bemerken, dass ich absichtlich Details weggelassen habe. Das Meinungsbild von Experten zu diesem Thema soll, obwohl es nicht sehr groß ist, die primäre Ressource sein, um ein wirkliches Verständnis davon zu bekommen, wie Threat Hunting aussieht. Im Allgemeinen stimmen jedoch die meisten Threat Hunter zu, dass die obigen Punkte eine faire Zusammenfassung des allgemeinen Prozesses darstellen.

*Hinweis – SOC Prime beansprucht nicht, dieses Video zu besitzen oder mit Insomni’hack oder den Moderatoren verbunden zu sein. Das oben erwähnte Video soll weitere Kontext für gängige Ansätze im Threat Hunting bieten.Diese Präsentation von Roberto Rodriguez und Jose Luis Rordiguez ist eine meiner Favoriten. Beide Vortragenden sind bekannte Vordenker und Mitwirkende in der Open-Source-Entwicklercommunity für Threat Hunting. Ich empfehle dringend, das vollständige Video anzusehen und auch ihre jeweiligen Blogs zu überprüfen.

Wie den Threat-Hunting-Prozess abkürzen

Wenn wir die Wirksamkeit und Effizienz ins Gleichgewicht bringen, sprechen wir wirklich darüber, die folgenden Probleme anzugehen.

- Technologie

Geschwindigkeit ist entscheidend, wenn komplexe Suchvorgänge über Zeiträume ausgeführt werden. Ohne zu sehr ins Detail zu gehen oder bestimmte Plattformen zu kritisieren, ist es wichtig zu beachten, dass einige Protokollspeicher- und SIEM-Technologien in der Lage sind, Suchen schneller auszuführen als andere. Der Unterschied zwischen einer Suche, die 30 Sekunden dauert, und einer, die 3 Minuten dauert, multipliziert über Hunderte von Übungen im Jahr, summiert sich zu echten Effizienzgewinnen.

- Informationen

Ich verwende absichtlich den Begriff ‚Informationen‘, um ein weites Netz zu spannen. Innerhalb einer Threat-Hunting-Praxis können und sollten Informationen aus mehreren internen und externen Quellen stammen, um den Fokus zu lenken und Übungen zu bereichern. Einfach ausgedrückt ist ein informierteres und strategisches Threat Hunting effektiver als blindes Jagen mit zufälligen Suchen und Dashboards.

- Threat Intelligence Feeds

- Internes Honeynet

- Externes Honeynet

- Threat Modeling (Im Idealfall auf den MITRE ATT&CK Framework abgebildet und sowohl von technischen als auch geschäftlichen Stakeholdern informiert.)

- OSINT

- Malware-Reverse-Engineering

- Im Idealfall auf den MITRE ATT&CK Framework abgebildet und sowohl von technischen als auch geschäftlichen Stakeholdern informiert.

- Menschen

Wir könnten darüber diskutieren, warum es wichtig ist, die richtigen Leute zu haben; doch wissen wir auch, dass solche Gespräche aufgrund der aktuellen Fachkräftelücke in der Branche weniger wirkungsvoll sind. Sinnvolle Gespräche in diesem Bereich drehen sich mehr darum, die bestehende Belegschaft zu automatisieren oder zu erweitern.

- Prozesse

Dies ist der Klebstoff, der alles zusammenhält und sowohl Effektivität als auch Effizienz zu Technologie, Informationen und Menschen bringt.

I. Verständnis der Ergebnisse/Auswirkungen

- Wie verbessert Threat Hunting Ihre allgemeine Sicherheitslage?

- GRC

- Schutz

- Erkennung

- Reaktion

II. Fortschritt/Wert quantifizieren

- Wie messen Sie den Fortschritt Ihres Threat-Hunting-Programms?

- Korrelieren ein Anstieg oder Rückgang der Ergebnisse mit dem Geschäftswert?

Zugegeben, all diese Faktoren sind tief miteinander verbunden und schwer in separate Einheiten zu konsolidieren. Kurz gesagt, um den Threat-Hunting-Prozess abzukürzen, brauchen wir eine Lösung, die (a) mit den besten Technologien arbeitet, (b) fortschrittliche und relevante Informationen bereitstellt, (c) die Arbeitslast durch Automatisierung oder Bereicherung reduziert, und (d) eine Art von Verfahrensstruktur bietet, um Wert zu verstehen und zu quantifizieren.SOC Prime’s Detection as Code-PlattformSeit fünf Jahren hilft SOC Prime Organisationen dabei, Threat-Hunting-Operationen über die Detection as Code-Plattform zu realisieren.

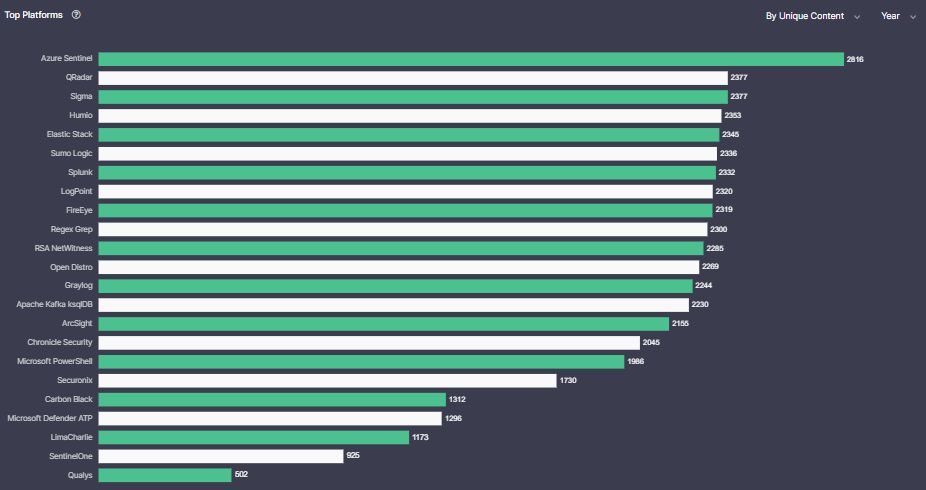

Die Plattform ist ein Arsenal von über 100.000 plattformübergreifenden bedrohungsspezifischen Regeln, die entwickelt wurden, um das Technologie-, Informations-, Personen- und Prozessproblem im Threat Hunting zu lösen.Punkt (a), SOC Prime’s Detection as Code-Plattform-Inhalt ist mit allen führenden SIEM-Plattformen kompatibel.

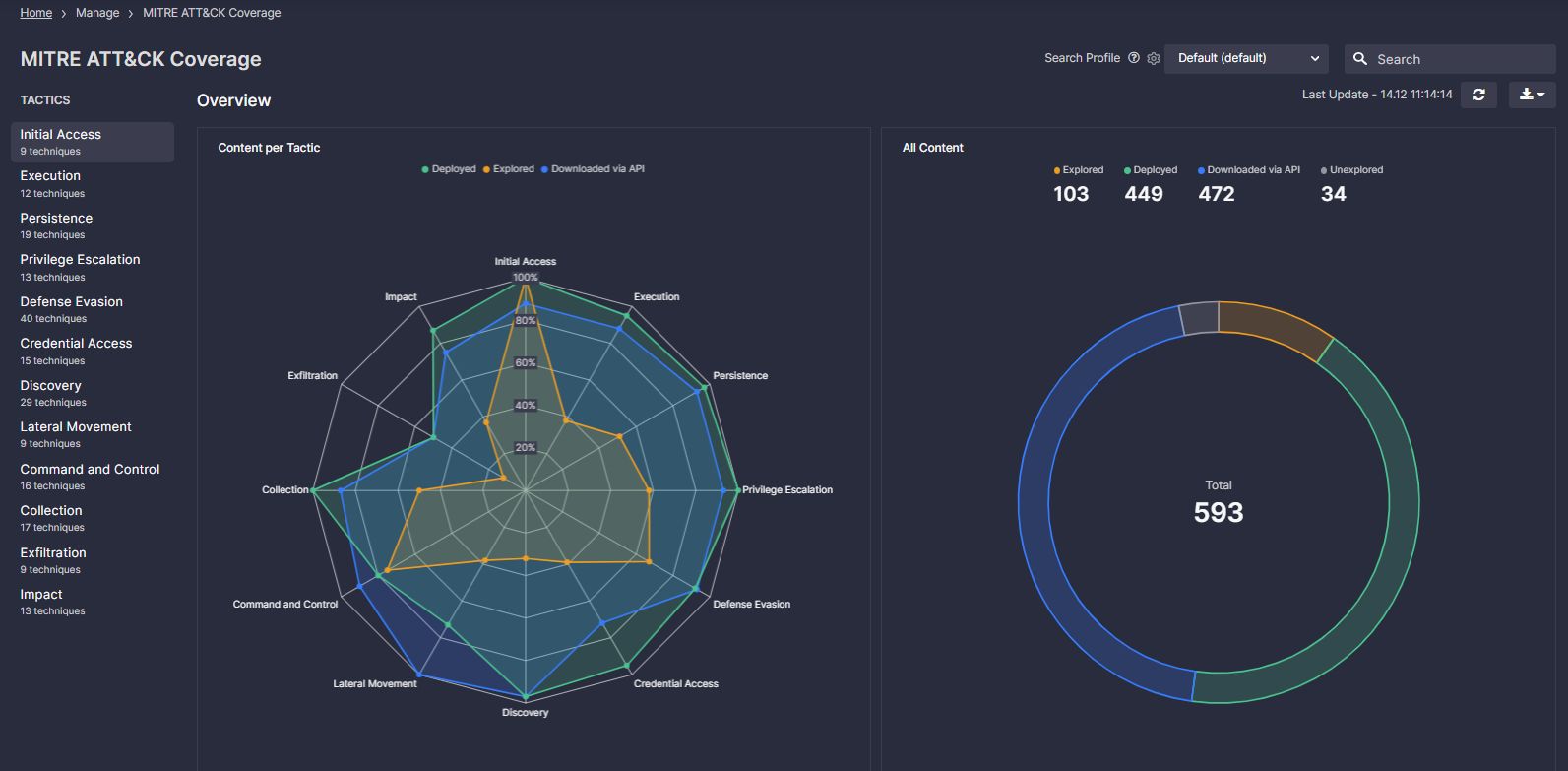

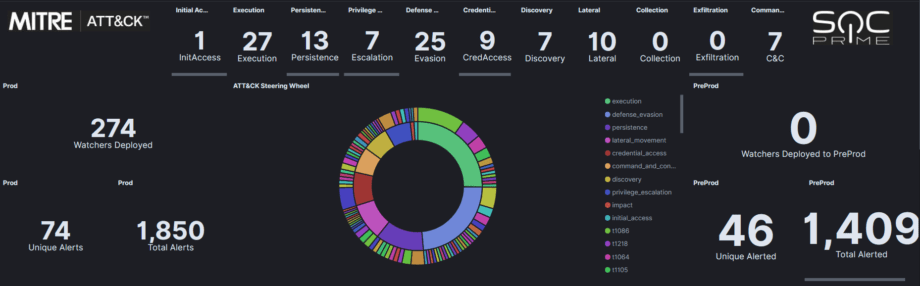

Weil wir unsere Regeln auf das ATT&CK Framework abbilden, können wir die Abdeckungsabdeckung in einer Umgebung messen und den Fortschritt im Laufe der Zeit verfolgen.

Zum Beispiel könnten wir sagen, dass Sie vor 6 Monaten Abdeckung für 20/144 Techniken hatten. Heute, nach der systematischen Implementierung zusätzlicher Regeln für fehlende Techniken, haben Sie nun Abdeckung für 60/144 Techniken. Das ist die dreifache Erkennungsabdeckung! Zusätzlich haben Sie jetzt eine Sicherheitsbetriebs-Roadmap, die definiert:

- Aktuelle Erkennungslücken

- Taktiken

- Techniken

- Bedrohungsakteure

- Protokollquellen zu erwerben/aufzunehmen

- Ereignistypen zu konfigurieren

Beispiel:

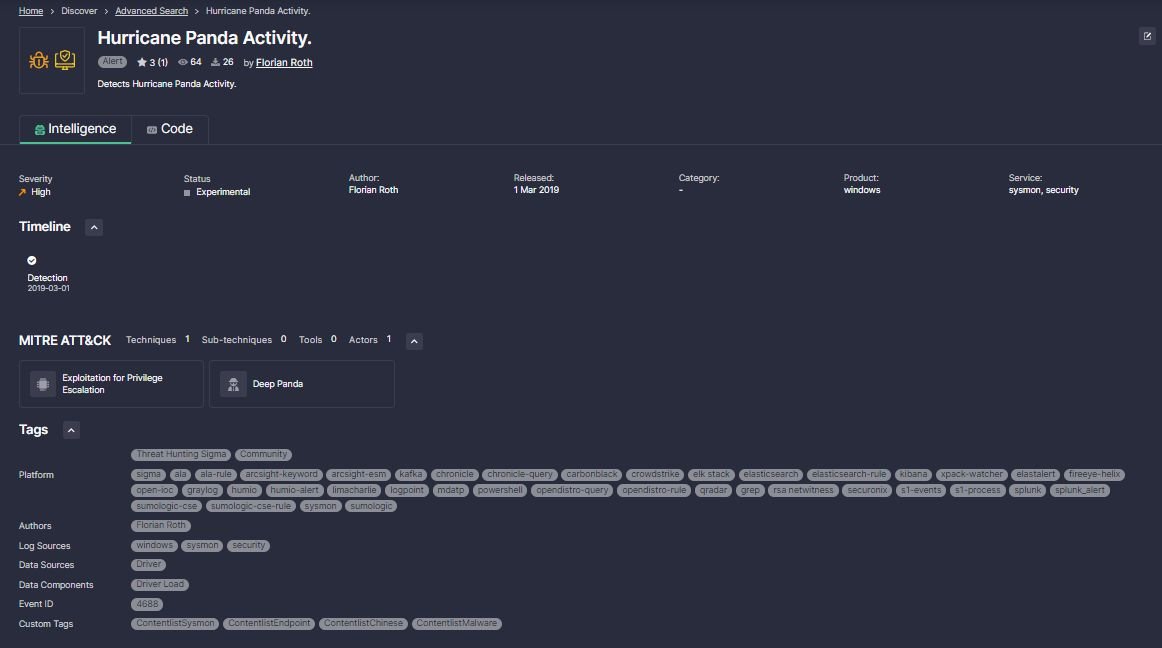

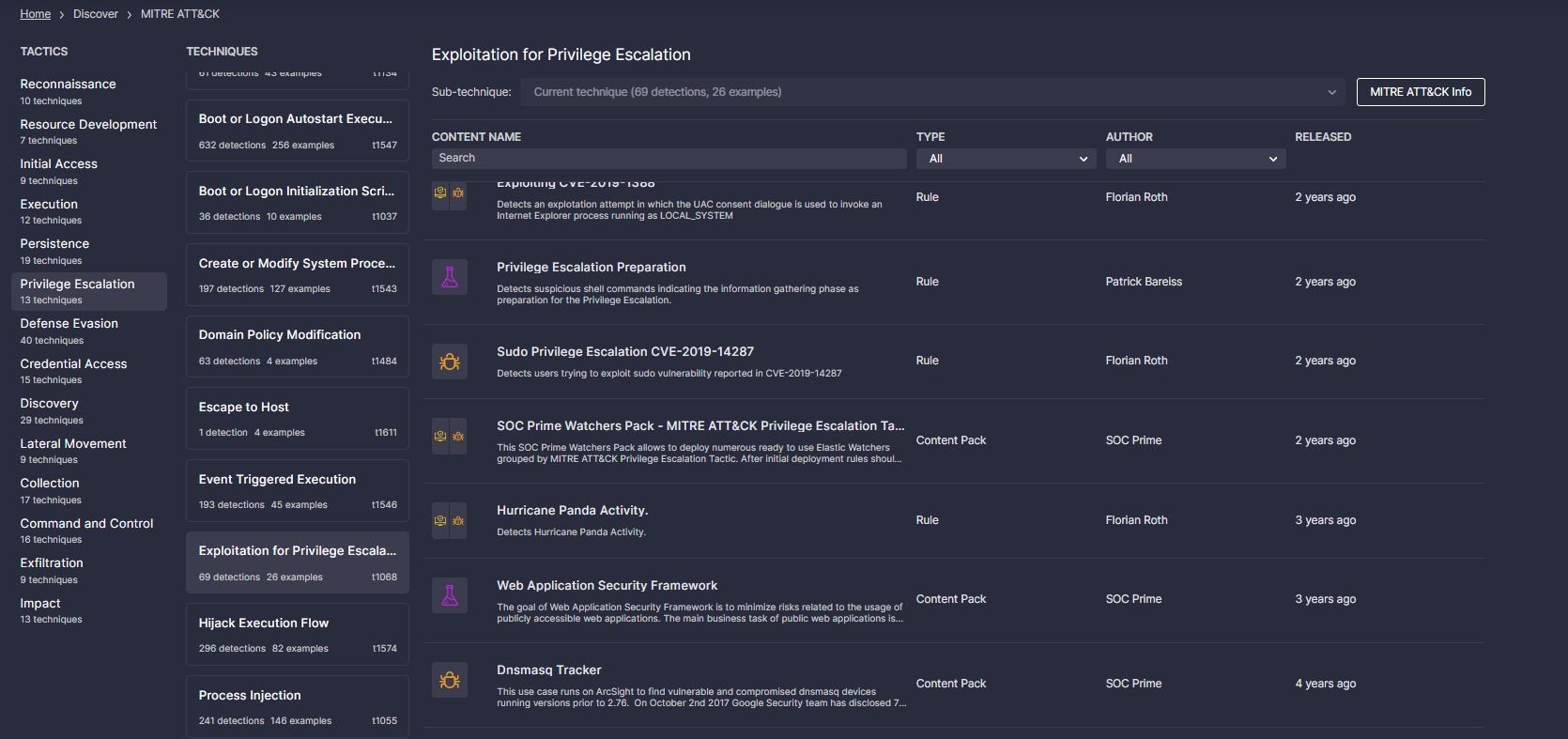

https://tdm.socprime.com/tdm/info/FHh5xhYB3zlf/Als Beispiel haben wir die Technik „Exploitation for Privilege Escalation“ unter der Taktik „Privilege Escalation“ ausgewählt. Von hier aus konnten wir die Sigma-Regel „Hurricane Panda Activity“ finden, die einen direkten Bezug zu dem Forschungsartikel enthält, auf dem sie basiert, sowie spezifische Bedingungen zu den Techniken und Befehlen, die dieser Bedrohungsakteur verwendet. Mit einer einsatzbereiten Regel könnte ein Threat Hunter schnell eine Übung starten und die längsten und ressourcenintensivsten Phasen der Forschung und Hypothesenbildung überspringen.

Zusammenfassung:

Als Produkt erfüllt SOC Prime’s Detection as Code-Plattform alle vier Anforderungen, die wir für die Beschleunigung des Threat-Hunting-Prozesses aufgestellt haben. Natürlich haben wir auch einen gesamten Katalog professioneller Dienstleistungen entwickelt, um Teams dabei zu helfen, diese Werte auch in den allzu häufigen Fällen zu liefern, in denen sie unterbesetzt sind.

Der Zugang zur Plattform für die Community ist kostenlos! Melden Sie sich an und beginnen Sie noch heute mit der Erkundung unserer Erkennungsinhalte unter „TDM.SOCPRIME.COM“. Wie immer stehen wir Ihnen für Fragen oder ein Treffen gerne zur Verfügung.