Subito dopo che Microsoft ha divulgato una vulnerabilità zero-day di Office attivamente sfruttata (CVE-2026-21509) il 26 gennaio 2026, CERT-UA ha segnalato che UAC-0001 (APT28) stava sfruttando la vulnerabilità attivamente. L’attore minaccioso sostenuto dalla Russia ha preso di mira organizzazioni in Ucraina e nell’UE con documenti Office dannosi, e i metadata mostrano che un campione è stato creato il 27 gennaio alle 07:43 UTC, dimostrando la rapida trasformazione in arma della CVE-2026-21509.

Rileva l’attività di UAC-0001 alias APT28 basata sull’allerta CERT-UA#19542

APT28 (UAC-0001) ha una lunga storia di operazioni informatiche allineate con gli interessi dello stato russo, con un focus persistente sull’Ucraina e i suoi partner alleati. L’Ucraina spesso funge da ambiente di test iniziale per tattiche, tecniche e procedure di nuova concezione che vengono poi estese a obiettivi internazionali più ampi.

L’ultima campagna UAC-0001 sotto i riflettori segue lo stesso schema. Secondo CERT-UA#19542, UAC-0001 ha preso di mira enti statali ucraini con documenti Office dannosi sfruttando CVE-2026-21509 per distribuire il framework COVENANT. Lo stesso schema di attacco è stato successivamente osservato contro organizzazioni dell’UE, dimostrando una rapida espansione operativa oltre l’Ucraina.

Iscriviti alla piattaforma SOC Prime per difendere proattivamente la tua organizzazione da attacchi UAC-0001 (APT28) che sfruttano CVE-2026-21509. Basta premere Esplora rilevamenti qui sotto e accedere a uno stack di regole di rilevamento rilevanti, arricchite con AI-native CTI, mappate al framework MITRE ATT&CK®, e compatibili con una vasta gamma di tecnologie SIEM, EDR e Data Lake.

Gli esperti di sicurezza possono anche utilizzare il tag “CERT-UA#19542” basandosi sull’identificatore della relativa allerta CERT-UA per cercare direttamente lo stack di rilevamento e monitorare le eventuali modifiche ai contenuti. Per ulteriori regole per rilevare attacchi legati all’attività avversaria UAC-0001, i team di sicurezza possono cercare nella libreria Threat Detection Marketplace usando i tag “UAC-0001” o “APT28” basati sull’identificatore del gruppo, così come il tag “CVE-2026-21509” relativo allo sfruttamento zero-day in Microsoft Office.

Inoltre, gli utenti possono fare riferimento a un elemento dedicato Minacce Attive sugli ultimi attacchi UAC-0001 (APT28) per accedere al sommario AI, alle regole di rilevamento correlate, alle simulazioni e al flusso d’attacco in un unico posto.

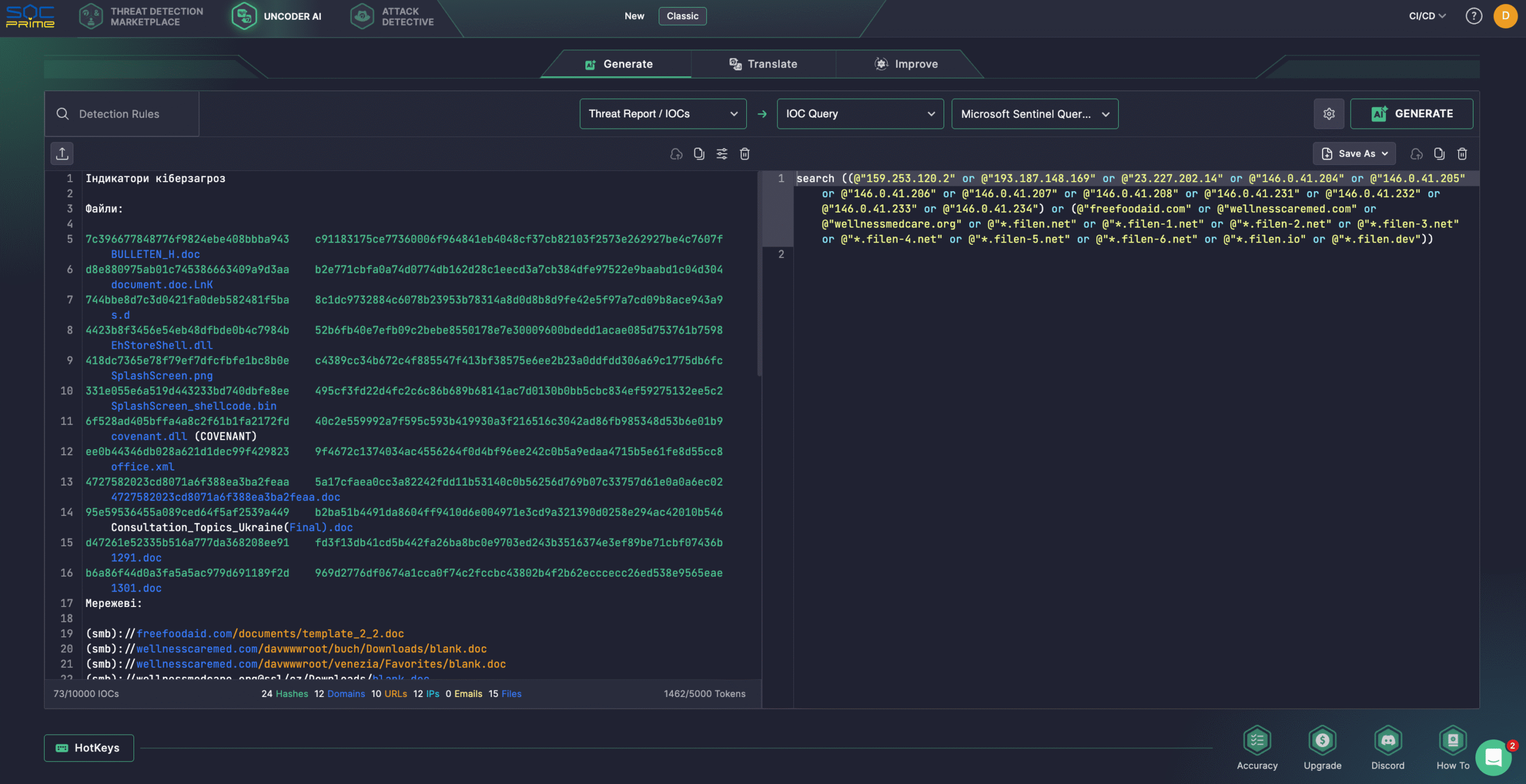

I team di sicurezza possono anche affidarsi a Uncoder AI per creare rilevamenti da rapporti di minacce in formato grezzo, documentare e ottimizzare il codice, e generare flussi di attacco. Inoltre, i difensori informatici possono facilmente convertire gli IOCs dall’ultima CERT-UA#19542 allerta in query ottimizzate per le prestazioni compatibili con il proprio stack di sicurezza.

Analisi degli attacchi UAC-0001 (APT28) che sfruttano CVE-2026-21509

Alla fine di gennaio 2026, CERT-UA ha osservato una serie di attacchi informatici mirati attribuiti a UAC-0001 (APT28) che hanno sfruttato una vulnerabilità di Microsoft Office attivamente utilizzata e rintracciata come CVE-2026-21509. L’attività malevola è emersa poco dopo che Microsoft ha divulgato pubblicamente la falla ed è stata inizialmente diretta verso entità governative ucraine prima di espandersi ad organizzazioni in tutta l’Unione Europea.

Per stabilire l’accesso iniziale, gli attaccanti hanno distribuito specifici documenti Microsoft Word artigianali sfruttando CVE-2026-21509. Un documento, intitolato “Consultation_Topics_Ukraine(Final).doc”, faceva riferimento a COREPER, il Comitato dei Rappresentanti Permanenti dell’UE, che prepara decisioni e coordina le politiche tra gli stati membri dell’UE. Sebbene il file sia diventato pubblicamente accessibile il 29 gennaio, l’analisi dei metadata ha mostrato che era stato creato il 27 gennaio (un giorno dopo l’ avvisodi Microsoft), indicando una rapida trasformazione in arma della vulnerabilità.

Parallelamente, CERT-UA ha ricevuto segnalazioni di email di phishing che impersonavano corrispondenza ufficiale dal Centro Idrometeorologico Ucraino. Questi messaggi, inviati a più di 60 destinatari principalmente all’interno delle autorità esecutive centrali dell’Ucraina, contenevano allegati DOC malevoli. Una volta aperti in Microsoft Office, i documenti stabilivano una connessione di rete a una risorsa esterna tramite WebDAV e scaricavano un file di collegamento contenente codice progettato per recuperare e avviare un file eseguibile.

L’esecuzione con successo del payload scaricato porta alla creazione di un file DLL malevolo, EhStoreShell.dll, che si maschera come legittima Enhanced Storage Shell Extension library, e un file immagine (SplashScreen.png) contenente shellcode. L’attacco modifica anche il percorso del registro di Windows per CLSID {D9144DCD-E998-4ECA-AB6A-DCD83CCBA16D}, implementando il dirottamento COM, e crea un’attività pianificata chiamata OneDriveHealth.

L’esecuzione pianificata dell’attività provoca la terminanazione e il riavvio del processo explorer.exe, il quale (a causa del dirottamento COM) assicura il caricamento di process to terminate and restart, which (due to the COM hijacking) ensures the loading of EhStoreShell.dll. La DLL esegue shellcode dal file immagine, causando infine l’avvio del framework COVENANT. Le comunicazioni di comando e controllo per COVENANT si affidavano a infrastrutture di cloud storage legittime fornite da Filen (filen.io). framework. Command-and-control communications for COVENANT relied on legitimate cloud storage infrastructure provided by Filen (filen.io).

Alla fine di gennaio 2026, CERT-UA ha identificato ulteriori documenti che utilizzano la stessa catena di exploit e meccanismi di consegna negli attacchi contro organizzazioni basate nell’UE. Sovrapposizioni tecniche nella struttura del documento, URL incorporati e infrastruttura di supporto suggeriscono che questi incidenti facessero parte di una campagna coordinata UAC-0001 (APT28), dimostrando la rapida espansione dell’operazione oltre i suoi obiettivi iniziali ucraini.

Data l’attiva sfruttamento di una zero-day di Microsoft Office e le sfide che molte organizzazioni affrontano nell’applicare tempestivamente patch o mitigazioni, ci si aspetta un ulteriore abuso di CVE-2026-21509 nel breve termine.

Per ridurre la superficie di attacco, le organizzazioni dovrebbero implementare le misure di mitigazione delineate nell’avviso di Microsoft avviso, incluse le configurazioni consigliate del registro di Windows. Inoltre, poiché UAC-0001 (APT28) sfrutta l’infrastruttura di cloud Filen legittima per le operazioni di comando e controllo di COVENANT, le interazioni di rete con domini e indirizzi IP correlati a Filen dovrebbero essere limitate o sottoposte a monitoraggio avanzato.

Inoltre, gli esperti di sicurezza possono contare su la piattaforma AI-Native Detection Intelligence di SOC Prime, che equipaggia i team SOC con tecnologie all’avanguardia e competenze di cybersecurity di alto livello per anticipare gli attacchi APT28 mantenendo l’efficacia operativa.

Contesto MITRE ATT&CK

Sfruttare MITRE ATT&CK offre una visione approfondita dei più recenti attacchi UAC-0001 (APT28) che sfruttano la vulnerabilità CVE-2026-21509 per prendere di mira entità ucraine e dell’UE. La tabella seguente mostra tutte le regole Sigma pertinenti mappate alle tattiche, tecniche e sotto-tecniche associate a ATT&CK. Tactics Techniques Sigma Rule Persistence Scheduled Task/Job: Scheduled Task (T1053.005) Event Triggered Execution: Component Object Model Hijacking (T1546.015) Defense Evasion Masquerading: Match Legitimate Resource Name or Location (T1036.005) Command and Control Application Layer Protocol: Web Protocols (T1071.001) Ingress Tool Transfer (T1105) Impact Service Stop (T1489)