マイクロソフトがアクティブに悪用されるOfficeのゼロデイを公表した直後(CVE-2026-21509)、2026年1月26日にCERT-UAは、UAC-0001(APT28)が野外でこの脆弱性を利用していると報告しました。ロシア支持の脅威アクターは、ウクライナとEUの組織を悪意のあるOfficeドキュメントで標的にし、メタデータは1月27日07:43 UTCに作成された1つのサンプルを示して、CVE-2026-21509の急速な武器化を示しています。

CERT-UA#19542アラートに基づくUAC-0001別名APT28の活動を検知

APT28(UAC-0001) は、ロシア国家の利益に沿ったサイバー作戦を行ってきた長い記録があります。特にウクライナとその同盟国に焦点を当てています。ウクライナはしばしば、新たに開発された戦術、技術、手順が試験され、後に国際的な標的に拡大されるための初期のテスト環境として利用されます。

注目を浴びている最新のUAC-0001キャンペーンは、同じパターンに従っています。 CERT-UA#19542によると、UAC-0001はCVE-2026-21509を利用してウクライナの国家機関を標的にした悪意のあるOfficeドキュメントを展開し、COVENANTフレームワークを展開しました。同じ攻撃パターンが後にEUの組織に対して観測され、ウクライナを超えた急速な運用拡大を示しています。

SOC Prime プラットフォームにサインアップ して、CVE-2026-21509を悪用するUAC-0001(APT28)の攻撃から組織を積極的に防御しましょう。以下の「 探索の検出 」を押して、AIネイティブで拡張された関連検出ルールスタックにアクセスし、 CTI、 MITRE ATT&CK®フレームワークにマッピングされ、広範なSIEM、EDR、およびデータレイク技術と互換性があります。

セキュリティ専門家は、「CERT-UA#19542」タグを使用してCERT-UAの関連するアルート識別子に基づいて検出スタックを直接検索し、コンテンツの変更を追跡することもできます。UAC-0001に関連する攻撃を検出するための追加のルールを求めている場合、セキュリティチームは「UAC-0001」または「APT28」のタグを使用してグループ識別子に基づいて脅威検出マーケットプレイスライブラリを検索でき、Microsoft Officeゼロデイの悪用に関連する「CVE-2026-21509」タグに正しく対処します。

さらに、ユーザーはUAC-0001(APT28)の最新の攻撃に関する専用の アクティブな脅威項目 を参照して、AIサマリー、関連検出ルール、シミュレーション、および攻撃フローに一か所でアクセスできます。

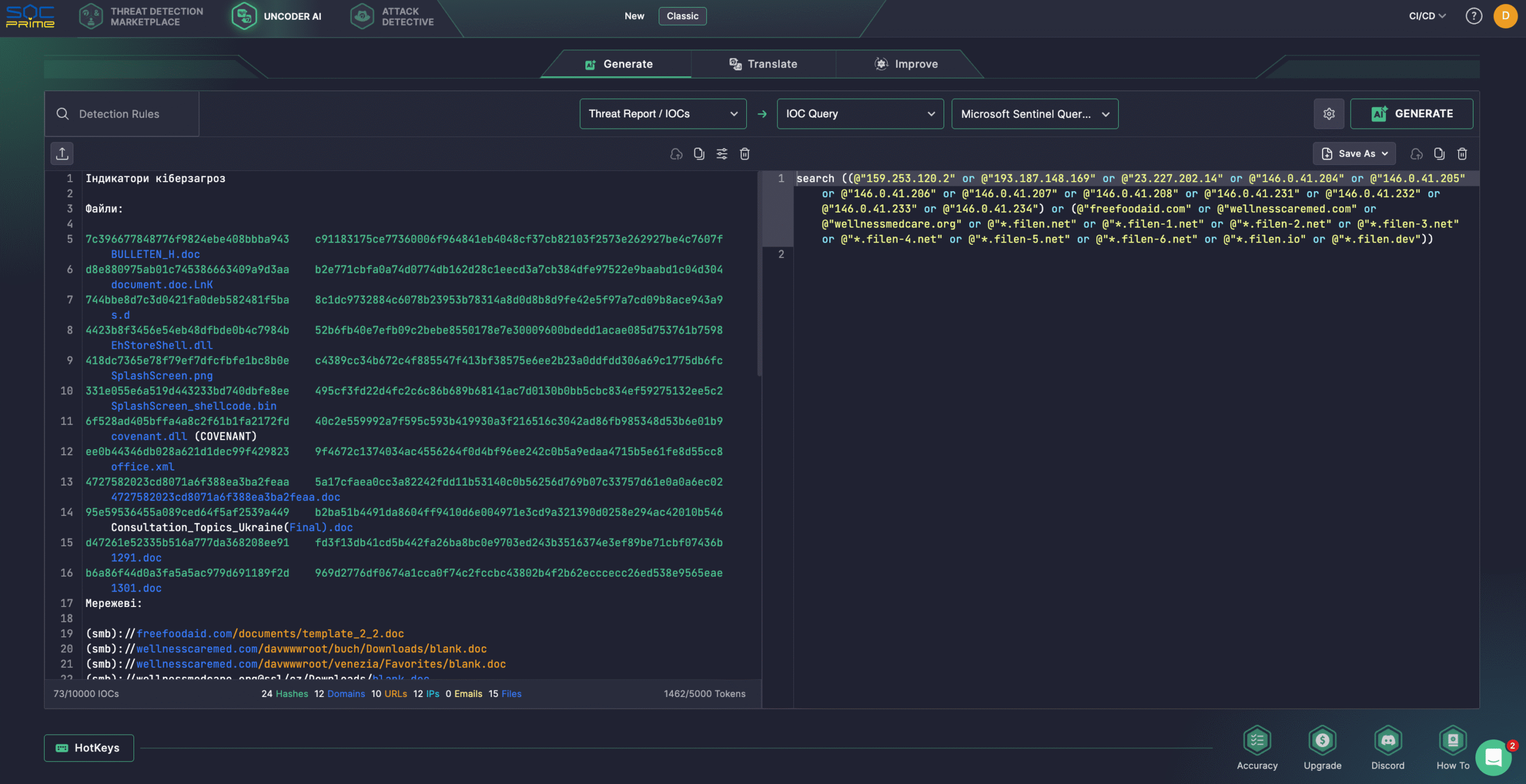

セキュリティチームはまた、 Uncoder AI を利用して、生の脅威レポートから検出を作成し、コードを文書化および最適化し、攻撃フローを生成することもできます。さらに、サイバー防御者は、最新の CERT-UA#19542 アラートからIoCをセキュリティスタックと互換性のあるパフォーマンス最適化されたクエリに容易に変換することができます。

CVE-2026-21509を悪用するUAC-0001(APT28)の攻撃を分析

2026年1月末、CERT-UAが 一連のUAC-0001(APT28)による標的サイバー攻撃シリーズを観察しました。これにより、アクティブに悪用されているMicrosoft Officeの脆弱性が利用され、それはCVE-2026-21509として追跡されています。この悪意のある活動は、マイクロソフトが公に欠陥を発表した直後に発生し、最初にウクライナの政府機関を対象にした後、ヨーロッパ連合全体の組織に拡大されました。 a series of targeted cyber attacks attributed to UAC-0001 (APT28) that leveraged an actively exploited Microsoft Office vulnerability tracked as CVE-2026-21509. The malicious activity emerged shortly after Microsoft publicly disclosed the flaw and was initially directed at Ukrainian government entities before expanding to organizations across the European Union.

初期アクセスを確立するために、攻撃者はCVE-2026-21509を悪用した特別に作成されたMicrosoft Wordドキュメントを配布しました。1つのドキュメントは、 「Consultation_Topics_Ukraine(Final).doc」、 EUの常任代表委員会であるCOREPERを参照しており、EU加盟国間の決定を準備し、政策を調整します。このファイルは1月29日に公に利用可能になりましたが、メタデータ分析では、1月27日(マイクロソフトの 勧告)の翌日に作成されたことを示し、脆弱性の急速な武器化を示しています。

同時に、CERT-UAは、ウクライナの水文気象センターからの公式書簡になりすましたフィッシングメールを報告しました。これらのメッセージは、主にウクライナの中央執行機関内の60以上の受信者に送信され、悪意のあるDOC添付ファイルが含まれていました。Microsoft Officeで開かれた場合、ドキュメントはWebDAV経由で外部リソースにネットワーク接続を確立し、コードを含むショートカットファイルをダウンロードして実行ファイルを取得するように設計されています。

ダウンロードしたペイロードの成功裏の実行は、不正なDLLファイルである EhStoreShell.dllの作成につながります。それは正当な Enhanced Storage Shell Extension ライブラリに偽装され、シェルコードを含むイメージファイル(SplashScreen.png)とともにあります。この攻撃はまた、CLSIDのWindowsレジストリパスを修正し、 {D9144DCD-E998-4ECA-AB6A-DCD83CCBA16D}、COMハイジャックを実施し、 という名前のスケジュールタスクを作成します。.

タスクのスケジュール実行は、 explorer.exe プロセスを終了して再起動させ、(COMハイジャックにより) EhStoreShell.dllのロードを確実にします。DLLはイメージファイルからのシェルコードを実行し、最終的に起動結果を COVENANT フレームワークにつなぎます。COVENANTのコマンドアンドコントロールコミュニケーションは、Filen(filen.io)によって提供される正当なクラウドストレージインフラストラクチャに依存していました。

2026年1月の終わりにかけて、CERT-UAはEU拠点の組織に対する攻撃で、同じエクスプロイトチェーンと配信メカニズムを使用する追加ドキュメントを特定しました。ドキュメント構造、埋め込まれたURL、および支援インフラストラクチャにおける技術的なオーバーラップは、これらのインシデントがUAC-0001(APT28)キャンペーンの一部であり、その活動が初期のウクライナの標的を超えて急速に拡大していることを示唆しています。

Microsoft Officeゼロデイのアクティブな悪用と、多くの組織がパッチまたは緩和策を迅速に適用する問題に直面しているため、CVE-2026-21509のさらなる悪用が近い将来に予想されます。

攻撃面を減少させるために、組織はマイクロソフトの 勧告に概説された緩和策を実装し、推奨されるWindowsレジストリ構成を含めるべきです。さらに、UAC-0001(APT28)は、COVENANTのコマンドアンドコントロール操作のために、正当なFilenクラウドインフラストラクチャを利用しているため、Filen関連のドメインおよびIPアドレスとのネットワークインタラクションを制限するか、強化された監視の下に置くべきです。

さらに、セキュリティ専門家は、 SOC PrimeのAIネイティブ検出インテリジェンスプラットフォームを頼りに、最先端の技術とトップのサイバーセキュリティ専門知識で、APT28攻撃に先んじ、運用の効果を維持しつつ対応することができます。

MITRE ATT&CKコンテキスト

MITRE ATT&CKを活用することで、ウクライナとEUのエンティティを狙ったCVE-2026-21509エクスプロイトを利用する最新のUAC-0001(APT28)の攻撃についての詳細な洞察が得られます。以下の表は、関連するすべてのSigmaルールを、関連するATT&CK戦術、技術、およびサブ技術にマッピングされた形で表示します。 Tactics Techniques Sigma Rule Persistence Scheduled Task/Job: Scheduled Task (T1053.005) Event Triggered Execution: Component Object Model Hijacking (T1546.015) Defense Evasion Masquerading: Match Legitimate Resource Name or Location (T1036.005) Command and Control Application Layer Protocol: Web Protocols (T1071.001) Ingress Tool Transfer (T1105) Impact Service Stop (T1489)