Justo después de que Microsoft divulgara un zero-day de Office explotado activamente (CVE-2026-21509) el 26 de enero de 2026, CERT-UA reportó que UAC-0001 (APT28) aprovechaba la vulnerabilidad en el campo. El actor de amenazas respaldado por Rusia atacó a organizaciones en Ucrania y la UE con documentos maliciosos de Office, y los metadatos muestran que una muestra fue creada el 27 de enero a las 07:43 UTC, ilustrando la rápida armamentización de CVE-2026-21509.

Detectar Actividad de UAC-0001 también conocido como APT28 Basado en la Alerta CERT-UA#19542

APT28 (UAC-0001) tiene un largo historial de realizar operaciones cibernéticas alineadas con los intereses del estado ruso, con un enfoque persistente en Ucrania y sus socios aliados. Ucrania a menudo sirve como un entorno de prueba inicial para tácticas, técnicas y procedimientos recién desarrollados que luego se amplían a objetivos internacionales más amplios.

La última campaña de UAC-0001 en el centro de atención sigue el mismo patrón. Según CERT-UA#19542, UAC-0001 apuntó a cuerpos estatales ucranianos con documentos maliciosos de Office que explotaban CVE-2026-21509 para desplegar el marco COVENANT. El mismo patrón de ataque se observó más tarde contra organizaciones de la UE, demostrando una rápida expansión operativa más allá de Ucrania.

Regístrese en la Plataforma SOC Prime para defender proactivamente su organización contra los ataques de UAC-0001 (APT28) que explotan CVE-2026-21509. Simplemente presione Explorar Detecciones a continuación y acceda a un conjunto de reglas de detección relevante, enriquecido con IA nativa CTI, mapeado al marco MITRE ATT&CK®, y compatible con una amplia gama de tecnologías SIEM, EDR y Data Lake.

Los expertos en seguridad también pueden usar la etiqueta “CERT-UA#19542” basada en el identificador de alerta relevante de CERT-UA para buscar el conjunto de detección directamente y rastrear cualquier cambio en el contenido. Para más reglas para detectar ataques relacionados con la actividad adversaria de UAC-0001, los equipos de seguridad pueden buscar en la biblioteca del Mercado de Detección de Amenazas aprovechando las etiquetas «UAC-0001» o “APT28” en función del identificador del grupo, así como la etiqueta relevante «CVE-2026-21509» que aborda la explotación del zero-day de Microsoft Office.

Además, los usuarios pueden referirse a un artículo dedicado a las Amenazas Activas en los últimos ataques de UAC-0001 (APT28) para acceder al resumen de IA, reglas de detección relacionadas, simulaciones y el flujo de ataque en un solo lugar.

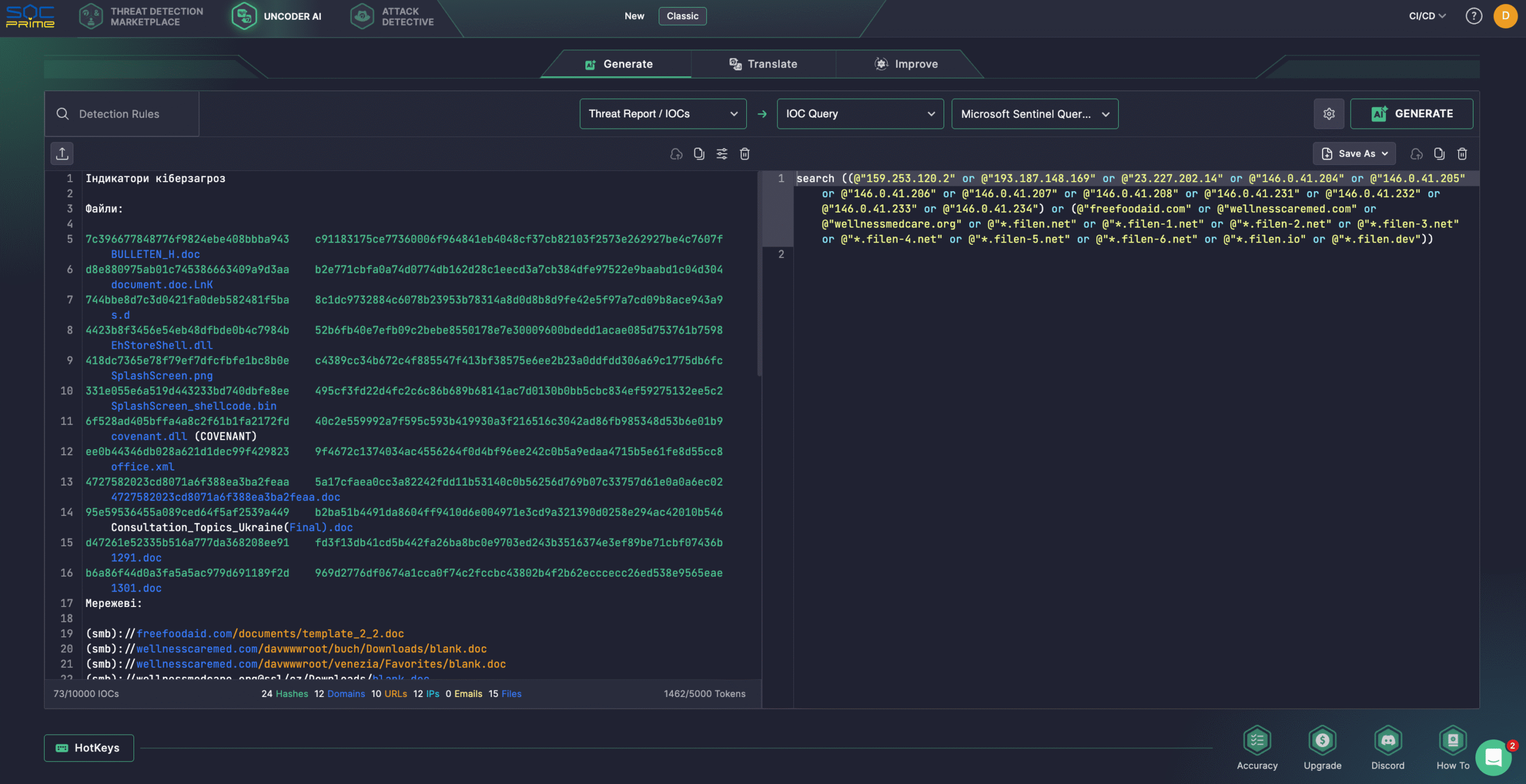

Los equipos de seguridad también pueden confiar en Uncoder AI para crear detecciones a partir de informes de amenazas en bruto, documentar y optimizar el código, y generar Flujos de Ataque. Además, los defensores cibernéticos pueden convertir fácilmente IOCs de la última alerta CERT-UA#19542 en consultas optimizadas para el rendimiento compatibles con su pila de seguridad.

Análisis de los Ataques de UAC-0001 (APT28) que Explotan CVE-2026-21509

A finales de enero de 2026, CERT-UA observó una serie de ciberataques dirigidos atribuidos a UAC-0001 (APT28) que aprovecharon una vulnerabilidad de Microsoft Office explotada activamente registrada como CVE-2026-21509. La actividad maliciosa surgió poco después de que Microsoft divulgara públicamente la falla y se dirigió inicialmente a entidades gubernamentales de Ucrania antes de expandirse a organizaciones de la Unión Europea.

Para establecer acceso inicial, los atacantes distribuyeron documentos especialmente creados de Microsoft Word que explotaban CVE-2026-21509. Un documento, titulado “Consultation_Topics_Ukraine(Final).doc,” hacía referencia al COREPER, el Comité de Representantes Permanentes de la UE, que prepara decisiones y coordina políticas entre los estados miembros de la UE. Aunque el archivo se hizo accesible públicamente el 29 de enero, el análisis de metadatos mostró que había sido creado el 27 de enero (un día después del consejode Microsoft), indicando una rápida armamentización de la vulnerabilidad.

Paralelamente, CERT-UA recibió informes de correos electrónicos de phishing que se hacían pasar por correspondencia oficial del Centro Hidrometeorológico de Ucrania. Estos mensajes, enviados a más de 60 destinatarios principalmente dentro de las autoridades ejecutivas centrales de Ucrania, contenían archivos DOC maliciosos. Al abrirse en Microsoft Office, los documentos establecían una conexión de red a un recurso externo a través de WebDAV y descargaban un archivo de acceso directo que contenía código diseñado para recuperar y ejecutar un archivo ejecutable.

La ejecución exitosa de la carga útil descargada resulta en la creación de un archivo DLL malicioso, EhStoreShell.dll, haciéndose pasar por el legítimo Enhanced Storage Shell Extension library, y un archivo de imagen (SplashScreen.png) que contiene shellcode. El ataque también modifica la ruta del registro de Windows para CLSID {D9144DCD-E998-4ECA-AB6A-DCD83CCBA16D}, implementando secuestro COM, y crea una tarea programada llamada OneDriveHealth.

La ejecución programada de la tarea provoca que el proceso explorer.exe termine y se reinicie, lo que (debido al secuestro de COM) asegura la carga de EhStoreShell.dll. El DLL ejecuta shellcode desde el archivo de imagen, lo que finalmente resulta en el lanzamiento del marco COVENANT . Las comunicaciones de mando y control para COVENANT se basaron en infraestructura legítima de almacenamiento en la nube proporcionada por Filen (filen.io).

Hacia finales de enero de 2026, CERT-UA identificó documentos adicionales utilizando la misma cadena de explotación y mecanismos de entrega en ataques contra organizaciones con sede en la UE. Las superposiciones técnicas en la estructura del documento, URLs incrustadas y la infraestructura de apoyo sugieren que estos incidentes eran parte de una campaña coordinada de UAC-0001 (APT28), demostrando la rápida escalada de la operación más allá de sus objetivos iniciales en Ucrania.

Dada la explotación activa de un zero-day de Microsoft Office y los desafíos que muchas organizaciones enfrentan al aplicar parches o mitigaciones rápidamente, se espera un mayor abuso de CVE-2026-21509 a corto plazo.

Para reducir la superficie de ataque, las organizaciones deben implementar las medidas de mitigación descritas en el consejode Microsoft, incluidas las configuraciones recomendadas del registro de Windows. Además, dado que UAC-0001 (APT28) aprovecha la infraestructura legítima de la nube de Filen para las operaciones de mando y control de COVENANT, las interacciones de red con los dominios e IPs relacionados con Filen deben ser restringidas o colocadas bajo una vigilancia mejorada.

Además, los expertos en seguridad pueden confiar en la Plataforma de Inteligencia de Detección Nativa de IA de SOC Prime, que equipa a los equipos SOC con tecnologías de vanguardia y la mejor experiencia en ciberseguridad para mantenerse un paso adelante de los ataques de APT28 mientras mantienen la efectividad operativa.

Contexto MITRE ATT&CK

Aprovechar MITRE ATT&CK ofrece una visión profunda de los últimos ataques de UAC-0001 (APT28) que explotan la vulnerabilidad CVE-2026-21509 para atacar a entidades ucranianas y de la UE. La tabla a continuación muestra todas las reglas Sigma relevantes mapeadas a las tácticas, técnicas y sub-técnicas asociadas de ATT&CK. Tactics Techniques Sigma Rule Persistence Scheduled Task/Job: Scheduled Task (T1053.005) Event Triggered Execution: Component Object Model Hijacking (T1546.015) Defense Evasion Masquerading: Match Legitimate Resource Name or Location (T1036.005) Command and Control Application Layer Protocol: Web Protocols (T1071.001) Ingress Tool Transfer (T1105) Impact Service Stop (T1489)