Détection d’Attaque UAC-0190 : Fausse Charité Utilisée pour Déployer le Cheval de Troie PLUGGYAPE Contre les Forces Armées Ukrainiennes

Table des matières :

Le 12 janvier 2026, l’équipe CERT-UA a divulgué une campagne de cyber-espionnage ciblée contre les Forces armées ukrainiennes qui exploitait l’ingénierie sociale à thème caritatif pour livrer la porte dérobée PLUGGYAPE. L’activité, observée entre octobre et décembre 2025, est attribuée avec une confiance moyenne à l’ acteur de menace aligné sur la Russie connu sous le nom de Void Blizzard (Laundry Bear), suivi par CERT-UA en tant que UAC-0190.

Détecter les attaques UAC-0190 exploitant le malware PLUGGYAPE contre l’Ukraine

Alors que l’Ukraine approche de la cinquième année de l’invasion à grande échelle de la Russie, le volume et l’intensité des campagnes cyber offensives ciblant l’Ukraine et ses alliés restent exceptionnellement élevés. Les chercheurs en sécurité estiment qu’environ 40 groupes APT alignés sur la Russie ont ciblé l’Ukraine au cours du premier semestre de 2023, avec une augmentation constante du nombre et de la sophistication des intrusions. Dans ce dernier cas, les Forces armées ukrainiennes ont été ciblées dans une campagne malveillante attribuée à UAC-0190, qui s’appuyait sur le déploiement de la porte dérobée PLUGGYAPE.

Inscrivez-vous sur la plateforme SOC Prime pour être tenu informé de l’activité malveillante liée à UAC-0190 et PLUGGYAPE. L’équipe SOC Prime a récemment publié un ensemble de règles de détection adaptées couvrant la campagne en cours du groupe contre les secteurs de la défense et du gouvernement mentionnés dans l’ alerte CERT-UA#19092. Cliquez sur le bouton Explorer les Détections pour accéder aux détections pertinentes enrichies avec CTI natif à l’IA, cartographiées selon le cadre MITRE ATT&CK®, et compatibles avec des dizaines de technologies SIEM, EDR et Data Lake.

Les ingénieurs en sécurité peuvent également utiliser le tag « CERT-UA#19092 » basé sur l’identifiant d’alerte pertinent de CERT-UA pour rechercher directement la pile de détection et suivre tout changement de contenu. Pour plus de règles pour détecter les attaques liées à l’activité de l’adversaire UAC-0190, les équipes de sécurité peuvent rechercher dans la bibliothèque du Market place de détection des menaces en utilisant les tags « UAC-0190, » « Void Blizzard, » ou « Laundry Bear » basés sur l’identifiant du groupe, ainsi que le tag pertinent « Pluggyape.v2 » adressant les outils offensifs utilisés par les acteurs de la menace dans la dernière campagne.

De plus, les utilisateurs peuvent se référer à un élément de Menaces Actives pertinent pour accéder au résumé AI, aux règles de détection liées, aux simulations, et au flux d’attaque en un seul endroit.

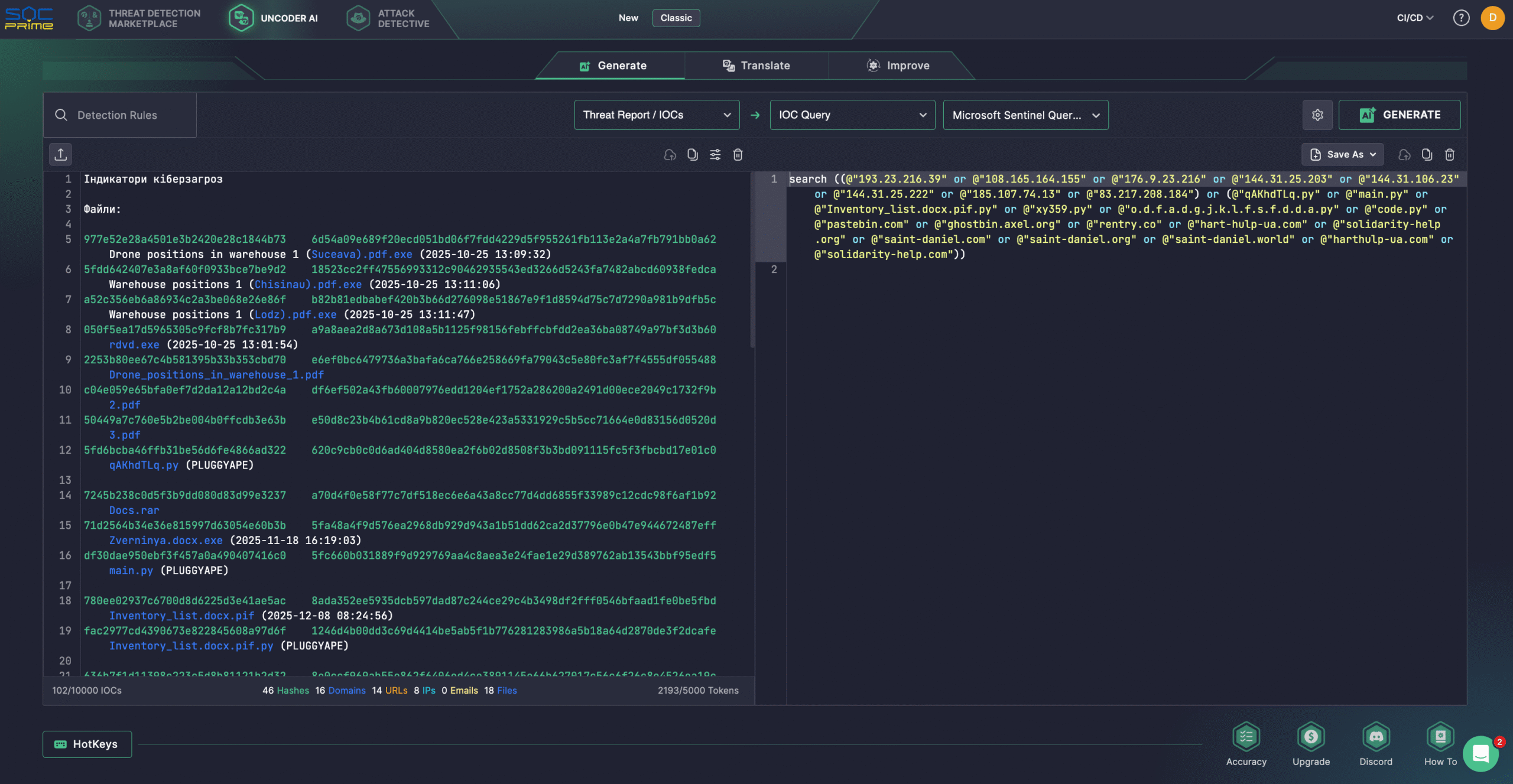

Les équipes de sécurité peuvent également compter sur Uncoder AI pour créer des détections à partir de rapports de menaces bruts, documenter et optimiser le code, et générer des flux d’attaque. En exploitant le renseignement sur les menaces de la dernière alerte CERT-UA, les équipes peuvent convertir automatiquement les IOCs en requêtes personnalisées prêtes à être explorées dans l’environnement SIEM ou EDR sélectionné.

Analyse de l’activité malveillante UAC-0190 couverte dans l’alerte CERT-UA#19092

Entre octobre et décembre 2025, en coordination avec l’équipe de réponse aux incidents cybernétiques des Forces armées de l’Ukraine, CERT-UA a enquêté sur une série de cyberattaques ciblées contre des membres des Forces armées ukrainiennes. L’activité a été menée sous le couvert d’organisations caritatives légitimes et reposait sur le déploiement de la porte dérobée PLUGGYAPE.

Pour initier la chaîne d’infection, les adversaires ont contacté les victimes via des applications de messagerie populaires, telles que Signal et WhatsApp, les encourageant à visiter un site web usurpant l’identité d’une fondation caritative bien connue. Ils ont été invités à télécharger des prétendus « documents », qui en réalité étaient des fichiers exécutables malveillants, le plus souvent distribués dans des archives protégées par mot de passe. Dans certains cas, l’exécutable a été livré directement via le messager et utilisait couramment l’extension trompeuse « .docx.pif ». Le fichier PIF était un exécutable emballé par PyInstaller, et la charge utile intégrée était écrite en Python et identifiée comme la porte dérobée PLUGGYAPE.

Notamment, des itérations antérieures de la campagne, observées en octobre 2025, exploitaient des exécutables avec l’extension « .pdf.exe ». Ces fichiers agissaient comme des chargeurs responsables de télécharger un interpréteur Python et une version précoce de PLUGGYAPE à partir de plateformes publiques telles que Pastebin.

À partir de décembre 2025, CERT-UA a identifié une version considérablement améliorée et obscurcie du malware, désignée PLUGGYAPE.V2. Cette version a introduit la prise en charge du protocole MQTT pour les communications de commande et de contrôle et a mis en œuvre plusieurs vérifications anti-analyse et anti-virtualisation visant à échapper à la détection et à l’exécution en sandbox.

CERT-UA souligne l’évolution continue du paysage des cybermenaces, notant que l’accès initial repose de plus en plus sur des canaux de communication de confiance, y compris des comptes d’utilisateurs légitimes, des numéros de téléphones mobiles ukrainiens et l’utilisation de textes, voix et communications vidéo en langue ukrainienne. Dans de nombreux cas, les attaquants font preuve de connaissances détaillées sur l’individu ou l’organisation ciblée. En conséquence, les plateformes de messagerie largement utilisées sur les appareils mobiles et les postes de travail sont devenues un vecteur principal de livraison de logiciels malveillants.

Pour minimiser les risques de tentatives d’exploitation, fiez-vous à la Plateforme d’Intelligence de Détection Native AI de SOC Prime, qui équipe les équipes SOC avec des technologies de pointe et une expertise en cybersécurité de premier plan pour rester en avance sur les menaces émergentes tout en maintenant l’efficacité opérationnelle.

Contexte MITRE ATT&CK

Exploiter MITRE ATT&CK offre un aperçu approfondi de la dernière campagne malveillante UAC-0190 contre l’Ukraine. Le tableau ci-dessous affiche toutes les règles Sigma pertinentes cartographiées selon les tactiques, techniques et sous-techniques associées ATT&CK. Tactics Techniques Sigma Rule Initial Access Phishing: Spearphishing Attachment (T1566.001) Execution Command and Scripting Interpreter: Python (T1059.006) User Execution: Malicious Link (T1204.001) Persistence Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) Discovery System Information Discovery (T1082) Command and Control Application Layer Protocol: Web Protocols (T1071.001)