UAC-0190 공격 탐지: 가짜 자선단체를 이용한 우크라이나 군대를 겨냥한 PLUGGYAPE 백도어 배포

목차:

2026년 1월 12일, CERT-UA 팀은 우크라이나 군대를 대상으로 자선 테마의 사회 공학 기법을 악용하여 PLUGGYAPE 백도어를 전달한 표적 사이버 스파이 캠페인을 공개했습니다. 이 활동은 2025년 10월부터 12월까지 관찰되었으며, 중간 수준의 확신으로 러시아 관련 위협 행위자 Void Blizzard (Laundry Bear)로 알려진, CERT-UA 에 의해 UAC-0190으로 추적되었습니다.

우크라이나를 대상으로 한 PLUGGYAPE 악성코드를 활용한 UAC-0190 공격 탐지

우크라이나가 러시아의 전면 침공 5주년을 앞두고 있는 상황에서 우크라이나와 그 동맹국을 대상으로 한 공격적 사이버 캠페인의 양과 강도가 매우 높으며, 보안 연구원들은 2023년 상반기에 약 40개의 러시아 관련 APT 그룹이 우크라이나를 목표로 했다고 추정하고 있습니다. 이 최신 사례에서는 우크라이나 군대가 UAC-0190에 기인한 악의적인 캠페인에 표적이 되었으며, PLUGGYAPE 백도어의 배포에 의존했습니다.

SOC Prime 플랫폼에 등록 하여 UAC-0190 및 PLUGGYAPE와 관련된 악성 활동을 지속적으로 파악하세요. SOC Prime 팀은 국방 및 정부 부문을 대상으로 한 지속적인 그룹의 캠페인을 다룬 CERT-UA#19092 경고에 맞춘 탐지 규칙 세트를 최근에 공개했습니다. 관련 탐지를 접속하려면 “탐지 탐색” 버튼을 클릭하세요. 이 탐지는 AI-네이티브 CTI로 강화되었으며, MITRE ATT&CK® 프레임워크에 매핑되고, 수십 개의 SIEM, EDR, 데이터 레이크 기술과 호환됩니다.

보안 엔지니어는 관련 CERT-UA 경고 식별자를 기반으로 “CERT-UA#19092” 태그를 사용하여 탐지 스택을 직접 검색하고 콘텐츠 변경 사항을 추적할 수 있습니다. UAC-0190 적수 활동과 관련된 공격을 탐지하기 위한 더 많은 규칙을 보안 팀은 “UAC-0190,” “Void Blizzard,” 또는 “Laundry Bear” 태그를 기반으로 검색할 수 있으며, 위협 행위자가 최신 캠페인에서 사용한 공격 도구를 다루는 관련 “Pluggyape.v2” 태그도 포함됩니다.

게다가, 사용자는 관련 활성 위협 항목 을 참조하여 AI 요약, 관련 탐지 규칙, 시뮬레이션 및 공격 흐름에 한 곳에서 접속할 수 있습니다.

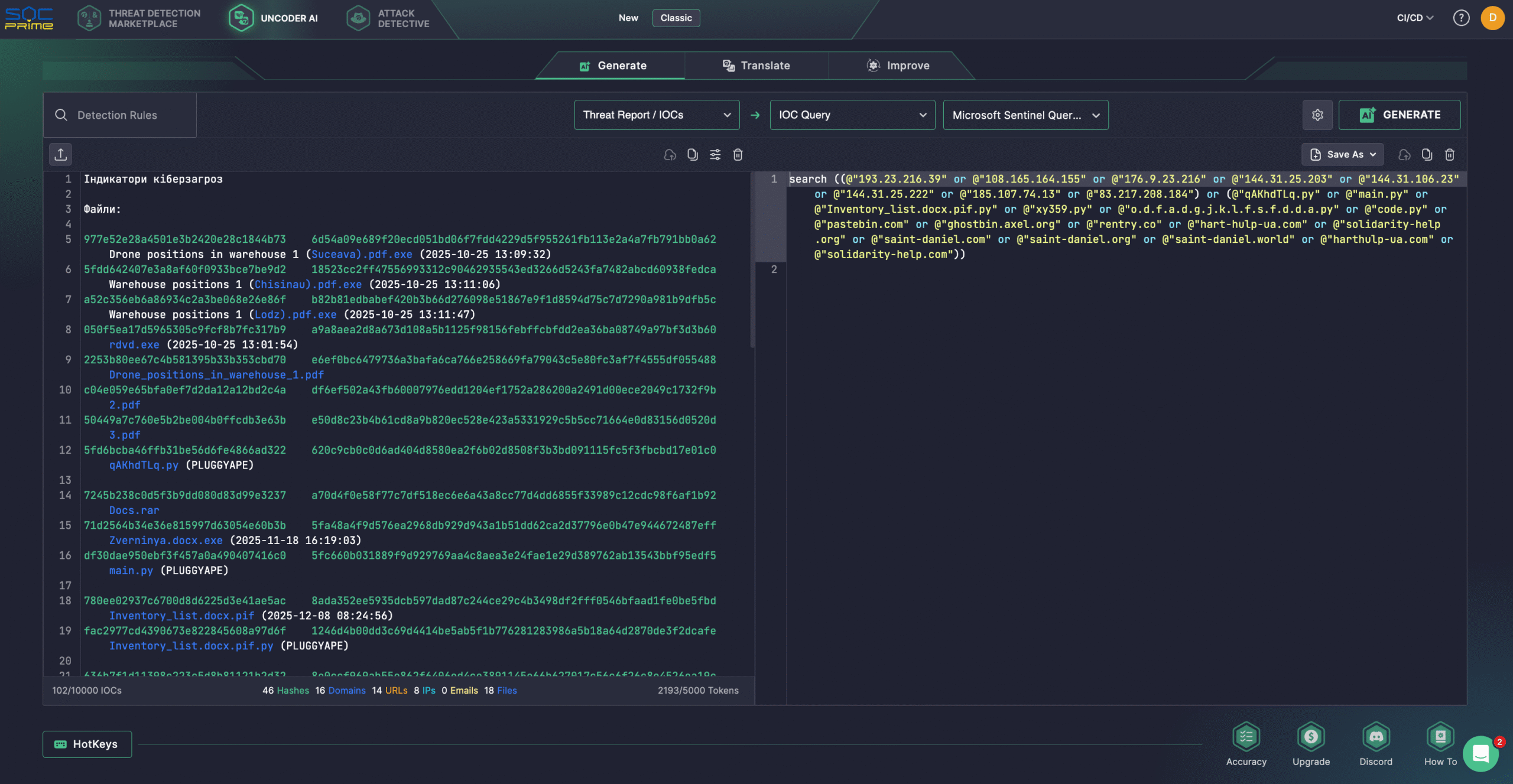

보안 팀은 또한 Uncoder AI 를 활용하여 원시 위협 보고서에서 탐지를 생성하고, 코드 문서화 및 최적화하며, 공격 흐름을 생성할 수 있습니다. 최신 CERT-UA 경보에서 위협 인텔을 활용하여 팀은 IOC를 선택한 SIEM 또는 EDR 환경에서 사냥할 준비가 된 사용자 지정 쿼리로 자동 변환할 수 있습니다.

CERT-UA#19092 경보에 포함된 UAC-0190 악성 활동 분석

2025년 10월부터 12월 사이에, 우크라이나 군대의 사이버 사건 대응 팀과 협력하여 CERT-UA는 우크라이나 군대 구성원을 대상으로 하는 일련의 표적 사이버 공격을 조사했습니다. 이 활동은 합법적인 자선 단체인 것처럼 가장하여 수행되었으며, PLUGGYAPE 백도어의 배포에 의존했습니다.

감염 체인을 시작하기 위해 적대자는 Signal 및 WhatsApp과 같은 인기 있는 메시징 애플리케이션을 통해 피해자에게 연락을 취하고, 잘 알려진 자선 재단을 사칭하는 웹사이트를 방문하도록 권장했습니다. 그들은 이른바 ‘문서’를 다운로드하도록 되었지만, 실제로는 암호로 보호된 아카이브 내부에 가장 많이 배포되는 악성 실행 파일이었습니다. 일부 사례에서는 실행 파일이 메신저를 통해 직접 제공되었으며, 일반적으로 ‘docx.pif’라는 잘못된 확장자를 사용했습니다. PIF 파일은 PyInstaller로 패키지 된 실행 파일이었으며, 포함된 페이로드는 파이썬으로 작성되었으며 PLUGGYAPE 백도어로 확인되었습니다.

특히, 2025년 10월에 관찰된 캠페인의 초기 버전에서는 ‘.pdf.exe’ 확장자를 가진 실행 파일이 활용되었습니다. 이 파일들은 파이썬 인터프리터 및 Pastebin과 같은 공개 플랫폼에서 PLUGGYAPE의 초기 버전을 다운로드하는 로더 역할을 했습니다.

2025년 12월부터 CERT-UA는 PLUGGYAPE.V2으로 지정된 악성 코드의 상당히 강화되고 난독화된 버전을 확인했습니다. 이 버전은 명령 및 제어 통신을 위한 MQTT 프로토콜에 대한 지원을 도입하였으며, 탐지 및 샌드박스 실행을 피하기 위해 여러 가지의 반분석 및 반가상화 검사를 구현했습니다.

CERT-UA는 신뢰할 수 있는 통신 채널, 합법적인 사용자 계정, 우크라이나 모바일 전화 번호 및 우크라이나어 텍스트, 음성 및 영상 통신을 포함하여 초기 접근이 점점 더 신뢰할 수 있는 통신 채널에 의존하고 있다는 점을 주목하고 있습니다. 많은 경우, 공격자는 표적이 된 개인이나 조직에 대한 세부적인 지식을 보여줍니다. 결과적으로, 모바일 디바이스 및 워크스테이션에서 많이 사용되는 메시징 플랫폼이 주된 악성 코드 전달 벡터가 되었습니다.

Exploitation 시도 위험을 최소화하려면 SOC Prime의 AI-네이티브 탐지 인텔리전스 플랫폼에 의존하세요. 이 플랫폼은 SOC 팀에게 최첨단 기술과 최고 수준의 사이버 보안 전문 지식을 제공하여 운영 효율성을 유지하면서도 새롭게 떠오르는 위협에 앞서 나갈 수 있도록 합니다.

MITRE ATT&CK 문맥

MITRE ATT&CK 활용은 우크라이나를 겨냥한 최신 UAC-0190 악성 캠페인에 대한 심층 정보를 제공합니다. 아래 표는 관련 ATT&CK 전술, 기술 및 하위 기술에 매핑된 모든 관련 시그마 규칙을 보여줍니다. Tactics Techniques Sigma Rule Initial Access Phishing: Spearphishing Attachment (T1566.001) Execution Command and Scripting Interpreter: Python (T1059.006) User Execution: Malicious Link (T1204.001) Persistence Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) Discovery System Information Discovery (T1082) Command and Control Application Layer Protocol: Web Protocols (T1071.001)