Acteurs liés à la Chine Maintiennent leur Attention sur les Organisations Influentes en Politique Américaine

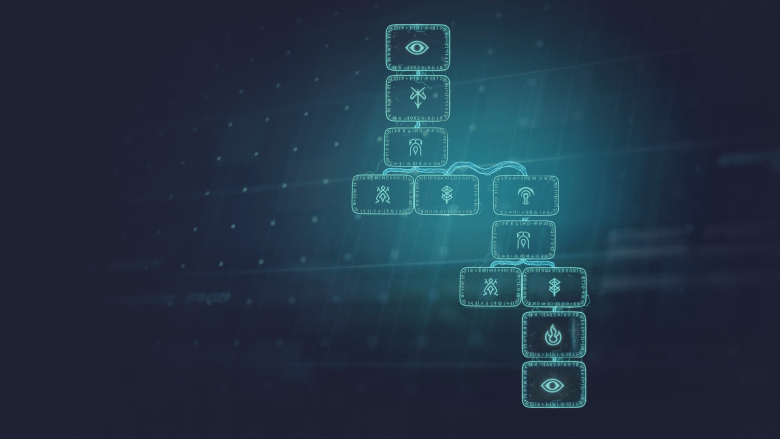

Detection stack

- AIDR

- Alert

- ETL

- Query

Analyse

Des groupes de menaces liés à l’État chinois tels que APT41, Kelp (Salt Typhoon), Space Pirates et le sous-groupe Earth Longzhi ont mené une intrusion en plusieurs étapes contre une organisation à but non lucratif américaine influençant la politique gouvernementale. Les attaquants ont effectué un balayage initial pour des exploits connus (par ex., CVE‑2022‑26134, CVE‑2021‑44228, CVE‑2017‑9805, CVE‑2017‑17562), utilisé curl pour tester la connectivité, collecté des données réseau avec netstat, créé des tâches planifiées pour la persistance, effectué un chargement par DLL parallèle via le composant légitime VipreAV vetysafe.exe, et employé des outils comme Dcsync et Imjpuexc. La campagne visait à maintenir un accès furtif à long terme et potentiellement compromettre les contrôleurs de domaine.

Enquête

L’enquête a identifié une série de techniques ATT&CK : Reconnaissance (T1595) via un balayage massif pour des services vulnérables ; Accès initial (T1190) en utilisant des exploits CVE‑2022‑26134, CVE‑2021‑44228, CVE‑2017‑9805, CVE‑2017‑17562 ; Commande et contrôle testés avec des requêtes curl vers des sites externes (https://www.google.com , https://www.microsoft.com , etc.) ; Découverte (T1049) en utilisant netstat pour énumérer les connexions réseau ; Persistance (T1053) via une tâche planifiée créée avec schtasks /create /tn MicrosoftWindowsRasOutbound ; Évasion de la défense (T1574.002) via le chargement par DLL parallèle de sbamres.dll via vetysafe.exe ; Accès aux identifiants (T1003) en utilisant Dcsync pour répliquer les données de l’annuaire ; Exécution (T1059) du chargeur personnalisé et Imjpuexc. Les outils observés comprenaient des utilitaires Windows légitimes (netstat, schtasks), curl, msbuild.exe, vetysafe.exe (VipreAV), sbamres.dll, Dcsync, Imjpuexc, et un chargeur chiffré personnalisé. Les indicateurs de compromission (IOC) tels que les valeurs de hachage pour sbamres.dll, imjpuexc.exe et le trafic réseau vers hxxp://38.180.83[.]166/6CDF0FC26CDF0FC2 ont été enregistrés.

Atténuation

- • Corrigez immédiatement tous les logiciels vulnérables, en particulier les produits Atlassian (CVE‑2022‑26134), Log4j (CVE‑2021‑44228), Apache Struts (CVE‑2017‑9805) et GoAhead (CVE‑2017‑17562).

- • Mettez en œuvre un contrôle des applications (par exemple, AppLocker, Contrôle des applications de Windows Defender) pour bloquer l’exécution non autorisée des utilitaires courants tels que curl, msbuild.exe et les chargeurs personnalisés provenant de répertoires non standard.

- • Appliquez des politiques strictes de moindre privilège ; restreignez la création de tâches planifiées aux administrateurs autorisés uniquement. Déployez des règles de détection du chargement par DLL parallèle et surveillez l’exécution de binaires légitimes connus chargeant des DLL inattendues (par exemple, vetysafe.exe chargeant sbamres.dll).

- • Activez la surveillance de l’activité Dcsync et des demandes de réplication anormales sur les contrôleurs de domaine.

- Segmentez les réseaux pour limiter les mouvements latéraux et isolez les actifs critiques tels que les contrôleurs de domaine.

- • Effectuez des analyses de vulnérabilités régulières et une prévention des exploits pilotée par le renseignement sur les menaces basée sur les CVE émergents.

Réponse

- • Isolez le(s) hôte(s) compromis et tous les systèmes présentant des IOC similaires.

- • Capturez la mémoire volatile et les images de disque pour une analyse forensique.

- • Supprimez les tâches planifiées malveillantes et supprimez les fichiers XML inconnus utilisés par msbuild.exe.

- • Remplacez ou nettoyez les binaires compromis (vetysafe.exe, msbuild.exe) et vérifiez les signatures.

- • Faites tourner les identifiants, en particulier pour les comptes privilégiés et les comptes d’administrateur de domaine ; audit pour l’exfiltration des identifiants.

- • Bloquez le trafic sortant C2 vers l’hôte malveillant (hxxp://38.180.83[.]166).

- • Effectuez un audit complet des contrôleurs de domaine pour vous assurer qu’aucune porte dérobée ou mécanisme de persistance ne subsiste.

- • Mettez à jour les signatures de détection dans les outils SIEM et endpoint pour les outils et IOC observés.

graph TB %% Définitions des classes classDef action fill:#99ccff classDef tool fill:#ffcc99 classDef file fill:#ccffcc %% Nœuds des techniques tech_exploit_pf[« <b>Action</b> – <b>T1190 Exploitation d’applications exposées au public</b><br/><b>Description</b> : Exploiter des applications accessibles au public pour obtenir un accès initial »] class tech_exploit_pf action tech_trusted_dev[« <b>Action</b> – <b>T1127.001 Exécution proxy via des utilitaires de développement de confiance</b><br/><b>Description</b> : Utiliser des utilitaires de développement légitimes (MSBuild) pour exécuter du code malveillant »] class tech_trusted_dev action tech_event_trigger[« <b>Action</b> – <b>T1546.009 Exécution déclenchée par événement</b><br/><b>Description</b> : Chargement parallèle de DLL via un exécutable légitime »] class tech_event_trigger action tech_scheduled_task[« <b>Action</b> – <b>T1053 Tâche/Job planifié</b><br/><b>Description</b> : Créer une tâche planifiée pour exécuter périodiquement un processus malveillant »] class tech_scheduled_task action tech_credential_dump[« <b>Action</b> – <b>T1003.006 Vidage des identifiants du système d’exploitation</b><br/><b>Description</b> : Imiter un contrôleur de domaine pour extraire les identifiants Active Directory (DCSync) »] class tech_credential_dump action tech_net_discovery[« <b>Action</b> – <b>T1049 Découverte des connexions réseau du système</b><br/><b>Description</b> : Énumérer les connexions réseau actives »] class tech_net_discovery action tech_remote_discovery[« <b>Action</b> – <b>T1018 Découverte des systèmes distants</b><br/><b>Description</b> : Identifier les hôtes internes pour les mouvements latéraux »] class tech_remote_discovery action tech_trust_discovery[« <b>Action</b> – <b>T1482 Découverte des relations de confiance du domaine</b><br/><b>Description</b> : Collecter les relations de confiance Active Directory »] class tech_trust_discovery action tech_exploit_remote[« <b>Action</b> – <b>T1210 Exploitation des services distants</b><br/><b>Description</b> : Exploiter les services découverts pour se déplacer latéralement »] class tech_exploit_remote action tech_app_layer[« <b>Action</b> – <b>T1071.001 Protocole de couche applicative</b><br/><b>Description</b> : Utiliser des protocoles web pour les communications de commande et contrôle »] class tech_app_layer action tech_proxy[« <b>Action</b> – <b>T1090.002 Proxy</b><br/><b>Description</b> : Acheminer le trafic C2 via un proxy externe afin de masquer l’activité »] class tech_proxy action %% Nœuds Outils / Fichiers tool_msbuild[« <b>Outil</b> – <b>Nom</b> : MSBuild<br/><b>Objectif</b> : Exécuter des scripts de compilation et permettre l’exécution de XML arbitraire »] class tool_msbuild tool file_outbound_xml[« <b>Fichier</b> – <b>Nom</b> : outbound.xml<br/><b>Objectif</b> : Charge utile XML malveillante exécutée par MSBuild »] class file_outbound_xml file tool_vetysafe[« <b>Outil</b> – <b>Nom</b> : vetysafe.exe<br/><b>Objectif</b> : Exécutable légitime utilisé pour le chargement de DLL »] class tool_vetysafe tool file_sbamres[« <b>Fichier</b> – <b>Nom</b> : sbamres.dll<br/><b>Objectif</b> : DLL malveillante chargée par vetysafe »] class file_sbamres file tool_scheduled_msbuild[« <b>Outil</b> – <b>Nom</b> : MSBuild (planifié)<br/><b>Objectif</b> : Exécuté via une tâche planifiée toutes les 60 minutes »] class tool_scheduled_msbuild tool tool_dcsync[« <b>Outil</b> – <b>Nom</b> : DCSync<br/><b>Objectif</b> : Imiter un contrôleur de domaine pour extraire les condensats de mots de passe »] class tool_dcsync tool tool_netstat[« <b>Outil</b> – <b>Nom</b> : netstat<br/><b>Objectif</b> : Lister les connexions réseau actives »] class tool_netstat tool %% Connexions – flux d’attaque tech_exploit_pf u002du002d>|mène à| tech_trusted_dev tech_trusted_dev u002du002d>|utilise| tool_msbuild tool_msbuild u002du002d>|exécute| file_outbound_xml tech_trusted_dev u002du002d>|mène à| tech_event_trigger tech_event_trigger u002du002d>|utilise| tool_vetysafe tool_vetysafe u002du002d>|charge| file_sbamres tech_event_trigger u002du002d>|mène à| tech_scheduled_task tech_scheduled_task u002du002d>|crée| tool_scheduled_msbuild tech_scheduled_task u002du002d>|mène à| tech_credential_dump tech_credential_dump u002du002d>|utilise| tool_dcsync tech_credential_dump u002du002d>|mène à| tech_net_discovery tech_net_discovery u002du002d>|utilise| tool_netstat tech_net_discovery u002du002d>|mène à| tech_remote_discovery tech_remote_discovery u002du002d>|mène à| tech_trust_discovery tech_trust_discovery u002du002d>|mène à| tech_exploit_remote tech_exploit_remote u002du002d>|mène à| tech_app_layer tech_app_layer u002du002d>|communique avec| tech_proxy %% Attributions de style class tech_exploit_pf,tech_trusted_dev,tech_event_trigger,tech_scheduled_task,tech_credential_dump,tech_net_discovery,tech_remote_discovery,tech_trust_discovery,tech_exploit_remote,tech_app_layer,tech_proxy action class tool_msbuild,tool_vetysafe,tool_scheduled_msbuild,tool_dcsync,tool_netstat tool class file_outbound_xml,file_sbamres file

Flux d’attaque

Instructions de simulation

-

Narratif et commandes d’attaque :

- Persistance via msbuild.exe – L’attaquant construit un projet XML malveillant (

evil.xml) qui exécute une charge utile PowerShell pour télécharger une DLL porte‑dérrière. - Chargement par DLL parallèle avec vetysafe.exe – Une DLL malveillante (

evil.dll) est placée aux côtés devetysafe.exe; l’exécution devetysafe.execharge la DLL, réalisant l’exécution de code (T1055.001/T1574.001). - Reconnaissance réseau avec netstat.exe – L’attaquant exécute

netstat -anopour énumérer les connexions actives, collectant des données pour des mouvements latéraux (T1049).

- Persistance via msbuild.exe – L’attaquant construit un projet XML malveillant (

-

Script de test de régression :

# --------------------------------------------------------- # Simulation d'attaque – déclenche la règle Sigma pour vetysafe, msbuild, netstat # --------------------------------------------------------- # 1. Préparez la DLL malveillante (alerte simple pour démonstration) $dllPath = "$env:TEMPevil.dll" Set-Content -Path $dllPath -Value ([byte[]](0x4D,0x5A,0x90,0x00)) # Entête PE faux # 2. Copiez vetysafe.exe (supposé présent dans C:WindowsSystem32) vers le dossier temporaire $vetysafe = "$env:SystemRootSystem32vetysafe.exe"