凶暴な子猫APTの露呈: イランを狙ったスパイ活動の内幕

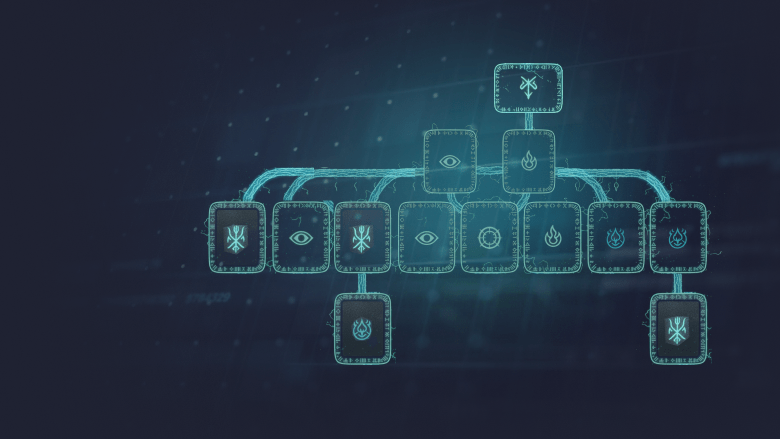

Detection stack

- AIDR

- Alert

- ETL

- Query

分析

Ferocious Kittenは、少なくとも2015年から活動しているイランに焦点を当てたサイバー諜報グループです。標的型フィッシングを通じて、キーロギング、スクリーンショットキャプチャ、資格情報の抽出、HTTP(S)経由での段階的なデータ漏洩を行うカスタムインプラントであるMarkiRATをインストールするために、武器化されたMicrosoft Officeドキュメントを配信します。このグループは、TelegramとChromeのショートカット乗っ取りのような持続性技術を使用し、ファイルをRight‑to‑Left Override Unicodeトリックで偽装し、Windows BITSをダウンロードやプロキシの発見に悪用します。また、MSHTML RCE脆弱性CVE‑2021‑40444を利用し、PowerShellスティーラーを配信します。

調査

アナリストは観察した挙動をMITRE ATT&CK技術にマッピングする必要があります。例としてT1566.001(スピアフィッシング添付ファイル)、T1204.002(ユーザー実行)、T1574(実行フロー乗っ取り)、T1036.002(偽装 – RTLO)、T1197(BITSジョブ)、T1518.001(ソフトウェア発見 – セキュリティツール)、T1056.001(キーロギング)、T1071.001(WebプロトコルC2)などがあります。妥協の指標には、破壊的なOfficeマクロが「update.exe」をパブリックフォルダーに書き込むことや、マルウェアを指すように名称変更されたショートカット、パラメーター「u」、「k」を含むC2 URLへのHTTP GET/POST、エクスポートされたファイル拡張子(例:.kdbx, .gpg)などがあります。PowerShortShellまたはMarkiRATペイロードをホストしている疑わしいドメインへのネットワークトラフィックはログに記録されるべきです。

緩和策

多層防御を展開します:マクロブロックを有効にするか、信頼できるOfficeファイルのみを許可リストに登録し、添付ファイルをスキャンするためのメールセキュリティゲートウェイを使用し、最小特権実行ポリシーを強制し、bitsadminの使用を監視および制限し、%APPDATA%ショートカットを安全にしてショートカット乗っ取りを無効化し、MarkiRATの挙動を検出するためのエンドポイント検出と応答(EDR)を配備し(プロセス注入、%PUBLIC%AppDataLibsへのファイル書き込み、キーロギング)、CVE‑2021‑40444および後の脆弱性についてシステムを定期的にパッチ更新します。インストールされたセキュリティ製品の改ざん報告を定期的に監査します。

対応策

感染が疑われる場合、エンドポイントを隔離し、揮発性メモリ、ファイルシステム、Windowsイベントログを収集し、BITSジョブリストをキャプチャし、悪意のあるショートカットを特定します。MarkiRATバイナリを削除し、関連するスケジュールジョブおよびスタートアップエントリを削除し、侵害された資格をリセットします。C2ドメインの脅威インテル検索を実施し、検出シグネチャを更新し、関連するステークホルダーに通知します。ユーザーの意識向上とマクロ処理の強化を目的とした事後レビューを実施します。

graph TB %% Class definitions classDef action fill:#99ccff classDef technique fill:#ffcc99 classDef malware fill:#ff9999 classDef process fill:#ccffcc %% Nodes attack_initial_access[“<b>Action</b> – <b>T1566.001 フィッシング: 標的型フィッシング添付ファイル</b><br /><b>Description</b>: マクロを含む悪意のある Office ドキュメントが添付されたメールが被害者に送信される。”] class attack_initial_access action malware_markirat[“<b>Malware</b> – <b>名前</b>: MarkiRAT<br /><b>Description</b>: 正規アプリケーションディレクトリに自己コピーし、C2通信を確立するリモートアクセス型トロイの木馬。”] class malware_markirat malware tech_shortcut_mod[“<b>Technique</b> – <b>T1547.009 ショートカットの変更</b><br /><b>Description</b>: 正規アプリケーション起動時に悪意のあるコードが実行されるようにショートカットを作成または変更する。”] class tech_shortcut_mod technique tech_masquerade[“<b>Technique</b> – <b>T1036.002 偽装: 右から左オーバーライド</b><br /><b>Description</b>: ファイル名に Unicode の RTL 文字を使用して無害なメディアファイルのように見せかける。”] class tech_masquerade technique tech_bits_jobs[“<b>Technique</b> – <b>T1197 BITS ジョブ</b><br /><b>Description</b>: Background Intelligent Transfer Service を利用して、追加ペイロードのダウンロードやプロキシ情報の収集を行うジョブを作成する。”] class tech_bits_jobs technique tech_process_disc[“<b>Technique</b> – <b>T1057 プロセス探索</b><br /><b>Description</b>: 実行中のプロセスを列挙してセキュリティ製品を特定する。”] class tech_process_disc technique tech_software_disc[“<b>Technique</b> – <b>T1518 ソフトウェア探索</b><br /><b>Description</b>: Kaspersky や Bitdefender などのインストール済みアンチウイルス製品を確認し、結果を報告する。”] class tech_software_disc technique tech_clipboard[“<b>Technique</b> – <b>T1115 クリップボードデータ</b><br /><b>Description</b>: クリップボードの内容やキー入力を取得し、後で外部に送信するためにローカルに保存する。”] class tech_clipboard technique tech_data_obf[“<b>Technique</b> – <b>T1001 データの難読化</b><br /><b>Description</b>: HTTP/S の GET/POST パラメータをエンコードして悪意のある通信を隠す。”] class tech_data_obf technique tech_web_service[“<b>Technique</b> – <b>T1102 Web サービス</b><br /><b>Description</b>: 正規のウェブサービスを HTTP/S 経由で使用し、ビーコン送信、コマンド受信、データの外部送信を行う。”] class tech_web_service technique tech_bidirectional[“<b>Technique</b> – <b>T1102.002 Web サービス: 双方向通信</b><br /><b>Description</b>: C2 と双方向チャネルを維持し、コマンドの送信およびデータの受信を行う。”] class tech_bidirectional technique tech_external_proxy[“<b>Technique</b> – <b>T1090.002 プロキシ: 外部プロキシ</b><br /><b>Description</b>: BITS ジョブを通じて発見した外部プロキシ経由で C2 トラフィックをルーティングする。”] class tech_external_proxy technique %% Connections attack_initial_access –>|delivers| malware_markirat malware_markirat –>|establishes persistence via| tech_shortcut_mod malware_markirat –>|evades detection with| tech_masquerade malware_markirat –>|creates| tech_bits_jobs tech_bits_jobs –>|downloads additional payloads and gathers proxy info| tech_external_proxy malware_markirat –>|performs| tech_process_disc malware_markirat –>|performs| tech_software_disc malware_markirat –>|collects| tech_clipboard malware_markirat –>|obfuscates traffic with| tech_data_obf malware_markirat –>|communicates using| tech_web_service tech_web_service –>|supports| tech_bidirectional tech_bidirectional –>|enables two‑way C2| malware_markirat

攻撃フロー

シミュレーション手順

攻撃の流れとコマンド:

-

- 配信: メールの添付ファイル (

update.exe) が被害者のC:UsersPublicディレクトリに落とされます。 - 実行: 攻撃者は、悪意のあるマクロまたはスクリプトを使用して、

cmd.exe /c "C:UsersPublicupdate.exe"を実行し、ペイロードを起動します。 - 持続性: ファイルがパブリックフォルダに存在するため、任意のユーザーが再実行可能であり、起動またはログオンの自動開始技術を満たします。

- ログ記録への影響: Sysmonはイベントを記録し、

Image = C:WindowsSystem32cmd.exeとCommandLineに"/c C:UsersPublicupdate.exe"が含まれています。検出ルールは/cフラグメントおよび既知の悪意あるイメージパスに一致します。update.exe).

- 配信: メールの添付ファイル (

-

リグレッションテストスクリプト: 下記のスクリプトは、テストマシン上で攻撃者の手順を再現します。

# ------------------------------------------------- # Ferocious Kitten 模擬ペイロード展開 # ------------------------------------------------- # 1. ダミーの悪意ある実行可能ファイルを作成(プレースホルダー) $maliciousPath = "$env:PUBLICupdate.exe" Set-Content -Path $maliciousPath -Value "This is a mock payload" -Encoding ASCII # 2. /c フラグを使用して cmd.exe 経由でペイロードを実行 $cmd = "$env:windirSystem32cmd.exe"