CVE-2025-12480 Détection: Les Hackers Exploitent la Vulnérabilité de Contrôle d’Accès Non Authentifié, Désormais Corrigée, dans le Triofox de Gladinet

Table des matières :

Suite à la divulgation de CVE-2024-1086, une faille d’élévation de privilèges dans le noyau Linux exploitée activement dans des campagnes de rançongiciels, une autre vulnérabilité critique a émergé, permettant aux attaquants de contourner l’authentification et de mener d’autres opérations malveillantes.

En 2025, Gladinet est tombé sous le feu des menaces, pointé pour des vulnérabilités critiques dans ses produits exploitées activement dans la nature. Une zero-day dans Gladinet CentreStack et Triofox (CVE-2025-30406) a permis l’exécution de code à distance via une gestion défaillante des clés cryptographiques. Plus tard, la CVE-2025-11371 a été observée sur des instances corrigées, permettant aux attaquants de récupérer des clés de machine à partir de Web.config et de forger des charges utiles ViewState qui contournent les vérifications d’intégrité, déclenchant une désérialisation dangereuse côté serveur et une exécution de code à distance via la faille précédente.

Plus récemment, les chercheurs de Google Mandiant ont repéré une troisième vulnérabilité critique dans Triofox (CVE-2025-12480), qui permet aux attaquants de contourner l’authentification pour créer des comptes administrateur et déployer des outils d’accès à distance en utilisant la fonctionnalité antivirus de la plateforme.

Détecter les tentatives d’exploitation de la CVE-2025-12480

Les cybercriminels exploitent de plus en plus les vulnérabilités comme une porte d’entrée principale dans les systèmes. Le rapport d’ENISA sur le Paysage des Menaces 2025 montre que l’exploitation représentait plus d’un cinquième (21,3 %) des vecteurs d’accès initiaux, avec 68 % de ces incidents suivis par le déploiement de logiciels malveillants. Combinées à plus de 42,000 nouvelles vulnérabilités enregistrées par le NIST cette année, les tendances illustrent une pression incessante sur les équipes de cybersécurité. Chaque système non corrigé est un point d’entrée potentiel, rendant la détection précoce essentielle pour prévenir des compromissions à grande échelle.

La vulnérabilité CVE-2025-12480 récemment identifiée dans Triofox de Gladinet met en évidence cette menace croissante, soulignant l’importance des défenses proactives pour anticiper les attaques modernes.

Inscrivez-vous maintenant à la Plateforme SOC Prime pour accéder à une vaste collection de contenu de détection curaté et d’intelligence sur les menaces native à l’IA, aidant votre équipe à surpasser les campagnes offensives exploitant la CVE-2025-12480. Appuyez sur le bouton Explorer les détections ci-dessous pour plonger directement dans une pile de détection pertinente.

De plus, vous pouvez utiliser le tag “UNC6485” pour rechercher plus de contenu abordant les TTP des adversaires liés à l’activité du cluster de menaces derrière ces attaques. Pour une plus large gamme de contenu SOC pour la détection de l’exploitation des vulnérabilités, les ingénieurs en sécurité peuvent également appliquer le tag “CVE”.

Toutes les règles sont compatibles avec plusieurs formats SIEM, EDR et Data Lake et sont cartographiées vers le cadre MITRE ATT&CK® . De plus, chaque règle est enrichie avec des liens, des chronologies d’attaque, des configurations d’audit, des recommandations de triage, et plus de contexte pertinent. CTI links, attack timelines, audit configurations, triage recommendations, and more relevant context.

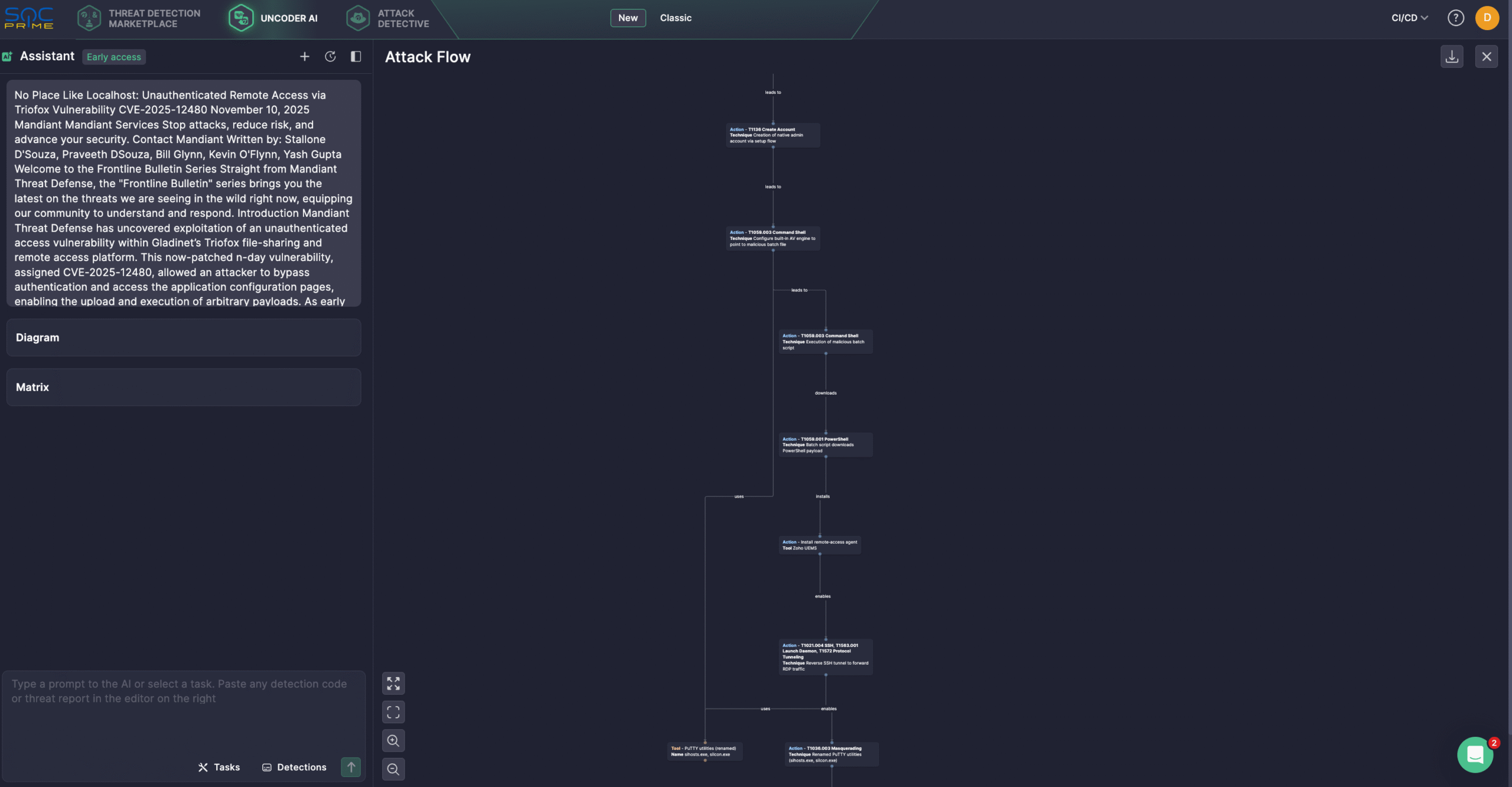

Les ingénieurs en sécurité peuvent également tirer parti de Uncoder AI, un IDE et co-pilote pour l’ingénierie de détection. Avec Uncoder, les défenseurs peuvent instantanément convertir des IOC en requêtes de chasse personnalisées, créer du code de détection à partir de rapports de menace bruts, générer des diagrammes de flux d’attaque, activer la prédiction des tags ATT&CK, optimiser les requêtes grâce à l’IA, et traduire le contenu de détection sur plusieurs plateformes. Par exemple, les cyber-défenseurs peuvent générer le diagramme de flux d’attaque basé sur le dernier rapport de Google Mandiant en quelques secondes.

Analyse de CVE-2025-12480

Le 10 novembre 2025, le Mandiant Threat Defense de Google a publié une analyse détaillée of de la CVE-2025-12480 (score CVSS 9.1), une vulnérabilité zero-day dans la plateforme de partage de fichiers et d’accès à distance Triofox de Gladinet. La vulnérabilité a été activement militarisée par le groupe de hackers suivi sous le nom UNC6485 dès le 24 août 2025, permettant aux attaquants de contourner l’authentification et d’exécuter du code malveillant avec des privilèges au niveau du système.

Les chercheurs de Mandiant ont rapporté que UNC6485 a exploité la vulnérabilité CVE-2025-12480 dans Triofox pour atteindre des pages de configuration protégées. En utilisant ces pages, les attaquants ont créé un compte administrateur natif nommé Cluster Admin via le processus de configuration. Ce nouveau compte a ensuite été utilisé pour télécharger et exécuter des fichiers malveillants via la fonctionnalité antivirus de la plateforme.

La fonctionnalité antivirus permet aux utilisateurs de spécifier un chemin arbitraire pour l’antivirus sélectionné. Comme ce processus configuré s’exécute sous le compte SYSTEM , les attaquants pourraient exécuter des scripts arbitraires avec des privilèges système complets. Dans ce cas, les adversaires ont utilisé le script batch centre_report.bat, qui a téléchargé un installeur Zoho Unified Endpoint Management System (UEMS) depuis 84.200.80[.]252 et déployé des outils d’accès à distance comme Zoho Assist et AnyDesk.

L’attaque a commencé par une manipulation habile des en-têtes d’hôte HTTP. En changeant l’en-tête d’hôte en « localhost« , les attaquants ont abusé de la fonction CanRunCriticalPage() , qui faisait une confiance inappropriée à l’hôte HTTP sans vérifier l’origine de la requête. Cela a permis un accès à distance à des pages qui auraient dû être restreintes et à falsifier l’adresse IP source des attaquants. Une fois l’accès obtenu, les attaquants ont utilisé le compte Cluster Admin pour exécuter des scripts malveillants via le chemin de configuration de l’antivirus.

Pour échapper à la détection, UNC6485 a téléchargé des outils tels que Plink et PuTTY pour établir un tunnel SSH chiffré vers un serveur de commande et de contrôle (C2) sur le port 433, permettant finalement un trafic RDP entrant pour un accès à distance persistant.

La vulnérabilité a affecté Triofox v16.4.10317.56372 et a été corrigée dans la v16.7.10368.56560. Les utilisateurs sont fortement encouragés à mettre à jour vers la version corrigée immédiatement. Les étapes d’atténuation pour CVE-2025-12480 incluent également l’audit de tous les comptes administrateur pour des entrées non autorisées, la révision et vérification des configurations antivirus, et la surveillance du trafic SSH sortant inhabituel pour détecter toute compromission en cours. De plus, pour devancer les attaquants et détecter proactivement les tentatives d’exploitation des vulnérabilités potentielles, les équipes de sécurité peuvent compter sur la suite complète de produits de SOC Prime soutenue par l’IA, des capacités d’automatisation, et des renseignements sur les menaces en temps réel, tout en renforçant les défenses de l’organisation à grande échelle.