CVE-2025-12480 감지: 해커들이 Gladinet의 Triofox의 무결성 비인증 액세스 제어 취약점을 활용 (현재 패치 완료)

목차:

의 공개 후 CVE-2024-1086, 랜섬웨어 캠페인에서 적극적으로 악용되는 리눅스 커널 권한 상승 결함인, 또 다른 치명적인 취약점이 나타나 공격자가 인증을 우회하고 추가적인 악성 작업을 수행할 수 있게 되었습니다.

2025년에는 Gladinet이 위협 행위자의 표적이 되어 제품에서 치명적인 취약점이 적극적으로 활용되는 것을 발견했습니다. A 제로데이 가 Gladinet CentreStack 및 Triofox에서 (CVE-2025-30406) 결함 있는 암호화 키 관리를 통해 원격 코드 실행을 허용했습니다. 이후, CVE-2025-11371이 패치된 인스턴스에서 관찰되어 공격자가 Web.config에서 머신 키를 수집하고 무결성 검사를 우회하는 ViewState 페이로드를 위조하여 안전하지 않은 서버 측 역직렬화 및 이전 결함을 통한 원격 코드 실행을 유발했습니다.

가장 최근에, 구글의 Mandiant 연구원들이 세 번째 중요한 Triofox 취약점 (CVE-2025-12480)을 발견했으며, 이를 통해 공격자가 인증을 우회하여 관리자 계정을 생성하고 플랫폼의 안티바이러스 기능을 이용해 원격 액세스 도구를 배포할 수 있었습니다.

CVE-2025-12480 악용 시도를 탐지

사이버 범죄자들은 시스템으로 진입하는 주요 게이트웨이로 취약점을 점점 더 악용하고 있습니다. ENISA의 Threat Landscape 2025 보고서 에 따르면, 악용은 초기 접근 벡터의 5분의 1(21.3%) 이상을 차지했으며, 이러한 사건 중 68%는 악성코드 배포가 뒤따랐습니다. NIST에서 올해 기록한 42,000건 이상의 새로운 취약점과 결합하여 이러한 추세는 사이버 보안 팀에 대한 끊임없는 압박을 보여줍니다. 패치되지 않은 시스템은 대규모 손상을 막기 위한 조기 탐지가 필수적인 잠재적 진입 지점이 됩니다.

Gladinet의 Triofox에서 최근 식별된 CVE-2025-12480 취약점은 이러한 증가하는 위협을 강조하여 현대 공격을 앞서기 위한 적극적인 방어의 중요성을 강조합니다.

SOC Prime 플랫폼에 지금 등록하세요 광범위한 검색 콘텐츠 및 AI 네이티브 위협 인텔리전스를 활용하여 CVE-2025-12480을 악용하는 공격 캠페인을 타개하는 데 도움을 주고자 합니다. 버튼을 눌러 탐지 탐색 아래 버튼을 눌러 관련 탐지 스택으로 직접 들어가 보세요.

또한, 공격 클러스터 활동과 관련하여 상대방 TTP에 대한 더 많은 콘텐츠를 탐색하려면 ‘UNC6485‘ 태그를 사용할 수 있습니다. 취약점 악용 탐지를 위한 더 폭넓은 SOC 콘텐츠 범위를 위해, 보안 엔지니어는 또한 CVE‘ 태그를 적용할 수 있습니다.

모든 규칙은 다중 SIEM, EDR 및 데이터 레이크 형식과 호환되며, MITRE ATT&CK® 프레임워크에 매핑됩니다. 또한, 각 규칙은 CTI 링크, 공격 타임라인, 감사 구성, 초기 대응 권장 사항 등 관련된 맥락으로 풍부하게 제공됩니다.

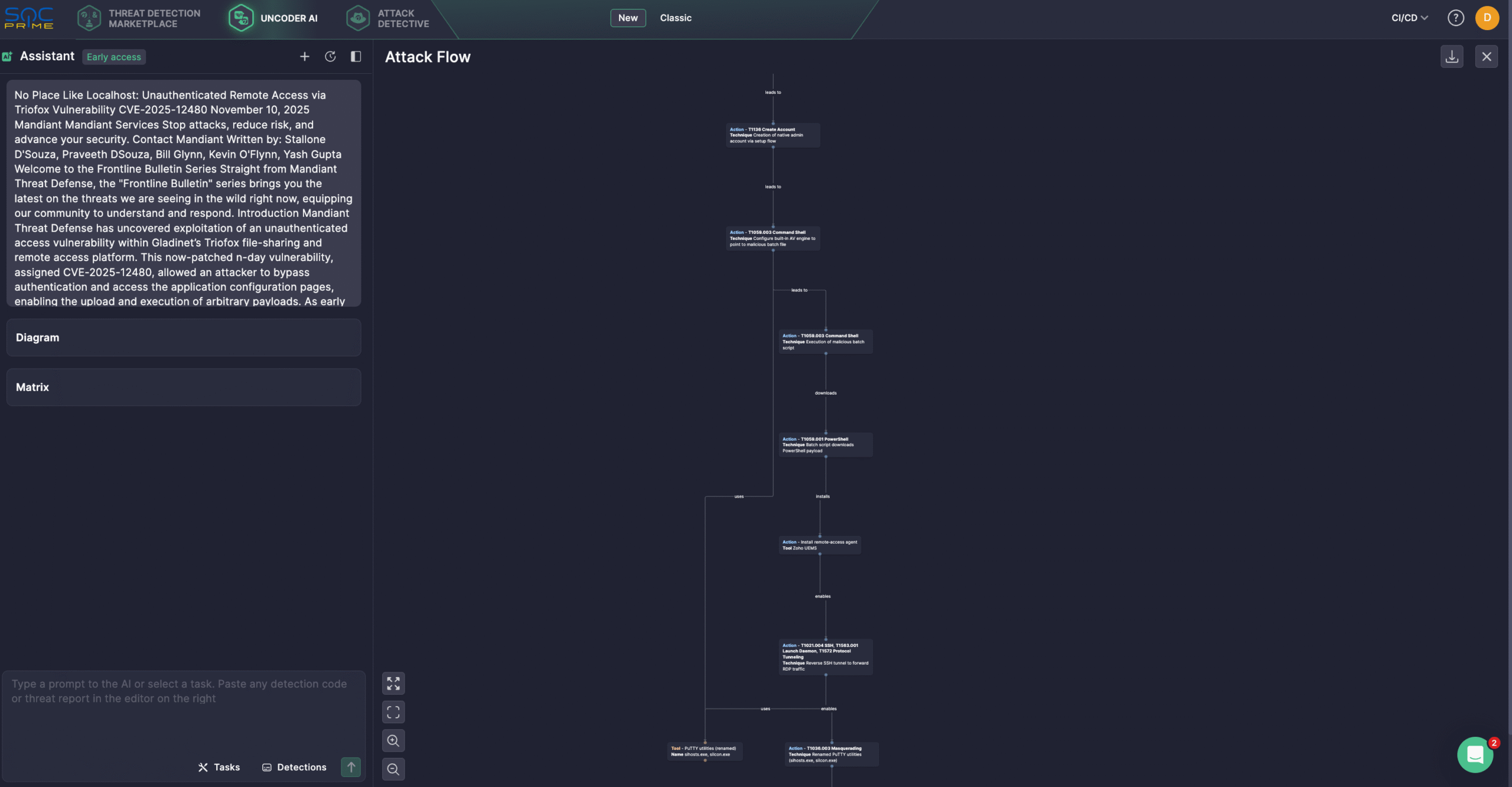

보안 엔지니어는 또한 Uncoder AI, 탐지 엔지니어링을 위한 IDE 및 보조 파일럿을 활용할 수 있습니다. Uncoder를 사용하여 방어자들은 IOC를 즉시 사용자 정의 검색 쿼리로 변환하고, 원시 위협 보고서에서 탐지 코드를 작성하며, 공격 플로우 다이어그램을 생성하고 ATT&CK 태그 예측을 활성화하며, AI 기반 쿼리 최적화를 활용하고, 다양한 플랫폼에 걸쳐 탐지 콘텐츠를 번역할 수 있습니다. 예를 들어, 사이버 방어자들은 구글 Mandiant의 최신 연구 에 기반하여 공격 플로우 다이어그램을 몇 초 만에 생성할 수 있습니다.

CVE-2025-12480 분석

2025년 11월 10일, 구글의 Mandiant Threat Defense는 심층 분석 of CVE-2025-12480 (CVSS 점수 9.1), Gladinet의 Triofox 파일 공유 및 원격 액세스 플랫폼에서 발견된 제로데이 취약점을 발표했습니다. 이 취약점은 2025년 8월 24일부터 이미 UNC6485로 추적된 해킹 그룹에 의해 활성화 되어 공격자가 인증을 우회하고 시스템 수준의 권한으로 악성 코드를 실행할 수 있게 했습니다.

Mandiant 연구원들은 UNC6485가 Triofox에서 CVE-2025-12480 취약점을 악용하여 보호된 설정 페이지에 접근했다고 보고했습니다. 이러한 페이지를 이용해 공격자는 클러스터 관리자라는 이름의 기본 관리자 계정을 생성하고, 그런 다음 플랫폼의 안티바이러스 기능을 통해 악성 파일을 업로드하고 실행할 수 있었습니다.

안티바이러스 기능은 사용자로 하여금 선택한 안티바이러스를 위한 임의의 경로를 지정할 수 있도록 허용합니다. 이 설정된 프로세스는 SYSTEM 계정으로 실행되므로 공격자는 전체 시스템 권한을 가지고 임의의 스크립트를 실행할 수 있었습니다. 이 경우, 상대방은 배치 스크립트 centre_report.bat을 사용하여 84.200.80[.]252 에서 Zoho 통합 엔드포인트 관리 시스템(UEMS) 설치 프로그램을 다운로드하고 Zoho Assist 및 AnyDesk와 같은 원격 액세스 도구를 배포했습니다.

공격은 HTTP 호스트 헤더의 교묘한 조작으로 시작되었습니다. 호스트 헤더를 “localhost“로 변경하여 공격자는 요청 출처를 확인하지 않고 HTTP 호스트를 신뢰하는 CanRunCriticalPage() 함수를 악용했습니다. 이로 인해 원격 액세스를 허용하지 말았어야 할 페이지에 접근이 가능해졌으며, 공격자의 출발 IP 주소를 스푸핑했습니다. 접근이 확보되면, 공격자는 클러스터 관리자 계정을 사용하여 안티바이러스 구성 경로를 통해 악성 스크립트를 실행했습니다.

탐지를 회피하기 위해 UNC6485는 플링크 및 푸티와 같은 도구를 다운로드하여 포트 433을 통한 암호화된 SSH 터널을 생성해 C2 서버에 연결, 궁극적으로 원격 데스크톱 프로토콜(RDP) 트래픽을 위한 지속 가능 원격 접근을 가능하게 했습니다.

이 취약점은 Triofox v16.4.10317.56372에 영향을 미쳤으며 v16.7.10368.56560에서 수정되었습니다. 사용자는 즉시 패치된 버전으로 업그레이드할 것을 강력히 권장합니다. CVE-2025-12480에 대한 완화 조치에는 무단 항목을 위한 모든 관리자 계정 감사, 안티바이러스 구성을 검토 및 확인, 그리고 이상한 아웃바운드 SSH 트래픽에 대한 모니터링을 포함하여 진행 중인 손상을 탐지할 수 있습니다. 또한 공격자를 앞서고 잠재적인 취약점 악용 시도를 적극적으로 탐지하기 위해, 보안 팀은 AI, 자동화 기능, 실시간 위협 인텔리전스를 지원하여 조직의 방어력을 확장하는 SOC Prime의 완전한 제품군 을 신뢰할 수 있습니다.