CVE-2025-12480-Erkennung: Hacker nutzen die nun gepatchte, nicht authentifizierte Zugriffskontroll-Schwachstelle in Gladinets Triofox aus

Inhaltsverzeichnis:

Nach der Veröffentlichung der CVE-2024-1086, einer Linux-Kernel-Berechtigungseskalationslücke, die aktiv in Ransomware-Kampagnen ausgenutzt wird, ist eine weitere kritische Schwachstelle aufgetaucht, die es Angreifern ermöglicht, die Authentifizierung zu umgehen und weitere bösartige Operationen durchzuführen.

Im Jahr 2025 geriet Gladinet ins Visier von Bedrohungsakteuren, denen kritische Schwachstellen in ihren Produkten angelastet wurden, welche aktiv in freier Wildbahn ausgenutzt wurden. Eine Zero-Day in Gladinet CentreStack und Triofox (CVE-2025-30406) ermöglichte Remote-Code-Ausführung durch fehlerhaftes kryptografisches Schlüsselmanagement. Später wurde CVE-2025-11371 bei gepatchten Instanzen beobachtet, wodurch Angreifer Maschinenschlüssel aus der Web.config abrufen und ViewState-Payloads fälschen konnten, die Integritätsprüfungen umgingen, unsichere serverseitige Deserialisierung auslösten und Remote-Code-Ausführung durch die frühere Schwachstelle ermöglichten.

Vor kurzem entdeckten Forscher von Google Mandiant eine dritte kritische Triofox-Schwachstelle (CVE-2025-12480), die es Angreifern ermöglicht, die Authentifizierung zu umgehen, um Admin-Konten zu erstellen und Fernzugriffstools mithilfe der Antivirus-Funktion der Plattform bereitzustellen.

Verfolgung von CVE-2025-12480 Exploit-Versuchen

Cyberkriminelle nutzen zunehmend Schwachstellen als primäres Eintrittstor in Systeme aus. Der ENISA Threat Landscape 2025 Bericht zeigt, dass Ausnutzung für über ein Fünftel (21,3%) der initialen Zugriffsvektoren verantwortlich war, wobei 68% dieser Vorfälle auf die Verbreitung von Malware folgten. In Kombination mit über 42.000 neuen Schwachstellen, die in diesem Jahr von NIST verzeichnet wurden, illustrieren die Trends den unermüdlichen Druck auf Cybersicherheitsteams. Jedes ungepatchte System ist ein potenzieller Einstiegspunkt, was eine frühzeitige Erkennung entscheidend macht, um großflächige Kompromittierungen zu verhindern.

Die kürzlich identifizierte CVE-2025-12480-Schwachstelle in Gladinet’s Triofox unterstreicht diese wachsende Bedrohung und betont die Bedeutung proaktiver Abwehrmaßnahmen, um modernen Angriffen einen Schritt voraus zu sein.

Registrieren Sie sich jetzt für die SOC Prime Plattform , um auf eine umfangreiche Sammlung kuratierter Erkennungsinhalte und KI-native Bedrohungsinformationen zuzugreifen, die Ihrem Team helfen, offensive Kampagnen, die CVE-2025-12480 ausnutzen, zu übertreffen. Drücken Sie den Erkunden-Erkennungen -Button unten, um direkt in einen relevanten Erkennungsstapel einzutauchen.

Außerdem können Sie den „UNC6485„-Tag verwenden, um weitere Inhalte zu suchen, die sich mit den gegnerischen TTPs in Verbindung mit der Bedrohungsgruppe hinter diesen Angriffen befassen. Für ein breiteres Spektrum an SOC-Inhalten zur Schwachstellenausnutzungserkennung können Sicherheitsingenieure auch den „CVE„-Tag verwenden.

Alle Regeln sind mit mehreren SIEM-, EDR- und Data-Lake-Formaten kompatibel und auf das MITRE ATT&CK® -Framework abgebildet. Zusätzlich ist jede Regel mit CTI Links, Angriffszeitplänen, Auditkonfigurationen, Triagempfehlungen und weiteren relevanten Kontextinformationen angereichert.

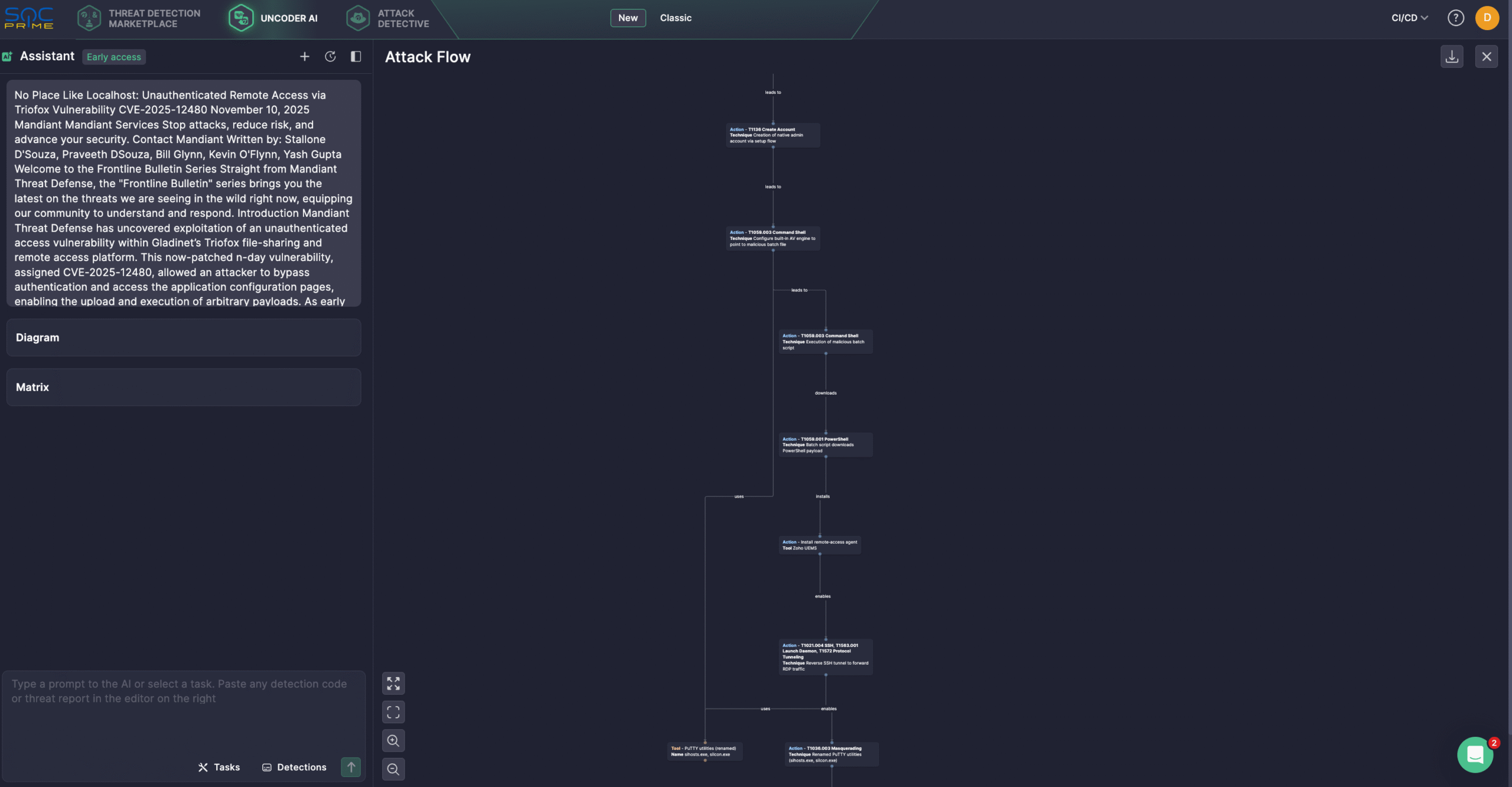

Sicherheitsingenieure können auch Uncoder AInutzen, eine IDE und Co-Pilot für Erkennungstechnik. Mit Uncoder können Verteidiger IOCs sofort in benutzerdefinierte Jagdanfragen umwandeln, Erkennungscode aus Rohbedrohungsberichten erstellen, Angriffsflussdiagramme generieren, ATT&CK-Tag-Prognosen aktivieren, KI-gesteuerte Abfrageoptimierungen nutzen und Erkennungsinhalte über mehrere Plattformen hinweg übersetzen. Zum Beispiel können Cyberverteidiger das Angriffsflussdiagramm basierend auf Google Mandiants neuestem Forschung in Sekundenschnelle erstellen.

CVE-2025-12480 Analyse

Am 10. November 2025 veröffentlichte Google’s Mandiant Threat Defense eine tiefgehende Analyse of zur CVE-2025-12480 (CVSS-Score 9.1), einer Zero-Day-Schwachstelle in Gladinet’s Triofox-Plattform für Dateiübertragung und Fernzugriff. Die Schwachstelle wurde von der Hackergruppe, die als UNC6485 verfolgt wird, bereits am 24. August 2025 aktiv ausgenutzt, wodurch Angreifer die Authentifizierung umgehen und bösartigen Code mit Systemprivilegien ausführen konnten.

Mandiant-Forscher berichteten, dass UNC6485 die CVE-2025-12480-Schwachstelle in Triofox nutzte, um auf geschützte Konfigurationsseiten zuzugreifen. Mithilfe dieser Seiten erstellten die Angreifer ein natives Administrationskonto namens Cluster Admin über den Setup-Prozess. Dieses neue Konto wurde dann verwendet, um bösartige Dateien über die Antivirus-Funktion der Plattform hochzuladen und auszuführen.

Die Antivirus-Funktion erlaubt Benutzern, einen beliebigen Pfad für das ausgewählte Antivirus anzugeben. Da dieser konfigurierte Prozess unter dem SYSTEM -Konto läuft, konnten Angreifer beliebige Skripte mit vollen Systemrechten ausführen. In diesem Fall nutzten die Angreifer das Batch-Skript centre_report.bat, das einen Zoho Unified Endpoint Management System (UEMS)-Installer von 84.200.80[.]252 herunterlud und Fernzugriffswerkzeuge wie Zoho Assist und AnyDesk bereitstellte.

Der Angriff begann mit einer geschickten Manipulation der HTTP-Host-Header. Durch die Änderung des Host-Headers auf „localhost“ nutzten die Angreifer die CanRunCriticalPage() Funktion aus, die dem HTTP-Host ohne Überprüfung des Ursprungs der Anfrage unangemessen vertraute. Dies ermöglichte den Remote-Zugriff auf Seiten, die hätten eingeschränkt sein sollen, und das Spoofing der Quell-IP-Adresse der Angreifer. Sobald der Zugang erreicht war, nutzten die Angreifer das Cluster Admin Konto, um bösartige Skripte über den Antivirus-Konfigurationspfad auszuführen.

Um einer Erkennung zu entgehen, lud UNC6485 Werkzeuge wie Plink und PuTTY herunter, um einen verschlüsselten SSH-Tunnel zu einem Command-and-Control (C2)-Server über Port 433 zu etablieren, wodurch letztendlich eingehender RDP-Verkehr für anhaltenden Fernzugriff ermöglicht wurde.

Die Schwachstelle betraf Triofox v16.4.10317.56372 und wurde in v16.7.10368.56560behoben. Benutzer werden dringend aufgefordert, sofort auf die gepatchte Version zu aktualisieren. Zu den Migrationsschritten für CVE-2025-12480 gehört auch die Überprüfung aller Administratorenkonten auf unbefugte Einträge, die Überprüfung und Validierung von Antivirus-Konfigurationen sowie die Überwachung ungewöhnlichen ausgehenden SSH-Datenverkehrs zur Erkennung laufender Kompromittierungen. Um Angreifern einen Schritt voraus zu sein und potenzielle Versuche zur Schwachstellenausnutzung proaktiv zu erkennen, können sich Sicherheitsteams auf das vollständige Produktangebot von SOC Prime stützen, das von KI, Automatisierungsfähigkeiten und Echtzeit-Bedrohungsinformationen unterstützt wird, während sie die Verteidigung der Organisation im großen Maßstab stärken.